توجد الكثير من التطبيقات الموفِّرة للوقت وأطر عمل CSS ومكتبات جافاسكربت التي يمكن لمطور ووردبريس استخدامها لتبسيط سير العمل. لكن ماذا بخصوص ملحقات ووردبريس؟ خاصةً تلك الموجودة في مستودع ووردبريس الرسمي أو المتاحة للمشتركين في المستودعات الخاصّة.

ممّا لا شك فيه أنّ الملحقات هي إحدى المميّزات التي يضيفها ووردبريس لبناء مواقع الويب. رغم ذلك، يمكن أن تمثل الملحقات خطرًا حقيقيًّا على أمان موقعك إذا لم تكن حريصًا على اختيارها من مصدر موثوق.

نظرًا لأن 54٪ من الثغرات المكتشفة تُنسَب إلى الملحقات فليس سرًا أنها السبب الرئيسي لانتهاكات أمان ووردبريس. بالطبع يمكن عادًة تقليل ذلك إلى خطإ المستخدم (أي لم تُحدَّث الملحقات في حين كان الأجدر أن يتم ذلك). لكنْ في بعض الأحيان لا ترتبط مشكلات أمان الملحقات بهذا النوع من أخطاء المستخدم. بدلًا من ذلك فإنها تنشأ من المستخدمين الآخرين. على وجه التحديد المخترقين الذين يحقنون ملحقاتهم الخاصة، عن قصد، ببرمجيات خبيثة.

نعم هذا صحيح، توجد ملحقات ووردبريس مزيَّفة مصمَّمة لغرض محدَّد هو إصابة المواقع. ليس من السهل دائمًا، كما سترى أدناه، اكتشاف هذه الإصابات بالفيروسات على الفور. دعونا نلقي نظرة على سبب استخدام المخترقين لملحقات ووردبريس لشق طريقهم إلى موقع الويب الخاص بك وكيف يقومون بذلك وما يمكنك القيام به لمنع ذلك.

ملحقات ووردبريس المزيفة التي خدعت الجميع

حسنًا، تعرف جيّدًا كيفية حماية موقع ووردبريس. تحتاج لوحة إدارة الموقع إلى الاهتمام، والأمر نفسه ينطبق على المجلَّد الجذر لموقعك. كما يلزم تأمين أي اتصال مباشر بين الموقع والمستخدمين، وهو ما تفعله خوادم الويب الخاصة بك. أساسًا، يلزم أن تُغطَّى كل زاوية.

لكن مالعمل إنْ أتى الاختراق من داخل موقع الويب الخاص بك؟

يعرف المخترقون الذين يتحملون مشقة إنشاء ملحقات ووردبريس مزيَّفة ما يقومون به. مرّت العديد من الملحقات المزيَّفة التي أضرّت فعلًا بمواقع المستخدمين، مرّت دون أن تُكتشَف، لأنّ الشفرة - للوهلة الأولى على أية حال - تبدو شرعية. توجد كذلك ملحقات مزيَّفة أخرى لم تسلُك تلك الطريق، وهي محلقات أكثر خطرًا وأشد تأثيرًا (مثلًا، إصدار أول بدون أية مشاكل، ثم بعد ذلك تحديثات خطِرة أمنيّا).

إذا لم تصادف من قبل ملحقات ووردبريس مزيَّفة، فالفقرة التالية تعرض عددًا من الحالات المعروفة.

الملحق Pingatorpin

في العام 2013 كان يوجد ملحق باسم Pingatorpin، ولم يُتعرَّف فورًا على حقيقته. صادفت Sucuri عددًا كبيرًا من مواقع الويب التي تحتوي على برامج ضارة تتشارك في مجموعة متماثلة من الملفات. تطلّب الأمر تعميق البحث والتدقيق ليكتشفوا في النهاية أن الملحق Pingatorpin هو مصدر السخام (Spam) المستفحل في تلك المواقع.

الملحق SI CAPTCHA لمكافحة الإزعاج الإلكتروني (البريد المزعج)

هل تريد رؤية أمر مخادع؟ إذن انتبه للتالي. كان ملحق SI CAPTCHA حتى صيف عام 2017 ملحقًا صالحًا لحروف التحقق CAPTCHA. بيع المُلحق في يونيو إلى طرف آخر وتغيرت الملكية، وحينها بدأت المشاكل.

أضاف المالك الجديد شفرة برمجية إلى الملحق من شأنها أن تسمح لخادم منفصل بإدخال إعلانات قروض يوم الدفع في منشورات مدونة المستخدمين. لم يكن الملحق الوحيد الذي استخدمه المخترِق، إذ استخدم ثمانية ملحقات أخرى لتكون وسيلة للوصول عبر باب خلفي إلى المواقع من أجل تشغيل إعلانات سخام عليها.

يوجد قراصنة بارعون مثل هؤلاء، يشترون ملحقات معروفة من المطورين ثم يصدرون تحديثات بها ثغرات أمنية تمنحهم الوصول إلى مواقع المستخدمين. يعرف هؤلاء أن مطوري ووردبريس والمستخدمين الآخرين الذين يتسمون بالحذر الشديد بشأن الأمان سيحجمون - على الأرجح - عن استخدام أي ملحقات غير شائعة في مستودع ووردبريس، و لذا ستدرك عند التفكير في هذه الخطوة أنها ذكية جدّا.

ملحق WP-Base-SEO للتحسين لمحركات البحث

أدّى تثبيت ملحق WP-Base-SEO إلى اختراق ما يقارب 4000 موقع ووردبريس في إبريل 2017. لم يبن المخترق الملحق من لا شيء، كما أنه لم يشتر ملحقًا معروفًا من أجل كسب ثقة المستخدمين. بدلًا من ذلك، نسخ شفرة برمجية من ملحق آخر لكي تبدو شفرته طبيعية، وربما هذا هو السبب في عدم إثارته لانتباه أدوات البحث التلقائي عن البرمجيات الخبيثة.

بالطبع لم يكن الملحق طبيعيًّا كما أراد أن يبدو، وأدرك المستخدمون وجود خطب غير طبيعي. سرعان ما تبيّن عند الفحص وجود عدد من الملفات المشبوهة إضافة إلى استعلام PHP مُرمَّز بترميز Base64 كان هو المتسبّب في الاختراق.

الملحق X-WP-SPAM-SHIELD-PRO

الحالة الأحدث من حالات الملحقات المزيَّفة مرعبة بحق. نتحدّث عن X-WP-SPAM-SHIELD-PRO. يبدو الملحق في جميع أهدافه ومقاصده ملحقًا أمنيًّا ذي شفرة برمجية مكتوبة بعناية. حتى إن بنية المجلدات فيه تشبه ملحقًا طبيعيًّا وآمنا. لكن بمجرد وضع Sucuri أيديهم عليه - إضافة إلى مواقع مصابة به - لاحظوا وجود مشكلات كبيرة في الشفرة البرمجية.. في ما يلي بعض من الأمور التي يجمعها الملحق:

- إصدار ووردبريس الحالي،

- قائمة بجميع الملحقات المثبتة على الموقع،

- قائمة بالمستخدمين الذين لديهم صلاحيات إدارة الموقع،

- أسماء المستخدمين المتصلين بالموقع، وكلمات المرور الخاصة بهم ، وكذلك عناوين IP، من بين بيانات حساسة أخرى.

بمجرد الحصول على كل هذه المعلومات أصبح لديه القدرة على:

- إضافة مدير جديد مما يمنحه القدرة على التجول بحرية في الموقع،

- تعطيل أي ملحق مستخدم على الموقع بما في ذلك الملحقات الأمنية،

- تحميل أي ملف إلى الموقع،

- استلام إشعار عندما يثبت شخص ما الملحق، وبالتالي يعرف صاحب الملحق الوقت الذي يحصل فيه على إمكانية الولوج إلى الموقع وبالتالي إمكانية تدميره.

لذلك دعنا نلقي نظرة على ما يمكنك فعله لحماية موقع ووردبريس الخاص بك من الملحقات المزيفة.

9 من أفضل الممارسات لتأمَن خطر الاختراق عند التعامل مع ملحقات ووردبريس

حالياً بعد أن عرفت ما يبحث عنه القراصنة في الملحقات المزيفة فمن مهامك أن تتأكد من عدم الوقوع في مصائدهم. إليك 9 من أفضل الممارسات التي عليك الالتزام بها عند التعامل مع ملحقات ووردبريس.

1- مراجعة الملحق للتحقق من جودته بصفة عامة

إذا عثرت على ملحق ووردبريس تريد استخدامه وكان موجودًا في مستودع ووردبريس أو مصدر آخر موثوق به لملحقات ووردبريس (مثل CodeCanyon) فعليك مراجعته على نحو شامل. وإليك صورة توضح كيفية استخدام معلومات المحلق في مستودع ووردبريس للتحقق منه:

إليك ما تحتاج إلى البحث عنه:

- أولا وقبل كل شيء سمعة مطوّر الملحق. إنْ لم تتعرف عليه فابحث عنه للتحقق من مصداقيته.

- تواتر التحديثات مهم أيضًا، فبقاء الملحقات مدة طويلة دون تعديل عليها أو صيانة لها يمكن أن يكون إشارة جديّة إلى حدوث مشاكل. ربما لا يكون الملحق مزيَّفًا، لكنه مهمل وتوقّف دعمه.

- يمكنك عادةً معرفة الكثير عن جودة ملحق استنادًا إلى عدد الأشخاص الذين يستخدمونه. أستطيع أن أقول إن أكثر من بضعة آلاف عدد آمن يمكنك الوثوق به.

- تسير التقييمات جنبًا إلى جنب مع عدد المستخدمين. إذا كانت النتيجة أقل من 4.5 فذلك يتطلب منك أن تتساءل "لماذا؟"

- أخيرًا يتعين عليك استكشاف التعليقات التي تركها المستخدمون عند تقييم الملحق. ستعطيك التعليقات فكرة أفضل عن المشكلات المتكررة المتعلقة بالملحق. إذا كانت هناك أي ملاحظات سلبية على أمان الملحق فيلزم التخلص منه على الفور. إذا وجدت الملحق خارج موارد ووردبريس الموثوقة المتعارف عليها، فستحتاج إلى إجراء بحث خارجها. يعد البحث في جوجل مكانًا جيدًا للبدء، وكذلك منتديات ووردبريس . ستحصل على فكرة عن نوع الشكاوى أو المشكلات التي واجهها المستخدمون الآخرون.

2- مراجعة الشفرة البرمجية

أول ما يتعين عليك فعله قبل تثبيت ملحق جديد هو فحص بنية المجلدات والتأكد من أنها تبدو طبيعية. إذا تجاوزت الفحص فيمكنك بعدها إلقاء نظرة عن قرب على الشفرة. حتى إنْلم تكن مطور ملحقات ووردبريس، فستقدر على اكتشاف المشكلات المحتملة المتعلقة بالتعليمات البرمجية في ملفات الملحقات إنْ أخذت الوقت الكافي لذلك. إنْ وجدت طلبات للحصول على معلومات حسّاسة بدون مبرّر واضح، فذلك يعني وجود أمر على غير ما يُرام.

3- مراجعة السمة

هل سمعت عن استغلال ثغرات TimThumb أو Slider Revolution؟ على الرغم من أنّ الملحقيْن المذكوريْن ليسا مزيَّفيْن، إلّا أنّ الثغرات كانت تتسلّل عبرهما بسبب الطريقة التي يُستخدمان بها. تتضمن بعضٌ من سمات ووردبريس مجموعة من الملحقات بداخلها. قد تبدو هذه الطريقة مناسبًة لكونها تجعل كل تلك الوظائف جاهزة للاستخدام معًا، إلّا أن تضمينها مع السمة قد يتسبّب في مشاكل خطيرة إنْ لم يكن مطوّر السمة منتبهًا لثغرات الملحقات التي يستخدمها ويحدّثها لزبنائه. لذا، قدّم لنفسك خدمة، وراجع السمة الخاصة بك لمعرفة ما إذا كانت تتضمن أي ملحقات مدمجة معها. تعد TimThumb و Slider Revolution و Gravity ثلاثة من الملحقات الأكثر إشكالية عند تركها بدون تحديث؛ لذا، سيكون وجودها أول الإشارت الحمراء. عمومًا، من الجيّد أن تعرف ما يوجد في سمة ووردبريس الخاصّة بك لتعرف ما يمكنك فعله في حال ظهور ثغرة جديدة أو ملحق مزيَّف.

4- استخدام فاحص ثغرات

قد لا يتمكن فاحص الثغرات (Vulnerability Scanner) من كشف حقيقة الملحقات المزيفة، ولكنه بالتأكيد سيُعلمك عند اكتشاف برامج ضارة أو بريد مزعج أو نوع آخر من الإصابات.

5- استخدام ملحق أمني

تتكفّل الملحقات الأمنية بعدد من المسؤوليات في موقعك، ومن بينها إبلاغك عند إزالة ملحق تستخدمه من مستودع ووردبريس أو عند تغير وضعها.

6- إدارة الملحقات الخاصة بك وصيانتها

نتمنى لو كانت الملحقات من الأشياء التي تفعلها مرة واحدة وتنسى أمرها، إلّا أنّ الواقع يختلف عن ذلك. تحتاج مساعدات ووردبريس هذه إلى العناية والاهتمام المستمرَّيْن. إليك في ما يلي ما يمكنك القيام به لإدارة قائمة ملحقاتك والحفاظ عليها بطريقة صحيحة:

- الحفاظ على تحديث جميع الملحقات (وكذلك برنامج ووردبريس الأساسي والسمة الخاصة به).

- احذف أي ملحقات قديمة أو غير مستعملة.

- تخلّص فوراً من أي ملحقات مزيَّفة أو مصابة بثغرات أمنية خطيرة أو مشاكل في الأداء. راجع قائمة SiteLock للملحقات المزيَّفة للتأكد من عدم وجود ملحقاتك فيها.

7- مراجعة موقعك بعد تثبيت الملحق

تأكّد، كل ما ثبّت ملحقًا جديدًا أو حدّثت ملحقًا مثبَّتا، من مراجعة ما يراه الزوار على موقعك. لم يدرك الكثير من المستخدمين أنه قد تم تثبيت ملحقات مزيفة إلّا بعد أن لاحظوا ظهور إعلانات مزعجة على مدوناتهم.

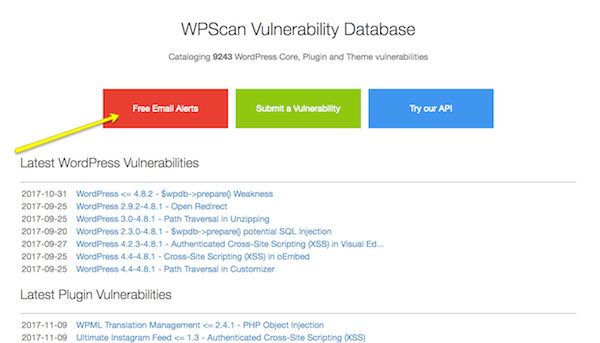

8- استخدام قاعدة بيانات WPScan لثغرات ووردبريس

يحتفظ هذا المتتبع عبر الإنترنت بقائمة محدَّثة باستمرار للثغرات المكتشفة في ووردبريس والملحقات والسمات. إذا كنت قلقًا من احتمال وجود مشكلات في ملحق تستخدمه فاستخدم قاعدة البيانات تلك لكون نقطة مرجعية. كإجراء عملي، يمكنك الاشتراك في تنبيهاتهم حتى تكون على اطّلاع دائمًا عندما يُبلَغ عن مشكلة في وورد بريس.

9- ثق فقط في الأفضل

في حالة الشك، اختر ملحقات ووردبريس فقط من مصادر موثوقة، وابحث في مستودع ووردبريس و CodeCanyon عن المطوّرين ذوي السمعة الطيبة.

الخاتمة

حتى مع وجود أكثر معايير الأمان صرامةً سيجد المخترقون طريقة لاستغلال الثغرات المعروفة في ووردبريس. يعدّ اعتمادنا على الملحقات للتعامل مع جزء كبير من العمل نيابة عنا، لسوء الحظ، واحدة من نقاط الضعف تلك.

بالطبع لا يعني ذلك أنه يجب عليك التوقف عن استخدام ملحقات ووردبريس. بل يعني ببساطة أنك بحاجة إلى أن تكون أكثر يقظة وتوخيًّا للحذر الشديد عند تحديد الملحقات التي يلزم استخدامها على موقع ووردبريس الخاص بك. طالما أنك تلتزم بأفضل الممارسات في استخدام الملحقات وتثق فقط في الجهات الخارجية المعروفة والمدققة تمامًا لتزويد موقعك بميزات ووظائف محسّنة، فستجد أن الملحقات المزيَّفة لا تمثّل تهديدًا حقيقيًّا لك.

ترجمة-وبتصرف –للمقال Fake WordPress Plugins: What You Need to Know لصاحبته Suzanne Scacca

تم التعديل في بواسطة جميل بيلوني

أفضل التعليقات

لا توجد أية تعليقات بعد

انضم إلى النقاش

يمكنك أن تنشر الآن وتسجل لاحقًا. إذا كان لديك حساب، فسجل الدخول الآن لتنشر باسم حسابك.