أنهينا إلى هنا كلّ المواضيع الأساسية المتعلّقة بحماية المستخدم وأجهزته وخدماته التي يستعملها، كما شرحنا أساسيات الأمان الرقمي والوعي فيه بالإضافة لمواضيع شتّى. وسنتطرق في هذا الفصل الأخير إلى مجموعةٍ من المواضيع المتقدمة المتعلّقة بالمجال.

لا ترتبط هذه المواضيع ببعضها البعض بصورة كاملة لكن من المفيد جدًا أن يطّلع عليها المستخدم ويتعلّمها لزيادة أمانه الرقمي والتعمّق فيه أكثر.

الهندسة الاجتماعية

الهندسة الاجتماعية (Social Engineering) هي تصنيف لمجموعة من الممارسات التي يمارسها المخترقون على الضحايا بهدف جعلهم يُضعفون حمايتهم جزئيًا أو كلّيًا طواعيةً بدلًا من الاعتماد بالكامل على اختراق الأنظمة الإلكترونية. قد تشتمل الهندسة الاجتماعية على عمليات اختراق للأنظمة والأجهزة كالمعتاد لكن يجب أن يكون ضمن العملية عامل بشري اجتماعي وإلّا لا يُعتبر ضمن الهندسة الاجتماعية.

رسائل التصيّد الاحتيالي (Phishing) ورسائل البريد والصفحات الإلكترونية المزوّرة كلّها أمثلة على أساليب الهندسة الاجتماعية. فهذه الأساليب مثلًا لا تعتمد على أن يقوم المُختَرِق باختراق جهاز الضحية وسحب البيانات منها بنفسه بسبب ثغرة في البرمجيات مثلًا، بل تعتمد على عوامل نفسية واجتماعية للضحية ليقوم هو بتسليم بياناته الحسّاسة (اسم المستخدم وكلمات المرور مثلًا) للمُختَرق دون أن يعلم بذلك (أو حتّى مع علمه في بعضه الأحيان).

تشمل الأمثلة التي يتّبعها المُختَرقِون:

- إرسال صفحة فيس بوك مزوّرة إلى المستخدمين المُراد اختراقهم، وتُسرق حساباتهم عند إدخالهم اسم المستخدم وكلمة المرور.

- إرسال رسائل بريدية أو SMS إلى الضحية المطلوب اختراقها من نوعية: "لقد ربحت مبلغ كذا، أرسل لنا حوالة بنكية صغيرة لنعالج طلب تحويل أموالك" أو "والدك أصيب في حادث سيّارة ويحتاج مبلغًا ماليًا كبيرًا لمتابعة العلاج، أرسل لنا على هذا الحساب البنكي" وما شابه ذلك من اللعب على العواطف.

- اختراق حسابٍ واحد فقط لأحد الموظّفين في أحد المؤسسات التي يريدون اختراقها، ثمّ يستعملون حساباته الإلكترونية لإرسال مستندات ووثائق تحتوي برمجياتٍ خبيثة إلى الموظّفين العاملين مع ذاك الموظّف وهؤلاء بدورهم لن يشكّوا بشيء وسيفتحون الملفّات الخبيثة مباشرةً ويعتبرونها آمنة 100% لأنّها قادمة من صديقهم. ويمكنهم فعل أكثر من ذلك من طلب البيانات الحساسة أو كلمات المرور وسيسلّمونها مباشرةً لأنّ هذا الطلب - يظنّون - قادم من صديقهم أو رئيسهم في العمل، وهكذا تنتشر البرمجيات الخبيثة في كامل المؤسسة وتُسرق جميع البيانات.

- طلبات المساعدة الاجتماعية، مثل "امرأة أرملة ولها طفلان وبحاجة لمساعدة" وما شابه ذلك.

قد تتضمن الهجمات الرقمية مزيجًا من الهجمات على الأنظمة بالإضافة إلى بعض عوامل الهندسة الاجتماعية؛ فيُمكن مثلًا الاعتماد على أحد الثغرات الموجودة في أحد مواقع الويب بالإضافة إلى قيام الضحية بتفعيل إجراء معيّن من طرفه لكي تنجح عملية الاختراق ككل.

من أشهر الأمثلة الحديثة على الهندسة الاجتماعية ما حصل في شركة تويتر مؤخّرًا (شهر يوليو من سنة 2020م) [1]، حيث نجح مراهق أمريكي في الـ17 من عمره بشنّ هجوم هندسة اجتماعية على موظّفي الدعم الفنّي في تويتر ليتمكّن من استخدام بيانات بعضهم للوصول إلى 45 حساب لأشخاص مهمّين حول العالم مثل بيل غيتس ودونالد ترامب وإيلون ماسك وغيرهم، ثمّ نشر عليها تغريداتٍ مزيّفة تدّعي أنّه سيُرسل عملات رقمية (بتكوين) لكلّ من يرسل له مبلغًا بسيطًا على عنوانٍ معيّن. أُلقي القبض على المُراهق وتبيّن أنّه قد جمع أكثر من 100 ألف دولار أمريكي بهذه الطريقة.

المشكلة مع الهندسة الاجتماعية هي أنّها ليست شيئًا يُمكن تأمينه أو الحماية ضدّه؛ فهي في الواقع منبثقة عن مفاهيم الوعي التي شرحناها في أوّل فصلٍ من هذه السلسلة لكنّها قد تستعمل أساليب متقدمة جدًا لخداع المستخدمين، كما قد تُوظَّف لجلب بيانات هامشية غير مهمّة عن الأنظمة في نظر الناس لكنّها مفيدة جدًا للمُخترقين، حيث يمكن عبر دمجها في عمليات الاختراق الحقيقية للأنظمة أن تصبح مزيجًا مدمّرًا جدًا.

كما أنّه من المستحيل الحماية ضدّها على نطاقٍ واسع؛ فالشركات التي توظّف مئات وآلاف الموظّفين حول العالم وفي مختلف الأمكنة والقطاعات لا تمتلك الموارد الكافية لتحصين كامل موظّفيها وتعليمهم حول هذه المواضيع. وبالتالي فإنّ معظم الأنظمة التي تراها حولك هي قابلة للاختراق في الواقع سواءٌ من الناحية التقنية أو من الناحية الاجتماعية، لكن ما يردع المخترقين عن محاولة فعل ذلك ليس صعوبة الاختراق بل قدرة الجهات القانونية ومراكز الاستخبارات نفسها على تتبعهم وكشفهم والقبض عليهم كذلك إن فعلوا مثل هذه الأمور، فسلاح الردع هنا ليس الحماية بل هو القدرة على الانتقام من طرف السلطات في حال حصل ذلك.

والهندسة الاجتماعية علمٌ يستعمل في أكثر من مجرّد مجال الأمان الرقمي، بل قد تستعمله الدول بين بعضها البعض لاستمالة الأفراد العاملين في الجهة الأخرى إلى جانبهم وبالتالي اختراقها. وواقعنا الشرق أوسطي خيرُ مثالٍ على ذلك حيث أصبح العملاء والمُخترقون أكثر عددًا من السكّان الأصليين.

يمكنك أنت - كشخص - تحصين نفسك ضد الهندسة الاجتماعية عبر اتباع نصائح الوعي الرقمي التي ذكرناها في مقدّمة هذه السلسلة، ثمّ متابعة قراءة المزيد من الكتب والموارد حولها على الشبكة.

الحماية من ثغرات العتاد

يمكن للعتاد كذلك أن يُصاب بالثغرات الأمنية.

إنّ قطع العتاد الموجودة على جهازك - مثل المعالج واللوحة الأمّ - تعتمد على عدّة أشياء لتعمل:

- طرف نظام التشغيل والتعريفات موجودة فيه لقطع العتاد.

- طرف برامج التعريف الثابتة (Firmware) للعتاد نفسه لكنّها لا تخزّن على نظام التشغيل أو القرص الصلب، بل في ذاكرة ROM (وليس RAM) على اللوحة الأمّ.

- طرف العتاد الفيزيائي وطريقة تصميم الدارات الإلكترونية فيه، فهذه الدارات في النهاية تستقبل وتعالج بيانات وبالتالي يمكن لعملياتها هذه أن تكون آمنة أو لا.

أشهر ثغرات العتاد في عصرنا الحالي هما ثغرتا Spectre وMeltdown؛ وهما ثغرتان في أنظمة حماية الذاكرة العشوائية (RAM) أثناء عملها مع معظم المعالجات الحديثة [2]. وقد أصيبت بها جميع معالجات Intel وAMD وARM تقريبًا وترقيعها تطلّب تحديثاتٍ أمنية على المستويات الثلاثة؛ تحديث لتعريفات نظام التشغيل وتحديث لبرامج التحديث الثابتة بالإضافة إلى تعديلات فيزيائية للمعالجات الجديدة لتجنّب هذه الثغرات. وقد كان هذا مكلفًا جدًا على الشركات وكبّدها خسائر كبيرة بالمليارات، كما سببت ترقيعات هذه الثغرات انخفاضًا بأداء الحواسيب يصل إلى 30%.

وهاتان الثغرتان ليستا الوحيدتين بل هناك العشرات من ثغرات العتاد التي اكتُشفت من وقتها. ولهذا على المستخدم متابعة التطوّرات دومًا وتحديث أنظمته وأجهزته إلى آخر الإصدارات.

وتأمين أجهزة المستخدم ضدّها (بعد اكتشافها وإصلاحها من طرف الشركات بالطبع) ممكن عبر تحديث نظام التشغيل أوّلًا بأوّل، ثمّ تحديث برامج التعريف الثابتة (Firmware) وفق إرشادات الاستخدام الصادرة عن الشركات المصنّعة. وفي بعض الحالات يستحيل ترقيع المعالجات القديمة لتجنّب الثغرات وبالتالي يكون من الواجب هنا استبدال كامل الجهاز أو المعالج فيه بواحدٍ أحدث.

البيانات الوصفية للملفّات وخطورتها

عند مشاركتك لملفٍّ ما مع أحدهم عبر الإنترنت من جهازك فإنّ الملفّ يأخذ معه شيئًا من البيانات الوصفية (Metadata) الخاصّة بك. وهذه البيانات مخفية داخل الملفّ ولا تظهر في محرر النصوص أو البرامج بل تحتاج برامج خاصّة لعرضها. ويختلف حجم وكمّ ونوعيّة هذه البيانات بناءً على نظام التشغيل والبرامج المُستعملة في إنشاء وتعديل الملفّات.

من الأمثلة على البيانات الوصفية:

- تاريخ إنشاء الملفّ لأوّل مرّة.

- تاريخ آخر تعديل على الملفّ.

- تواريخ تعديل الملفّ على فترات مختلفة.

- اسم صانع الملفّ الأصلي.

- اسم من قام بتعديل الملفّ.

- وقت الحرير الإجمالي للملفّ (كم دقيقة قام الناس بالعمل عليه؟).

- اسم البرنامج المُستعمل في إنشاء الملفّ.

- إصدار البرنامج المُستعمل في إنشاء الملفّ.

- وغير ذلك (تختلف البيانات الوصفية بناءً على صيغة الملفّ والبرامج والأنظمة المُستعملة في العمل عليه).

وكما ترى فيمكن لهذه البيانات أن تكشف الكثير عنّ أصحابها وقد تكون معلوماتٍ حسّاسة في بعض الأحيان، وبالتالي - إن كان نموذج الخطر الخاصّ بك مرتفعًا - فعليك إزالتها قبل مشاركتها مع الآخرين. بعضهم يخزّن بيانات الملفّ كاملة في البيانات الوصفية للملفّات ويترك محتوى الملفّ نفسه فارغًا تجنّبًا لإثارة الشبهات في تخزينها داخل الملفّ وهذا ممكن نظريًا ![]()

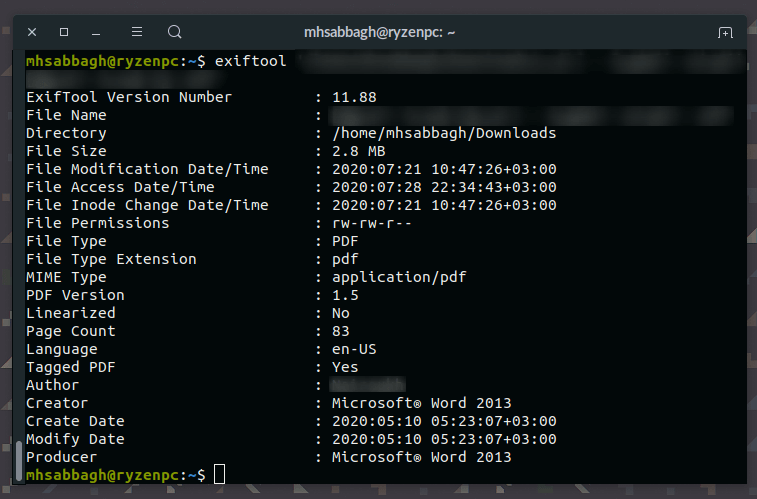

يمكنك استعمال برنامج exiftool من سطر الأوامر على لينكس لاستعراض وتعديل وحذف البيانات الوصفية للملفّات. فقط اكتب اسم البرنامج متبوعًا بفراغٍ وبعده مسار الملفّ لرؤية البيانات الوصفية:

يمكنك مراجعة توثيق البرنامج لرؤية طريقة استعماله لتعديل وحذف البيانات الوصفية.

يعمل البرنامج كذلك على أنظمة ويندوز وماك (واجهة نصّية) وبالتالي يمكنك تحميله من موقعه الرسمي على https://exiftool.org

نظام Qubes OS وفائدة استخدامه

هناك توزيعات لينكس مختلفة بأنماطٍ متعددة من الحماية لكنّ أبرزها ما يُعرف بـQubes OS، وهي توزيعة لينكس مبنية بنظام الحوسبة الافتراضية (Virtualization) والحاويات (Containers) وهو ما يجعلها - نظريًا - من أأمن أنظمة التشغيل في العالم.

طريقة عمل هذه التوزيعة مختلفة عن كلّ توزيعات لينكس الأخرى، فكلّ مكوّناتها من النواة ومكوّنات نظام التشغيل والبرامج الأخرى مفصولةً عن بعضها البعض في حاويات وهمية منفصلة، وبالتالي حتّى لو نجح المخترقون مثلًا في اختراق متصفّح فيرفكس الخاصّ بك فلن يتمكّنوا من الوصول إلى أيّ شيءٍ آخر مخزّن على نظامك ولا حتّى ملفّاتك الأخرى، وهذا لأنّها مفصولة عن حاوية برنامج فيرفكس، وقِس على ذلك.

الحاويات (Containers) هي أشبه بمناطق معزولة في نظام التشغيل تمتلك مواردها وعملياتها الخاصّة بعيدًا عن بقية العمليات الأخرى في نظام التشغيل. مثلًا يمكنك تشغيل توزيعة لينكس (أوبونتو مثلًا) ضمن حاوية على نظام تشغيلك الحالي، وبالتالي تعتبر كأنّها نظام تشغيل وهمي يعمل بصورة منفصلة عن بقية البرامج على نفس نظامك الحالي (لا يوجد إمكانية للبرامج التي تعمل ضمن تلك الحاوية أن تصل إلى ملفّاتك ونظامك الحقيقي). يمكنك تشغيل عشرات ومئات الحاويات في نفس الوقت إن أردت حسب احتياجاتك.

من المفيد أن يطّلع عليها المستخدمون الراغبون في حمايةٍ أكبر على Qubes-OS.org

استخدام DNS مشفّر منفصل

لقد شرحنا في السابق فائدة استخدام نظام DNS من جهة ثالثة غير نظام الـDNS القادم من مزوّد خدمة الإنترنت الخاصّة بنا في فصل "تأمين الأشياء الأساسية - تأمين الموجّه"، لكن هناك طبقة إضافية من الحماية لأنظمة DNS وهي التشفير؛ حيث يمكنك أن تشفّر الطلبات بينك وبينك نظام الـDNS نفسه كذلك.

هذه الميّزة موجودة فعليًا في متصفّح فيرفكس باسم DNS-over-HTTPS من إعدادات الشبكة ويمكنك تفعيلها:

لكن ما نتحدّث نحن عنه الآن هو نظام DNS مشفّر منفصل كامل تتحكّم أنت به (Dedicated Encrypted DNS)، حيث تثبّته على حاسوب Raspberry Pi صغير مثلًا أو على أحد الخواديم التي تمتلكها، ثمّ تستعمل عنوان الآي بي الخاصّ بذاك الخادوم في الموجّه (الراوتر Router) الخاصّ بك بدلًا من استعمال خدمات شركة خارجية.

والعملية صعبة ومعقّدة بعض الشيء وتتطلب عتادًا منفصلًا ولهذا لم نشرحها في هذه السلسلة، لكن يمكنك معرفة المزيد عبر برنامج DNSCrypt وهو مجاني ومفتوح المصدر ويعمل على الأجهزة والخواديم المختلفة: https://www.dnscrypt.org

تحليل تدفّق الشبكة

تدفّق الشبكة (Network Traffic) هو البيانات التي تُحمّل وُترفع في شبكة الاتصال المرتبطة بالجهاز. فأيّ جهاز (هاتف محمول أو حاسوب) إمّا يُرسل وإمّا يحمّل البيانات من الشبكة، وبالتالي يمكن تحليل هذا التدفّق ورؤيته لمعرفة بعض المعلومات عنه (الجهة التي يذهب إليها بالإضافة إلى معلومات الترويسات "Headers" وغير ذلك).

وهذا مفيدٌ جدًا ﻷنّك ستصبح قادرًا على معرفة الاتصالات التي تجريها أجهزتك ومع أيّ خواديم (Servers) وتابعة لمن، وبالتالي يمكنك معرفة ما إذا كنتَ مُخترَقًا أم لا أو إن كان هناك بعض التطبيقات التي ترفع أجزاءً يجب ألّا ترفعها من بياناتك مثلًا. لأنّه بما أنّك تراقب كامل تدفّق الشبكة فيمكنك معرفة ورؤية كلّ الاتصالات التي تجريها أجهزتك على تلك الشبكة.

تحليل التدفّق عملية ممكنة على الحواسيب والأجهزة المحمولة، فقط كلّ ما عليك فعله هو تثبيت أحد برامج تحليل الشبكات (Network Analyzer) على نظام التشغيل المناسب لك ثمّ استعماله وفق التوثيق الرسمي له. لم نشرح العملية في هذه السلسلة لأنّها فوق مستوى القارئ الذي وُجّه له هذه السلسلة لكن العملية ليست أكثر من مجرّد تثبيت البرنامج ثمّ اتباع الشرح الرسمي.

من أشهر برامج تحليل الشبكات على الحواسيب المحمولة برنامجٌ اسمه Wireshark، وهو مجاني ومفتوح المصدر. يمكنك تحميله من موقعه الرسمي وتثبيته على أنظمة ويندوز أو ماك أو لينكس. بعدها يمكنك مراجعة التوثيق الرسمي الخاصّ به لتعلّم استخدامه وكيفية مراقبة تدفّق الشبكة اللاسلكية/السلكية التي أنت متصلٌ بها.

أمّا على الهواتف المحمولة فلا يوجد - على حدّ علمنا - برمجيات مفتوحة المصدر بنفس الجودة والكفاءة. لكن يمكنك البحث في متجر التطبيقات الخاصّ بك عن "Network analyzer" وستجد الكثير من التطبيقات التي يمكنك تجريبها ومراجعتها.

بعد تثبيت البرنامج عليك تشغيله لرؤية أسماء المواقع والخدمات التي تتصل بها أجهزتك. عليك:

- تفحّص الجهاز في الحالة العادية وعلى مدة طويلة (أيام مثلًا)، هل يُرسل بياناتٍ بصورة مفاجئة إلى أحد مواقع الإنترنت أو عناوين آي بي لخواديم معيّنة؟

- تفحّص أي تطبيق تشتبه به أنّه قد يُرسل شيئًا من بياناتك إلى عناوين ويب معيّنة. فقط افتح التطبيق المشبوه وتصفّحه لبضعة دقائق ثمّ راقب تدفّق الشبكة وما إذا كانت تظهر عناوين ويب جديدة يتم الاتصال بها.

- محاولة النظر في محتويات حزم البيانات (Packets) التي تُرسل في تدفّق الشبكة. هل يوجد بها أيّ بيانات حساسة لك؟

قد تُرسل التطبيقات المختلفة على نظامك البيانات إلى عناوين الآي بي (مثل 78.45.4.34) أو إلى أسماء نطاقات مسجّل (example.com). يمكنك فتح تلك العناوين في متصفّحك لرؤية ما إن كانت تعمل وراء خواديم ويب أم لا. إن كان الجواب لا فيمكنك معرفة المزيد عن تلك العناوين (مثل موقعها الجغرافي ولمن هي تابعة) عبر خدمات مثل Who.is.

الخدمات اللامركزية

البنية التقليدية للاتصالات في شبكة الإنترنت هي بنية Client-Server (برنامج عميل، برنامج خادوم) حيث يتصل البرنامج العميل (المتصفّح غالبًا) بالخادوم ليجلب البيانات منه، يكون عنوان الآي بي الخاصّ بالخادوم ثابتًا لا يتغيّر ويعرفه كلّ المستخدمين ليتمكّنوا من الوصول إليه عبر اسم نطاق معيّن (Domain Name) يكون مربوطًا به.

لكن هناك بنية أخرى للاتصالات وهي بنية النظير للنظير (Peer to Peer) أو تُعرف رمزًا بـP2P. وهذه البنية مختلفة عن البنية السابقة حيث لا تتطلب وجود خادومٍ مركزي للاتصال بل تتصل أجهزة العملاء (Clients) بين بعضها البعض مباشرةً لتبادل البيانات. لأنّه بما أنّ كلّ جهازٍ من أجهزتنا يمتلك عنوان آي بي ومنافذ (Ports) خاصّة به فيمكن للأجهزة الأخرى حول العالم كذلك أن تتصل به، إن سمح لها المُستخدم بذلك وعطّل الجدار الناري الخاصّ براوتر الشبكة واستخدم البرامج المناسبة.

أشهر مثال على ذلك هو ما يعرف شعبيًا بالتورنت (Torrent) وله ما يُعرف بالباذرين (Seeders) والنظراء (Peers) الذين يحمّلون البيانات المرفوعة من الباذرين. ومن بين الأمثلة على ذلك متصفّح تور، وهو متصفّح مبني على فيرفكس يستعمل تقنية النظير للنظير لإجراء اتصالات آمنة ومشفّرة للمستخدمين.

لكن صارت الخدمات اللامركزية في السنوات الأخيرة أكثر من ذلك بكثير؛ حيث ضجر الكثير من المستخدمين من سياسات الشركات العملاقة مثل فيس بوك ويوتيوب وجوجل وأمازون وغيرها، ووجدوا أنّ أفضل طريقة لإنشاء محتوىً سهل التداول وغير قابل للحجب والمراقبة وفرض السياسات عليه هو عبر جعله يعمل باتصالات النظير للنظير.

نذكر من بينها المشاريع مفتوحة المصدر التالية:

- Mastodon: أنشئ شبكتك الاجتماعية الخاصّة بك على شكل عُقَد (Nodes) يمكن وصلها بالشبكات الاجتماعية للآخرين أو فصلها متى ما أردت. وهو في الواقع بديل لامركزي لخدمة تويتر.

- Diaspora: شبكة اجتماعية لامركزية أشبه بفيس بوك.

- Beaker Browser: متصفّح ويب يعمل بالكامل بتقنية النظير للنظير، وبالتالي تُنشأ صفحات الويب الخاصّة بك أو تحمّلها من الآخرين عبر الشبكة وبروابط مباشرة بينك وبينهم دون الحاجة للمرور بخواديم أحد.

- Sia: خدمة مشاركة ملفّات لامركزية مثل جوجل درايف وغيرها، لكنّ الملفّات تستضاف على أجهزة جميع المستخدمين بصورة آمنة ومشفّرة ومقطّعة.

العملات الرقمية

ظهرت سنة 2009م أوّل عملة رقمية ناجحة وهي بتكوين (Bitcoin). وهي عملة لامركزية تعتمد على تقنية النظير للنظير (Peer to Peer) لإجراء المعاملات المالية الرقمية. والبتكوين في الواقع ما هي إلّا مجموعة بيانات وبالتالي قيمتها قادمة من قيمة السوق المحيط بها والذي يتعامل بها وليست من شيءٍ معيّن.

تخزّن جميع معاملات بتكوين من إرسال وتحويل وغير ذلك في قاعدة بيانات عملاقة مشتركة بين جميع المستخدمين اسمها بلوكتشين (Blockchain)، وهي مشفّرة ومؤمّنة بصورة كبيرة تضمن أنّ المعاملات التي تجري بها غير قابلة للتعديل أو التغيير من قبل الآخرين، وبالتالي يمكن لشخصين مثلًا أن يتبادلا البتكوين بينهما دون خوفٌ من طرفٍ قد يتدخّل بينهما.

إنّ إجراء عمليات بيع وشراء العملات الرقمية يحصل إمّا من طرف محفظات المستخدمين (Users Wallets) مباشرةً بين بعضهم البعض، أو بين منصّات تداول العملات الرقمية (e-Wallets) وهذا هو الخيار الأشهر والأسهل لأنّ الأوّل سيتطلّب الكثير من الجهد والتعب لتأمين البيانات وإجراء المعاملات، بينما يمكنك في دقائق إجراء عمليات البيع والشراء عن طريق أحد منصّات العملات الرقمية.

وبفضل طبيعة العملات الرقمية فإنّ تبادلها مجهول تمامًا، حيث تحصل عمليات تحويل بتكوين بين الأطراف المختلفة عن طريق عناوين مشفّرة مجهولة الهوية لا يُعرف أصحابها وبالتالي تتخفّى عن أعين المراقبة (إلّا أنّ الدول مثلًا يمكنها محاولة معرفة صاحب عنوان معيّن عن طريق سجّلات المستخدمين وبياناتهم في منصّات التداول إن كانت تحت أراضيها لكن هذا غير مضمون).

هناك منصّات عالمية للتداول ومنصّات محلّية، ويمكنك البحث في بلدك عن تلك المنصّات ورؤية ما إذا كانت تدعم البيع والشراء داخل بلدك أم لا.

هناك الكثير من العملات الرقمية (المئات وربّما الآلاف منها) وهي تجارة رائجة جدًا في يومنا هذا بل هي الموضة الحالية المالية في عصرنا. وبسبب هذا فقد ازداد الإقبال عليها في العالم العربي، لكن هناك العديد من النصائح والمعلومات الواجب تذكّرها عند التعامل بالعملات الرقمية:

- لا يمكن استرجاع البتكوين في حال إرسالها إلى عنوانٍ خاطئ أو غير صحيح بتاتًا.

- إن اختُرق حسابك وسُرقت البتكوين منه فقد ضاعت للأبد.

- تحتاج حاليًا عمليات بتكوين ما بين 10 دقائق إلى عدّة ساعات لإجراء ما يعرف بالتأكيدات (Confirmations) وهي ببساطة عمليات التأكّد من نظيرين (Peers) آخرين من العملية وأنّها صحيحة.

- إنّ إنشاء محفظتك الخاصّة بك للعملات الرقمية على حاسوبك هو الخيار المنصوح به لكنّه من المستحيل على معظم قرّاء هذه السلسلة تطبيقه لصعوبته وصعوبة تأمين الأموال التي عليه بعدها، وبالتالي فإنّ أفضل حلّ هو استخدام المنصّات الجاهزة للعملات الرقمية.

- هناك رسوم استقبال وإرسال تؤخذ منك من قبل تلك المنصّات عند كلّ عملية تجريها.

- منصّات التداول خاضعة للدول التي تعمل بها وبالتالي هي تحت قوانينها، وهي تمتلك كامل معاملاتك المالية معها بالإضافة إلى كلّ عناوين الاستقبال التي استعملتها وبالتالي يمكنها معرفة نشاطاتك بالتعاون مع الدولة. وتستعمل الدول تلك المعلومات غالبًا من أجل جمع الضرائب كما في حالة Coinbase والولايات المتّحدة.

- استعمل نصائح تأمين الحسابات التي شرحناها مسبقًا في هذه السلسلة لتأمين حسابك على تلك المنصّات، مثل استخدام الاستيثاق الثنائي وكلمة مرور قوية وغير ذلك.

متابعة آخر أخبار الحماية والأمان والخصوصية

يمكنك متابعة آخر أخبار الحماية والخصوصية بالإضافة إلى آخر التطورات والأبحاث في المجال عن طريق متابعة المواقع والمراكز التالية. وتمامًا كما هناك ما يسمّى بـ"مراكز التفكير" (Think Tanks) في السياسة فهناك مراكز أبحاث شبيهة في الأمان الرقمي:

- CitzenLab: مركز أبحاث حول الأمان الرقمي مركزه في كندا، لديه العشرات من التقارير والأبحاث المهمّة حول الخصوصية والأمان في العصر الحديث لم يُسبَق إليها من قبل.

- Upturn: مركز أبحاث متخصص بانتهاكات الخصوصية وسبل الوقاية منها.

- The Hacker News: موقع إخباري متخصص في أخبار الاختراقات والحماية حول العالم.

- r/Privacy على موقع ريديت: مجتمع متخصص بالخصوصية وآخر أخبارها على منصة النقاش الشهيرة Reddit.

اقرأ أيضًا

- المقال السابق: كيف تعرف أنك اخترقت في العالم الرقمي وماذا تفعل حيال ذلك؟

- النسخة الكاملة من كتاب دليل الأمان الرقمي

أفضل التعليقات

لا توجد أية تعليقات بعد

انضم إلى النقاش

يمكنك أن تنشر الآن وتسجل لاحقًا. إذا كان لديك حساب، فسجل الدخول الآن لتنشر باسم حسابك.