قبل وجود خدمة Active Directory كان عليك إذا احتجت الوصول لملفٍ مُشاركٍ على الشبكة أن تعرف اسم أو عنوان IP للخادم الذي يحتويه ومسار الملف واسمه؛ وقد يفي هذا الحل بالغرض ضمن الشبكات الصغيرة، لكنه لا يبقى حلًا عمليًا يمكن توسيعه مع نمو حجم الشبكة.

تساعد اليوم خدمة AD في حل هذه المشكلة من خلال تعيين كل أسماء موارد الشبكة، مثل الملفات والمجلدات والطابعات والخوادم المُشاركة وغيرها إلى عناوينها، وتلعب اليوم خدمة الدليل مثل خدمة Active Directory دورًا مهمًا في الشبكات الكبيرة، مثل شبكات المنظمات أو الشركات، إذ تدعم خدمة AD جميع العمليات والتطبيقات الهامة تقريبًا، مثل إضافة وإزالة الموارد وتخطيط السعة والأمان وخدمات الشبكة وإدارة الموارد وغيرها.

سنستعرض في هذا المقال قائمةً بالمصطلحات والمفاهيم الأساسية في عالم خدمة Active Directory، إذ ستساعدك هذه القائمة إذا كنت مبتدئًا في فهم المفاهيم الأساسية في هذا المجال.

أساسيات خدمة Active Directory

خدمة الدليل Directory

خدمة الدليل هي مخزنٌ للمعلومات، مبنيٌ بهيكلٍ هرمي، يتيح إمكانية التخزين والبحث وإدارة الموارد بصورةٍ سريعة ضمن الشبكة، ويُعد كل موردٍ ضمن الشبكة كائنًا.

من المهم الانتباه أن خدمة الدليل أكثر من مجرد قاعدةٍ للبيانات، فهي "خدمةٌ" كما يدل اسمها؛ بينما قاعدة البيانات هي مخزن معلومات فيزيائي يمكن الوصول إليه وتخزينه ضمن نظام جهاز الحاسوب؛ وتستخدم خدمة الدليل قاعدة البيانات للطلب والحصول على معلوماتٍ عن الكائن.

خدمة Active Directory

خدمة Active Directory -أو اختصارًا AD-، ويُطلق عليها أحيانًا الدليل النشط هي خدمة دليل لشبكات نطاق ويندوز، حيث تأتي ضمن أي خادم ويندوز مثبَّت عليه دور خدمات نطاق الدليل النشط Active Directory Domain Services -أو اختصارًا AD DS.

يُستخدم AD بالأساس لتخزين وإعطاء الأذونات وإدارة معلومات عن المستخدمين ومواردهم، ويمكن له تخزين تلك المعلومات مثل كائنات، إذ يُعد الكائن موردًا ضمن الشبكة، مثل حسابات المستخدم وكلمات المرور وأجهزة الحاسوب والتطبيقات والطابعات، إضافةَ إلى مشاركات الملفات أو المجلدات ومجموعات الأمان وأذوناتها.

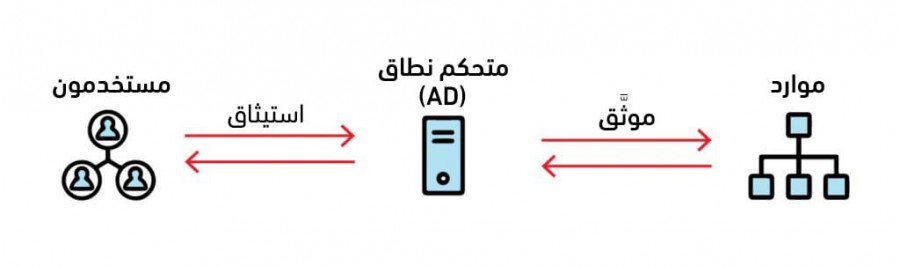

أما متحكم نطاق ويندوز Domain Controller -أو اختصارًا DC-، فهو خادمٌ يلعب دور خدمات نطاق الدليل النشط AD DS ويمثِّل البرمجية أو العتاد الذي يوفِّر مجموعة خدمات AD، إذ أن الوظيفة الأساسية لمتحكم النطاق هي الاستيثاق والتحقُّق من كل المستخدمين ومواردهم ضمن نطاق شبكة ويندوز.

يُعد تسجيل دخول المستخدم إلى جهاز حاسوب يمثِّل جزءًا من نطاق ويندوز أفضل مثال حول AD، إذ يتحقق AD عندها من الاعتماديات المُدخلة مع تلك المُخزنة ضمن قاعدة البيانات، وفي حال صحة اسم المستخدم وكلمة المرور يتمكَّن المستخدم من تسجيل دخوله إلى ذلك الجهاز.

البروتوكول الخفيف للوصول إلى الدليل LDAP

البروتوكول الخفيف للوصول إلى الدليل Lightweight Directory Access Protocol -أو اختصارًا LDAP-، هو بروتوكول مفتوح ومتعدد المصنعين، ويُستخدم للوصول إلى خدمات الدليل واستيثاقها، كما يوفِّر صيغةً للتطبيقات والأنظمة للتفاعل مع خدمات الدليل، أي يوفرطريقةً للتواصل مع خدمة الدليل.

يستخدم Active Directory بروتوكول LDAP بالإصدارين 2 و 3 مثل بروتوكولاتٍ للوصول، إذ يوفِّر LDAP الاستيثاق من خلال نموذج خادم / عميل، ويعمل فوق حزمة بروتوكولات الانترنت TCP/IP، ويدعم استيثاق Kerberos وطبقة الاستيثاق والحماية البسيطة Simple Authentication Security Layer -أو اختصارًا SASL-.

خدمات ويب Active Directory

قُدّمت خدمات ويب خدمة Active Directory، أو Active Directory Web Services، -أو اختصارًا ADWS- لأول مرةٍ مع نسخة ويندوز 2008 R2، فهي تسمح بالإدارة من بعيد لأي نطاقات Active Directory محلية وخدمات الدليل الخفيفة ضمن Active Directory، أو Active Directory Lightweight Directory Services، -أو اختصارًا ADLDS-، ونُسخٌ لأداة تثبيت قاعدة بيانات Active Directory.

يستخدم ADWS بروتوكول WS على المنفذ رقم 9389 وهو غير مرتبط بمنافذ بروتوكول HTTP، مثل المنفذ 80، أو 443.

وكيل نظام الدليل DSA

تتألف نسخة Active Directory من قاعدة بياناتها وبرنامج يدعى وكيل نظام الدليل Directory System Agent، -أو اختصارًا DSA-، إذ يتألف هذا البرنامج من مجموعةٍ من الخدمات والعمليات التي تتيح الوصول لمخزن البيانات الذي يطلبه بروتوكول LDAP، وهو المسؤول عن إتاحة الوصول لقسم من الدليل الذي يطلبه وكيل مستخدم الدليل.

بنية خدمة Active Directory

تنظِّم خدمة Active Directory كل موارد الشبكة ضمن بنيةٍ منطقية، إذ يكون النموذج المنطقي هذا مستقلٌ عن البنية الفيزيائية للشبكة؛ وبمعنى آخر: لا يهتم AD بهيكلية topology الشبكة أو عدد متحكّمات النطاق فهو يشكّل الموارد ببنيةٍ منطقية، وبدلًا من العثور على المورد بواسطة مكانه الفيزيائي، يسمح AD للمستخدمين بالعثور عليه عن طريق الاسم.

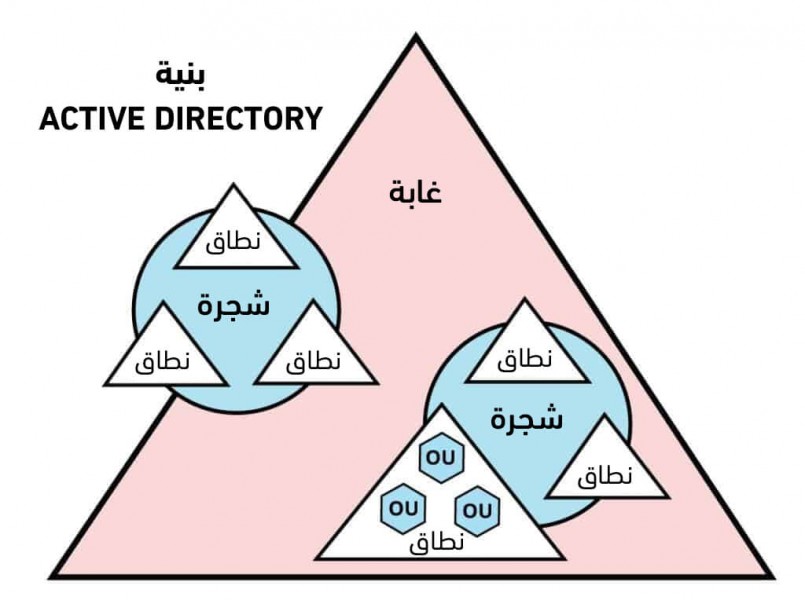

يسمح Active Directory بتنظيم عناصر الشبكة، مثل المستخدمين وأجهزة الحاسوب ضمن البنية الهرمية المنطقية له، إذ توجد في أعلى الهرم الغابة، وتأتي بعدها الأشجار التي تشمل نطاقًا واحدًا أو أكثر، ويوجد ضمن النطاق الوحدات التنظيمية Organizational Units -أو اختصارًا OU-.

كائنات Active Directory

تتشكل بنية Active Directory من خلال مجموعات معلومات تسمَّى أيضًا الكائنات، إذ يمثِّل كل كائنٍ منها عنصرًا مميزًا ضمن الشبكة، مثل مستخدمٍ أو جهاز حاسوب، ويُوصف عن طريق مجموعةٍ من الخصائص؛ فيمكن مثلًا تحديد كائن المستخدم بواسطة الاسم والمعرّف والعنوان ورقم الهاتف وغيرها من الخصائص.

يمكن تقسيم تلك الكائنات ضمن فئتين:

- موارد، إذ يمكن أن تكون الكائنات ضمن هذه الفئة طابعات، أو أجهزة حاسوب، أو أجهزة مشتركة.

- مبادئ أمان، إذ يمكن أن تكون الكائنات ضمن هذه الفئة مستخدمين، أو كلمات مرور، أو مجموعات، أو غيرها، أو أي كائنٍ يحتاج استيثاقًا أو يمكن إعطاؤه أذونات.

يحجز AD معرّف أمان Security Identifier -أو اختصارًا SID- فريد لكل كائنٍ من كائنات مبادئ الأمان، إذ يُستخدم SID للسماح أو منع وصول الكائن للموارد ضمن النطاق.

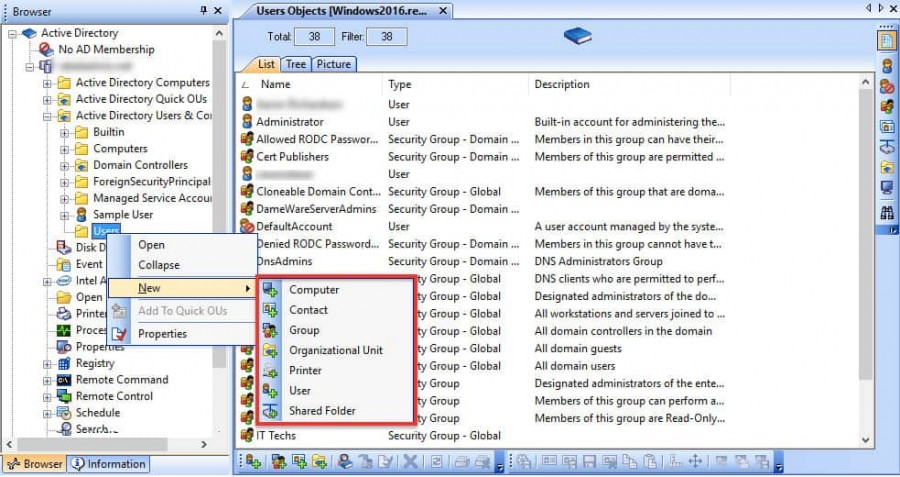

الكائنات المدعومة افتراضيا في خدمة Active Directory هي:

- المستخدمون Users: وهم الكائنات المُسندة للأفراد الذين هم بحاجة للوصول لموارد النطاق، إذ يمتلك حساب المستخدم اسم مستخدم وكلمة مرور.

- أجهزة الحاسوب Computers: والتي تُمثِّل منصة عمل أو خادم ضمن النطاق.

- جهات الاتصال Contacts: تحوي معلومات عن جهات اتصال خارجية، ولا يمتلك هذا الكائن SID لذا فهو لا ينتمي للنطاق.

- المجموعات Groups: تمثِّل هذه الكائنات مجموعةً من حسابات المستخدمين أو أجهزة الحاسوب أو جهات الاتصال، ويوجد منها نوعان، هما مجموعات الأمان ومجموعات التوزيع، إذ تسهِّل المجموعات إدارة عدة كائنات معًا ضمن وحدةٍ مفردة.

- المجلد المُشارك Shared folder: يُعيَّن هذا الكائن لمشاركة الخادم ويُستخدم لمشاركة الملفات على كامل الشبكة.

- الطابعات Printer: يمثِّل هذا الكائن طابعةً مشتركةً ضمن النطاق.

- الوحدات التنظيمية OU: يمثِّل هذا النوع من الكائنات حاويةً يمكن أن تتضمن كائناتٍ أخرى، مثل المستخدمين وأجهزة الحاسوب والمجموعات من نفس النطاق؛ وتُستخدم OU لتخزين الكائنات المتشابهة معًا لتسهيل إدارتها؛ كما تُستخدم أيضًا لتطبيق إعدادات سياسات المجموعة والأذونات على كامل الحاوية.

الفرق بين الوحدات التنظيمية والمجموعات

من الضروري التأكيد على الفروقات بين مجموعات الكائنات والوحدات التنظيمية OU، إذ صُمِّمت المجموعات للسماح أو لمنع الوصول للموارد؛ أما الهدف الأساسي من OU فهو التحكم بالكائن من خلال سياسة المجموعة Group Policy -أو اختصارًا GPO-، أو الأذونات؛ لكن هناك فرقٌ آخر وهو استخدام المجموعات معرّفات SID، بينما OU لا تستخدمها، إذ لا يمكن وضعها ضمن المجموعة.

خصائص تسمية المستخدم

يمكن تحسين الأمان ضمن خدمة Active Directory من خلال مجموعة من خصائص التسمية للمستخدم التي تساعد في تعريف كائنات المستخدم، مثل اسم تسجيل الدخول، أو المعرّف ID. نوضح فيما يلي بعضًا من خصائص التسمية الهامة ضمن خدمة AD:

- UserPrincipalName -أو اختصارًا UPN-: وهو اسم تسجيل الدخول الأساسي للمستخدم، إذ يُستخدم عادةً عنوان البريد الإلكتروني للمستخدم قيمةً له.

- ObjectGUID: وهو معرّفٌ مميزٌ للمستخدم، إذ لا يتغير اسم الخاصية ObjectGUID ضمن خدمة AD ويبقى مميزًا حتى لو أُزيل المستخدم.

- SAMAccountName: وهو اسم تسجيل دخول يدعم الإصدارات السابقة لعملاء وخوادم ويندوز.

- ObjectSID: وهو معرّف الأمان للمستخدم SID، إذ تُستخدم هذه الخاصية لتعريف المستخدم وعضويته في المجموعة خلال التعاملات الأمنية مع الخادم.

- SIDHistory: تمثِّل الخاصية معرّفات الأمان SIDs السابقة للمستخدم.

النطاقات

تمثل النطاقات الوحدات البنيوية الأساسية ضمن خدمة Active Directory، وهي مجموعةٌ من الكائنات تشكِّلها قاعدة البيانات باستخدام معلومات المعرف ID للكائن، ويمكن لنطاق خدمة AD أن يحتوي على عِدّة نطاقات فرعية تُسمى أيضًا نطاقات الأبناء.

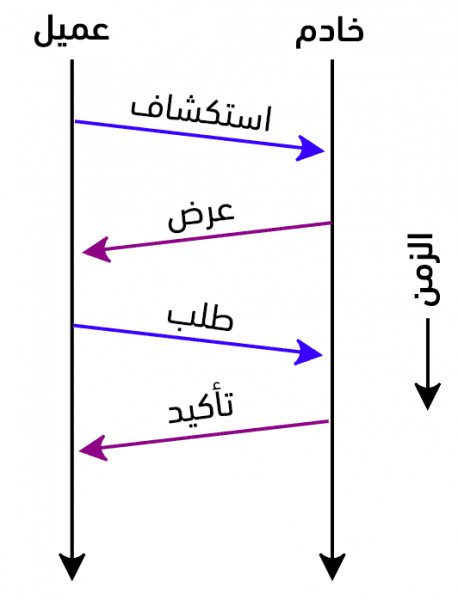

يستخدم النطاق نموذج الاتصال خادم - عميل، إذ يوفِّر هذا النموذج الأمان بحيث يمكن تعيين الأذونات من النطاق (الخادم) إلى مختلف المستخدمين والمجموعات (العملاء)، ويستخدم متحكم النطاق خدمات الأمان التي توفِّر الاستيثاق والتحقُّق لموردٍ معين.

صفات شائعة لنطاق AD:

- تكوِّن مجموعةٌ من النطاقات شجرة.

- يمكن إعداد سياسة المجموعة لكامل النطاق، لكنها تُطبَّق عادةً على وحدة تنظيمية OU.

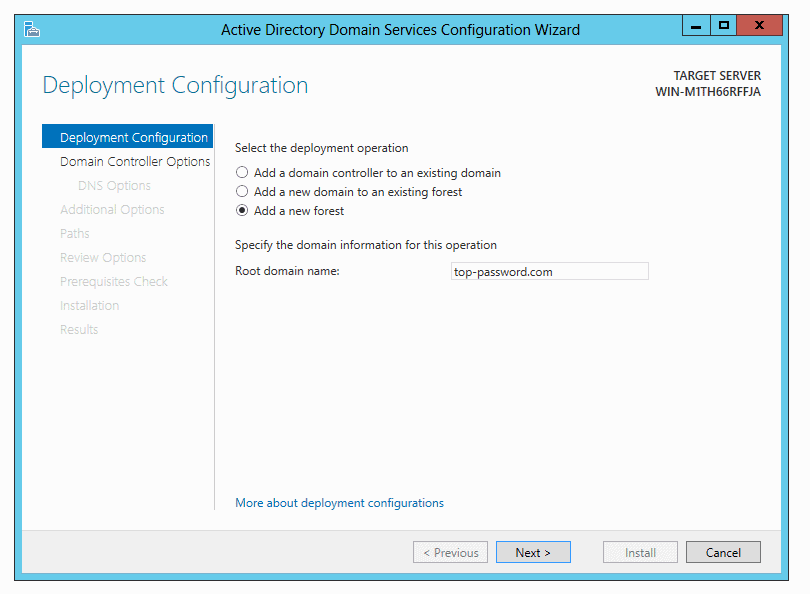

- يمكن تعريف نطاق AD من خلال اسم خادم، أو اسم النطاق DNS، أو النطاق الفرعي له، وعند إعداد AD لأول مرة ستحتاج لإنشاء اسم للنطاق الجذر.

وعلى سبيل المثال، يمكن أن يكون اسم نطاق خدمة Active Directory هو "ad-internal.company.com"، إذ أن الاسم "ad-internal" هو الاسم المُستخدم لنطاق AD الداخلي خاصتك، و "company.com" هو اسم مواردك الخارجية.

اسم النطاق الكامل FQDN

يمكن استخدام اسم النطاق الكامل Fully Qualified Domain Name -أو اختصارًا FQDN لتسمية كائنٍ ضمن النطاق؛ وهو اسمٌ مميزٌ لمضيفٍ أو جهاز حاسوب ضمن النطاق، ويتألف من اسم المضيف واسم النطاق. وعلى سبيل المثال، يكون اسم النطاق الكامل لجهاز حاسوب ضمن النطاق "sales-internal.company.com" بالاسم "WORKSTATION-040" هو "WORKSTATION-040.sales-internal.company.com".

الأشجار

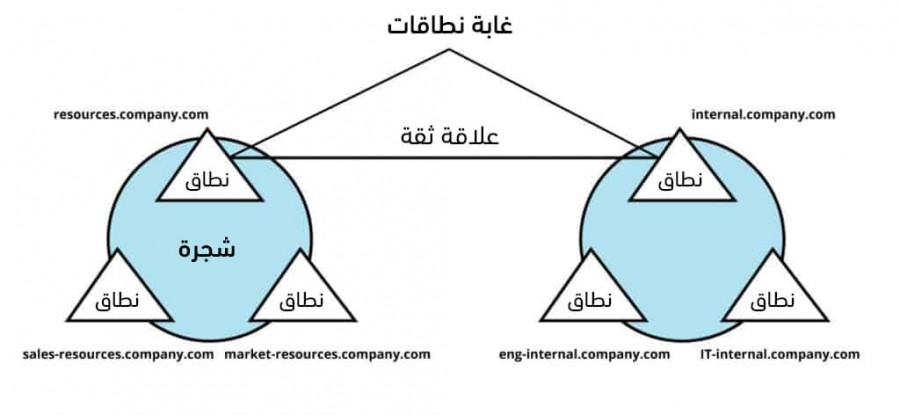

شجرة AD هي مجموعةٌ من النطاقات ضمن شبكة Active Directory تشترك فيما بينها ببنية تسمية DNS مشتركة، وتُنشِئ الشجرة حدودًا منطقيةً بين عدّة نطاقات، إذ تُستخدم كلمة شجرة لأن لكل نطاقٍ أبٌ واحدٌ فقط، وهذا ما يشكّل بنيةً لها شكل وهرمية الشجرة، وتشكِّل مجموعةً من تلك الأشجار غابة.

الغابات

غابة AD هي مجموعةٌ من شجرةٍ أو أكثر من أشجار AD، وهي أعلى حاوية ضمن البنية الهرمية وتُنشئ فصلًا منطقيًا بين الأشجار، إذ تتألف من شجرةٍ واحدة بنطاقٍ واحد، أو عدة أشجار بنطاقات متعددة، وعند إنشاء أول نطاق ضمن AD يُولّد له غابةً افتراضيًا.

تتشارك الأشجار ضمن الغابة بالمخطط schema نفسه، مما يعني أن كل محتويات الكائنات ستكون نفسها ضمن كل النطاقات في الغابة.

ومن صفات الغابة الأخرى هي ثقة النطاقات ضمنها ببعضها افتراضيًا.

المجموعات

المجموعة في Active Directory هي مجموعةٌ من الكائنات، مثل المستخدمين وأجهزة الحاسوب وجهات الاتصال؛ إذ تتيح المجموعات إدارةً أسهل وأمانًا أفضل، فبدلًا من إدارة كل كائنٍ على حدى يمكن للمدير التحكم بكل الكائنات معًا؛ وتُستخدم المجموعات كثيرًا لتعيين الأذونات للكائنات ضمن النطاق.

يوجد نوعان من المجموعات في AD، هما:

- مجموعة الأمان: تُستخدم لمنح أو منع الوصول لمواردٍ معينة ضمن النطاق.

- مجموعات التوزيع: تُستخدم لتوزيع البريد الإلكتروني والرسائل لكامل المجموعة، ولم تُصمم هذه المجموعة لمنح صلاحية الوصول للموارد.

نطاقات المجموعة

يمكن تصنيف كلٍ من مجموعات الأمان والتوزيع ضمن ثلاث نطاقات scopes مجموعة، وهي: المجموعات العالمية Universal Groups، أو العامة Global، أو مجموعات النطاق المحلي Domain Local Groups؛ إذ يعرِّف نطاق المجموعة المكان الذي يمكن استخدام المجموعة فيه ضمن الشبكة؛ كما أنه المستوى الذي تصل إليه المجموعة ضمن النطاق أو الشجرة أو الغابة؛ ويمكنه أيضًا تعيين أعضاء المجموعة.

- المجموعات العامة: تحوي كائنات، مثل المستخدم وحسابات جهاز الحاسوب ضمن النطاق المحلي، ويمكن استخدام هذه المجموعات لمنح الوصول للكائنات المحلية إلى النطاق، أو الشجرة، أو الغابة.

- مجموعات النطاق المحلي: يمكن أن تحتوي على كائنات من أي نطاق، ويمكن لأعضاء المجموعة الوصول للموارد ضمن النطاق المحلي.

- المجموعات العالمية: تحتوي على كائنات أعضاء ضمن المجموعة من مجموعات نطاق أخرى، أو أي نطاق ضمن الشجرة، أو الغابة، ويمكن لأعضاء هذه المجموعة الوصول لأي موردٍ ضمن النطاق.

مخطط Active Directory

يصِف مخطط AD القواعد عن نوع صنف الكائن مع بعض الخصائص الممكن تخزينها في AD، إذ يشبه المخطط نسقًا layout يحدِّد المحتوى والبنية لأصناف الكائنات.

كل كائن يُنشَأ ضمن خدمة Active Directory هو نسخةٌ من صنف الكائن، فمثلًا "كائن المستخدم User Object" هو نسخةٌ من "صنف المستخدم User Class". وعند إنشاء مستخدمٍ جديد، سيكون الكائن ضمن الصنف "User"، وسيحتاج لخصائصٍ بعضها إجباري والآخر اختياري وذلك بحسب المخطط.

يتألف المخطط من عدة عناصر:

- أصناف كائن المخطط.

- خصائص المخطط.

- صيغ.

- أذونات التحكم بالوصول.

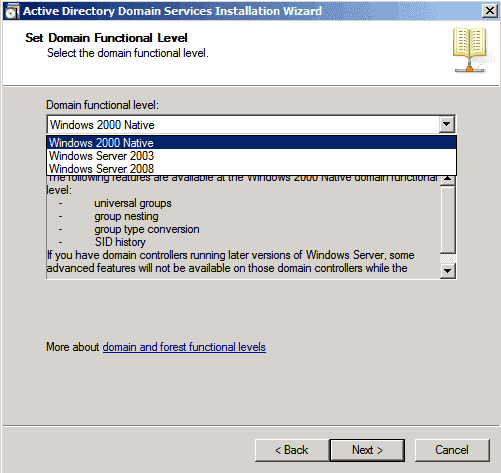

المستويات الوظيفية

المستويات الوظيفية ضمن Active Directory هي متحكماتٌ تحدِّد مزايا خدمات النطاق ضمن Active Directory الممكن استخدامها ضمن النطاق أو الغابة، كما تحدد أيضًا إصدار نظام خادم ويندوز الممكن تشغيله على متحكمات النطاق. يفضَّل عند نشر AD DS تحديد المستويات الوظيفية للنطاق والغابة إلى أعلى قيمة للسماح بآخر وأفضل المزايا المُتاحة ضمن Active Directory.

أدوار العملية الرئيسية الوحيدة المرنة FSMO

تسمح أدوار العملية الرئيسية الوحيدة المرنة Flexible Single Master Operation -أو اختصارًا FSMO- لمتحكمات النطاق Domain Controllers -أو اختصارًا DCs-، بالاستيثاق من المستخدمين وإعطائهم الأذونات دون مقاطعة؛ أي أن مسؤوليات DC للاستيثاق والتصريح منفصلةٌ إلى أدوارٍ مختلفة وموزعةٌ على عدَّة متحكمات DC، إذ يوفِّر الفصل في الأدوار هذا وجود عدة متحكمات في الخدمة في حال تعطُّل إحداها.

يوجد خمسة أدوار مختلفة للعملية الرئيسية الوحيدة المرنة FSMO:

- المخطط الرئيس Schema Master: وهو دورٌ على مستوى المؤسسة، إذ يوجد مخططٌ رئيسٌ واحدٌ فقط ضمن كل الغابة يمكنه معالجة التغييرات على المخطط.

- رئيس تسمية النطاق Domain Naming Master: وهو دورٌ على مستوى المؤسسة أيضًا، إذ يوجد رئيس تسمية نطاق واحدٍ فقط مسؤولٌ عن إدارة أسماء النطاق.

- مُقلِّد متحكم النطاق الرئيسي Primary Domain Controller Emulator -أو اختصارًا PDC-: وهو دورٌ على مستوى النطاق، ويعالج طلبات الاستيثاق وتغييرات كلمات المرور وكائنات سياسة المجموعة، كما يتيح التوقيت الحالي. يكون متحكم النطاق DC، والذي يملك دور مُقلِّد PDC هو المتحكم صاحب أعلى سلطة ضمن النطاق.

- المعرّف النسبي الرئيس Relative Identifier Master: وهو دورٌ على مستوى النطاق، ومسؤولٌ عن الحفاظ على كتل SID وتعيينها لمتحكمات النطاق ضمن النطاق.

- رئيس البنية التحتية Infrastructure Master: وهو دورٌ على مستوى النطاق يترجم معرّفات GUID و SID و DN بين النطاقات، ويُشار إلى هذا الدور من قِبل كائناتٍ أخرى ضمن النطاقات الأخرى.

سلة مهملات خدمة Active Directory

وهي ميزةٌ إضافية أتت مع خادم ويندوز 2012 R2، إذ تسمح باستعادة الكائنات المحذوفة مع خصائصها؛ فإذا حذفت مثلًا حسابات المستخدمين ضمن النطاق عن طريق الخطأ، فستسمح سلة المهملات باستعادتها مع عضويتها ضمن المجموعات وأذونات الوصول الخاصة بهم وغيرها من الخصائص.

متحكم النطاق للقراءة فقط RODC

متحكم النطاق للقراءة فقط Read-Only Domain Controller -أو اختصارًا RODC- هو خادمٌ يخزن نسخةً للقراءة فقط من قاعدة بيانات نطاق AD، والغرض الأساسي من RODC هو زيادة الأمان الفيزيائي ضمن المكاتب الفرعية عبر الوظائف التالية:

- خصائص القراءة فقط.

- حماية خادم DNS.

- إدارة كلمات المرور والحماية.

- التفويض لدور المسؤول.

مجلد SYSVOL

مجلد SYSVOL هو مجلدٌ مشتركٌ ضمن كل متحكم نطاق DC يمكنه تخزين معلومات من Active Directory ونسخها إلى متحكمات النطاق، إذ يوفِّر SYSVOL المكان الذي يمكن لمتحكمات النطاق نسخ البيانات إليه بين بعضها.

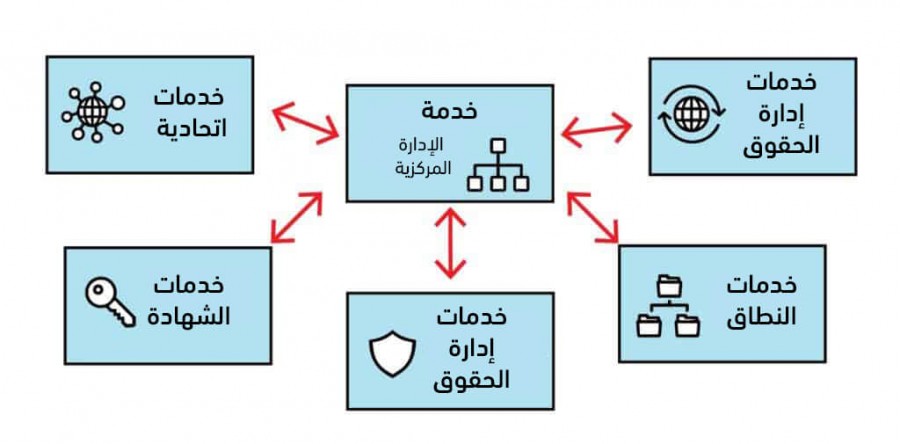

خدمات Active Directory

توفر خدمة Active Directory عدَّة خدمات جاهزة لإدارة الهويات والأذونات والوصول لموارد الشبكة، والخدمات AD المُتاحة على خادم ويندوز 2008 وخادم ويندوز 2008 R2، هي:

- خدمات الشهادة Active Directory Certificate Services -أو اختصارًا AD CS-.

- خدمات النطاق Active Directory Domain Services -أو اختصارًا AD DS-.

- خدمات الاتحاد Active Directory Federation Services -أو AD FS.

- خدمات الدليل الخفيفة Active Directory Lightweight Directory Services -أو اختصارًا AD LDS.

- خدمات إدارة الأذونات Active Directory Rights Management Services -أو اختصارًا AD RMS.

خدمات نطاق Active Directory

تلعب خدمات نطاق AD DS الدور الأكثر شهرةً لخادم ضمن Active Directory، وهي خدمة الدليل التي توفِّر التقنية اللازمة لتخزين بيانات الدليل وإتاحة تلك البيانات، كما توفّر إدارةً لها لكل المستخدمين النهائيين.

خدمات الاتحاد ضمن Active Directory

تُعد خدمات الاتحاد AD FS حلًا لخدمات لإدارة الهوية؛ فهي تتيح ميزة التحكم بالوصول لتطبيقات الويب ومواقع الويب وموارد متعددة ضمن الشبكة من خلال تسجيل الدخول لمرةٍ واحدة Single-Sign-On -أو اختصارًا SSO-؛ وتوفّر المرونة عند محاولة الوصول لعدة موارد، إذ يحتاج المستخدم النهائي فقط لتذكُّر اعتماديات ما واستخدامها نفسها ضمن جميع الموارد. عندما يسجل المستخدم دخوله إلى جهاز ما، يمكن استخدام إدّعاء الاستيثاق من قِبل تطبيقات طرف ثالث نيابةً عن AD، إذ يرسل AD FS إدّعاء الاستيثاق هذا بدلًا من الاعتماديات.

خدمات إدارة الأذونات ضمن Active Directory

تُعد خدمات إدارة الأذونات AD RMS حلًا للتحكُّم بالوصول للبيانات وحماية المستندات، مثل رسائل البريد الإلكتروني ومستندات برامج أوفيس وصفحات الويب باستخدام التشفير، كما يمكنها تطبيق سياسات الوصول للبيانات، إذ تسمح AD RMS بمنع أو إتاحة الوصول لمستخدمين معينين وإمكانية التعديل أو القراءة فقط وتحديد بعض العمليات وغيرها.

تشفِّر البرمجية أيضًا وتفك تشفير كل المحتوى الرقمي.

خدمات الشهادة Active Directory

تلعب خدمات شهادة AD CS دور خادمٍ يتيح للمدراء توليد وإدارة البنية التحتية للمفتاح العام Public Key Infrastructure -أو اختصارًا PKI، بما فيها الشهادات الرقمية والتواقيع. تساعدك هذه الأداة في تعيين الأدوار والسياسات لإنشاء وإدارة وتوزيع واستخدام وتخزين واسترجاع الشهادات والمفاتيح العامة؛ كما يمكنك أيضًا أتمتة عملية إنشاء وإزالة الشهادات؛ ويمكن بهذه الخدمات استخدام البيانات الحالية للهوية الموجودة ضمن Active Directory لتسجيل الشهادات الجديدة؛ إضافةً إلى تعيين سياسات المجموعة لإجبار تطبيق شهاداتٍ معينة على موارد معينة.

خدمات الدليل الخفيفة ضمن Active Directory

خدمات الدليل الخفيفة AD LDS هي خدمة دليل LDAP للتطبيقات، وهي خدمةٌ مستقلةٌ عن قيود النطاق في خدمات النطاق AD DS، بمعنى أنها ليست مُقيدةٌ ضمن Active Directory أو أيٍّ من نطاقاته أو غاباته، ويمكن تشغيلها على خادمٍ مستقل، كما أن الوصول إلى مخزن بياناتها وخدماتها مُتاح.

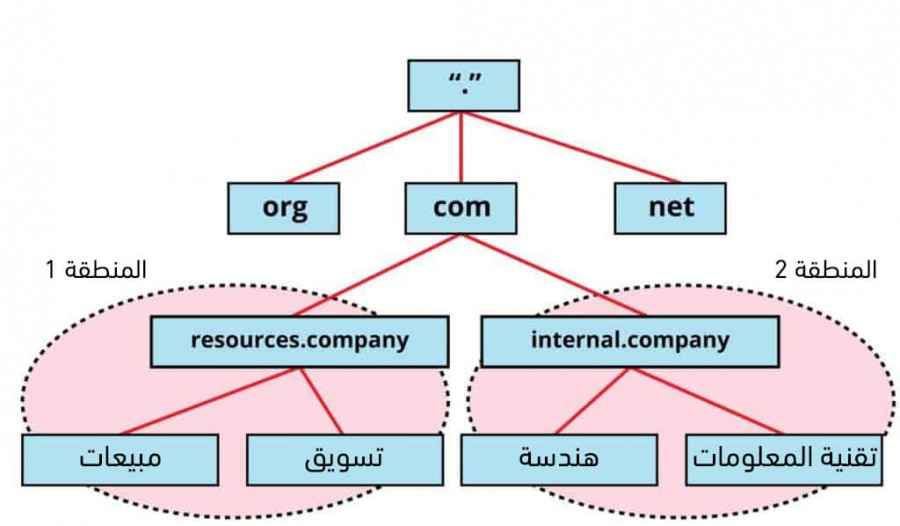

خادم اسم النطاق ضمن خدمة Active Directory

ترتبط وظائف Active Directory بخادم اسم النطاق Domain Name Server -أو اختصارًا DNS-. ولتشغيل أول متحكم نطاق، يجب تثبيت AD ودور DNS؛ إذ ستحتاج DNS لترجمة أسماء المضيفين إلى عناوين IP ضمن النطاق. يستخدم كل عملاء AD خادم DNS للعثور على متحكمات النطاق وتستخدمه متحكمات النطاق للتحدُّث فيما بينها.

يُستخدم مجال أسماء DNS عبر الإنترنت، في حين يُستخدم مجال أسماء Active Directory ضمن الشبكة الخاصة.

مناطق DNS

منطقة DNS هي قسمٌ من مجال أسماء DNS، إذ يٌقسم مجال الأسماء لتسهيل الإدارة وتوفير نسخٍ متعددة. تتألف مناطق DNS من سجلات الموارد -وهي كتل من عناوين IP- ومعلومات الاسم المُستخدمة لحل استعلامات DNS. بعض أنواع الموارد الشائعة هي A و AAA و CNAME و MX و NS وغيرها.

يوجد عدة أنواع من المناطق في AD أشهرها منطقة DNS المُضمَّنة في Active Directory، والأنواع الأخرى هي الأولية والثانوية والبديلة ومناطق البحث الأمامي ومناطق البحث العكسي وتبديلات المنطقة.

خادم اسم النطاق الديناميكي

يعيِّن خادم اسم النطاق DNS أسماء المضيفين إلى عناوين IP الخاصة بهم، بينما يعيِّن DNS الديناميكي -أو اختصارًا DDNS- الأسماء إلى عناوين IP معينة من قِبل خدمات مثل بروتوكول ضبط المضيف الديناميكي DHCP. يُحدِّث DDNS خادم DNS آليًا بالمعلومات الجديدة عند تغيُّر عنونة IP، ويستخدم ويُحدث العملاء في متحكم نطاق AD سجلات مواردهم ديناميكيًا؛ فإذا انتقل مثلًا عميلٌ من شبكة محلية LAN إلى أخرى، فسيتغير عنوان IP الخاص به، وسيضبط عندئذٍ DDNS الإعدادات ضمن DNS.

سجلات الخدمة ضمن Active Directory

يعرِّف سجل الخدمة Service -أو اختصارًا SRV- موقع الخوادم التي تستضيف خدماتٍ معينة؛ فعندما يحتاج عميل ضمن Active Directory تحديد مكان متحكم النطاق لخدمةٍ ما، فسيستعلم سجلات SRV ضمن DNS؛ وعند إنشاء متحكم النطاق، تُسجّل سجلات SRV الخاصة به ضمن خادم DNS.

وكلاء خادم اسم النطاق الديناميكي

يُعد وكلاء خادم اسم النطاق الديناميكي DNS خوادمًا تمرر استعلامات DNS للعناوين التي لا تنتمي للمنطقة أو التي لا يمكن حلّها محليًا، إذ تساعد هذه الأنواع من الخوادم في إرسال الاستعلامات الخاصة بتصفح الإنترنت أو العناوين العامة إلى DNS خارج الشبكة؛ فبدون وكيل DNS، سيضطر خادم DNS في كل مرةٍ للاستعلام من DNS الجذر عند وجود عنوانٍ غير معروف.

خدمة مسح السجلات القديمة في خادم اسم النطاق الديناميكي DNS

تتراكم سجلات الموارد القديمة المُضافتة من خلال DDNS أو يدويًا مع مرور الوقت، لذلك تحل خدمة مسح السجلات القديمة في DNS هذه المشكلة فتمسح تلقائيًا سجلات الموارد القديمة من قاعدة بيانات DNS.

تلميحات الجذر

تلميحات الجذر Root Hints هي ملفات DNS مُخزنةٍ ضمن خادمٍ لتوفير قائمةٍ بسجلات الموارد الممكن استخدامها لحل أسماء المضيفين التي لا يمكن لخادم DNS المحلي حلُّها، إذ يحتوي ملف تلميحات الجذر أسماء وعناوين IP لخوادم DNS المسؤولة عن المنطقة الجذر؛ والفارق بينها وبين وكلاء DNS التي تساعد أيضًا في حل أسماء المضيفين الخارجية هو احتواء تلميحات الجذر قائمةٍ بخوادم الأسماء المسؤولة، بينما يحتوي وكلاء DNS فقط على قائمةٍ بخوادم DNS التي يمكنها حل الاستعلام.

بروتوكول ضبط المضيف الديناميكي DHCP

بروتوكول ضبط المضيف الديناميكي Dynamic Host Configuration Protocol -أو اختصارًا -DHCP-، هو بروتوكول إدارة شبكة، ويُستخدم لحجز العنوان ديناميكيًا، إذ يعتمد على خادم DHCP للإضافة والإزالة التلقائية لعناوين IP والبوابة الافتراضية Default Gateway ومعلوماتٌ أخرى عن عملاء بروتوكول ضبط المضيف الديناميكي DHCP. تعتمد خدمة Active Directory على خادم بروتوكول ضبط المضيف الديناميكي DHCP للإجابة على طلبات العملاء، فعند استخدام العميل بروتوكول DHCP للاتصال بالشبكة يرسل فورًا طلب استكشاف DHCP للعثور على الخادم، الذي يرسل بدوره عرض DHCP مع عنوان IP المتاح.

نطاق بروتوكول ضبط المضيف الديناميكي DHCP

هو مجالٌ من عناوين IP، مُتاحٌ للتوزيع على أجهزة الحاسوب، أو عملاء DHCP ضمن شبكةٍ فرعيةٍ محددة، ويتألف من الأجزاء التالية:

- مجال عناوين IP: يُعرَّف مجال نطاق بروتوكول ضبط المضيف الديناميكي DHCP بعنوان IP بداية وعنوان IP نهاية وقناع الشبكة الفرعية.

- عناوين IP المُستثناة IP address exclusion: يمكن -ضمن نطاق DHCP- استثناء من هم ليسوا عملاء DHCP، فمثلًا يجب استثناء جهاز حاسوب يمتلك عنوان IP ثابت ضمن النطاق لتجنُّب التعارض مع عنوانٍ آخر.

- مدة التأجير Lease Duration: يعرِّف هذا الجزء مدة التأجير لفئةٍ من العناوين، وهي المدة الممكن خلالها إعطاء عنوان IP لعميلٍ قبل إرجاعه إلى مجمع pool عناوين IP.

- إعدادات أخرى: يمكن ضمن النطاق أيضًا تعريف البوابة الافتراضية و DNS وإعدادات WINS.

مجامع عناوين IP

يحدد نطاق DHCP مع الاستثناءات مجمع عناوين IP، ويبدأ خادم DHCP مع نطاقه المُنشأ بتعيين عناوين IP من المجمع؛ فعندما يغادر عميل DHCP الشبكة يُرجَع عنوان IP إلى المجمع؛ وعند استنفاد المجمع، يجب توسيع مجال عناوين IP ضمنه.

حجوزات بروتوكول ضبط المضيف الديناميكي DHCP

يمكن إعداد خادم DHCP لحجز عناوين دائمة لعملاء محددين ضمن مجمع عناوين IP، بحيث يضمن أن عميلًا محددًا بواسطة عنوان MAC هو فقط من سيستخدمه. تساعد هذه الحجوزات في تجنُّب تعارضات عناوين IP، وتُستخدم عادةً للطابعات والخوادم وأجهزة العمل الهامة وغيرها.

تصفية بروتوكول ضبط المضيف الديناميكي DHCP

تُعد تصفية DHCP وظيفةً للخادم، وتُستخدم للتحكم بالوصول، إذ يمكن باستخدام هذه الميزة التصريح عن السماح أو الرفض لطلبات DHCP لعملاء محددين بواسطة عناوين MAC لهم، وتمنع بالتالي تصفية DHCP العملاء المجهولين من حجز عناوين IP ديناميكية من قِبل خادم DHCP.

تجاوز الفشل في DHCP

تجاوز الفشل في DHCP هي ميزةٌ ضمن خادم ويندوز 2012 تضمن تحمُّل الأخطاء وتوزيع الحمل لطلبات DHCP؛ فمثلًا عند حدوث عطلٍ لخادمٍ ضمن مجموعةٍ من خوادم DHCP تدير مجمع عناوين IP مشترك، تُؤخذ حمولة الطلبات من قِبل الخوادم الأخرى، وتتشارك جميع الخوادم حمولة طلبات عميل DHCP في توزيع الحمل مع السماح أيضًا بتحمُّل الأخطاء.

استنساخ Active Directory

تساعد عملية الاستنساخ ضمن Active Directory في ضمان تجانس المعلومات بين متحكمات النطاق، فإذا حدث تغيير ضمن متحكم نطاقٍ ما، تساعد طرق عملية استنساخ AD متحكمات النطاق الأخرى بمزامنة هذا التغيير فورًا.

الشبكات الفرعية

الشبكة الفرعية هي تقسيمٌ منطقي لشبكةٍ موصولة عادةً بواسطة موجّه router أو مُبدّل switch. تملك كل شبكة فرعية ضمن الشبكة مخطط عنونة TCP/IP مختلف، وتُستخدم الشبكة الفرعية في Active Directory من قِبل العملاء ومتحكمات النطاق لأغراض عملية تسجيل الدخول والاستنساخ، فهي تساعد متحكمات النطاق في تحديد أفضل طريقٍ بينها خلال عملية الاستنساخ.

مواقع Active Directory

المواقع هي كائناتٌ ضمن Active Directory تمثِّل شبكة TCP/IP فرعية أو أكثر، وهناك متحكمات نطاق معينة مع كائنات اتصال ضمن كل موقع AD، وتساعد هذه المواقع في إعداد الاستنساخ آخذةً بالحسبان إمكانية الوصول للموارد الفيزيائية للشبكة.

كائن الاتصال

وهو كائن AD يعمل بمثابة اتصال استنساخ بين متحكمات النطاق المصدر والوجهة ضمن الموقع، فيحدد كائن الاتصال متحكمات النطاق التي ستستنسخ من بعضها بعضًا، ويحدد جدولتها ونوع نقل الاستنساخ لها.

مدقق تناسق المعرفة

مدقق تناسق المعرفة Knowledge Consistency Checker -أو اختصارًا KCC- هو أداة خدمة دليل مساعدة تضمن التناسق ضمن قاعدة بيانات الدليل، إذ تعمل على كل متحكمات النطاق وتُنشئ بنية استنساخ لكل الغابة، ويمكن لعملية KCC توليد بنًى مفردةً في حال كان الاستنساخ ضمن موقع أو بين المواقع.

رابط الموقع

روابط الموقع ضمن Active Directory هي مساراتٌ منطقية تُنشأ لوصل المواقع وتُستخدم خلال عملية الاستنساخ، إذ يسمح رابط موقع KCC بإنشاء اتصالات بين متحكمات النطاق، ويمكن لرابط موقعٍ واحدٍ أن يمثِّل مجموعةً من المواقع التي بإمكانها التحدث فيما بينها باستخدام نفس نوع الشبكة.

جسر رابط الموقع

جسر رابط الموقع ضمن Active Directory هو كائن يمثل اتصالًا منطقيًا بين روابط الموقع، ويوفِّر مسار انتقال بين رابطي موقع أو أكثر غير متصلين، كما يسمح لمتحكمات النطاق غير الموصولة معًا بالاستنساخ بين بعضها.

الكتالوج العام

يمثّل الكتالوج العام Global Catalog -أو اختصارًا GC- خدمة مخزن بيانات لمتحكم النطاق DC، ويُدعى خادم DC الذي يعمل بدور GC بخادم الكتالوج العام، الذي يخزن نسخًا كاملةً من الكائنات ضمن دليل النطاق، ويمكنه أيضًا حفظ نسخةٍ جزئيةٍ من كل الكائنات ضمن الغابة، ويمكن للمستخدمين والتطبيقات بواسطة هذه النسخة الجزئية البحث سريعًا والعثور على الكائنات ضمن أي نطاق، إذ يوفر GC كتالوج يمكِّن المستخدمين من البحث عن الكائنات في البيئة متعددة النطاقات.

التخزين المؤقت العالمي لعضوية المجموعة

يُخزّن التخزين المؤقت العالمي لعضوية المجموعة Universal Group Membership Caching -أو اختصارًا UGMC- بيانات العضوية للمجموعات العالمية ضمن مخزنٍ مؤقت؛ ويفيد UGMC في حال عدم توفُّر GC، أو في حال استخدام المجموعات العالمية، مما يساعد في تخفيف استخدام حيز النطاق التراسلي للشبكة ويحسّن توقيت عملية تسجيل الدخول للمستخدم؛ كما يساعد UGMC في تخفيف حركة مرور بيانات الاستنساخ إلى أدنى حد.

حركة مرور بيانات استنساخ Active Directory

يمكن لحركة مرور بيانات الاستنساخ ضمن Active Directory استهلاك قسمٍ كبير من حيز النطاق التراسلي؛ إذ يُنشئ مدقق تناسق المعرفة KCC عدة بُنى استنساخ اعتمادًا على ما إذا كان الاستنساخ يحدث ضمن الموقع نفسه أو بين المواقع المتعددة. يساعد إعداد لكتالوج العام GC ضمن كل موقع على تخفيف حركة مرور بيانات الاستنساخ، ويوجد نوعان من حركة مرور البيانات تلك:

- استنساخ ضمن الموقع نفسه Intra-site Replication: عندما تكون متحكمات النطاق جزءًا من نفس الموقع، سيكون استنساخ قاعدة بيانات AD أسرع بكثير.

- استنساخ بين مواقع متعددة Inter-site Replication: وهي عندما تنتمي متحكمات النطاق إلى عدة مواقع مختلفة، ويساعد تحسين هذا النوع من الاستنساخ في تخفيف حركة مرور البيانات بين المواقع.

الأمان في Active Directory

بروتوكول كيربيروس Kerberos

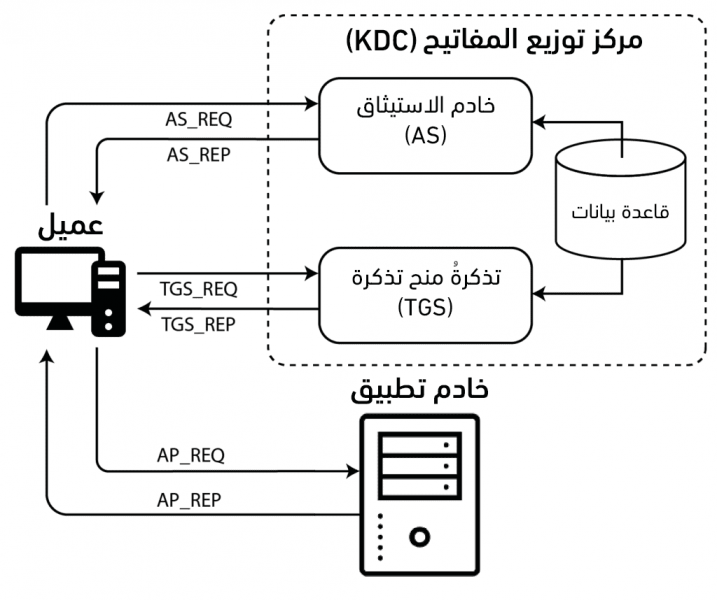

كيربيروس هو بروتوكول استيثاق يوفر أمانًا لتطبيقات الاتصالات من نوع خادم / عميل باستخدام التشفير، ويستخدم Active Directory بروتوكول Kerberos لتوفير آليات استيثاق بين الخادم والعميل، حيث يجري عملية استيثاق على المستخدمين ويتيح الوصول إلى النطاق.

يوجد ثلاثة مكونات رئيسية في نظام كيربيروس، وهي:

- مركز توزيع المفاتيح Key Distribution Center -أو اختصارًا KDC: إذ تُعد خدمة KDC أساس خادم كيربيروس وهي التي تصدر جميع التذاكر، إذ تعمل الخدمة على كل متحكمات النطاق Active Directory؛ وعندما يصادق عميل AD خدمة KDC، فإنها تصدر تذكرةُ منح تذكرة TGT.

- تذكرةُ منح تذكرة Ticket Granting Ticket -أو اختصارًا TGT: وهو ملف استيثاق يحتوي على عنوان IP للمستخدم وفترة الصلاحية ومفتاح جلسة TGT. تُشفَّر TGT خلال عملية استيثاق كيربيروس.

- خدمة منح التذكرة Ticket Granting Service 0-أو اختصارًا TGS-: تتيح هذه الخدمة تذاكر TGT للأنظمة وتذاكر أخرى.

أسماء مسؤول الخدمة

اسم مسؤول الخدمة Service Principal Name -أو اختصارًا SPN- هو معرِّفٌ مميز يُستخدم ضمن عملية استيثاق كيربيروس، إذ يصل نسخة خدمة متحكم الشبكة بحساب تسجيل الدخول، ويمكن استخدامه للاستيثاق خدمات تطبيق عميل عندما عدم استخدام حساب الخدمة أو حساب المستخدم.

مدير الشبكة المحلية

مدير الشبكة المحلية الحديث NT LAN Manager -أو NTLM- هو بروتوكول استيثاق آخر يستخدم آلية التحدي/الاستجابة، واستُخدم كثيرًا قبل كيربيروس. على الرغم من أن مدير الشبكة المحلية لا يزال مدعومًا ضمن AD لكن خدمة كيربيروس لا تزال الخيار المفضَّل للاستيثاق.

أذونات نظام الملف NTFS

تُستخدم أذونات نظام الملف NT File System -أو اختصارًا NTFS- من أجل منح أو منع الوصول إلى الملفات والمجلدات على أنظمة مايكروسوفت ويندوز NT، ويمكن تطبيق أذونات NTFS على المستخدمين المحليين، أو المستخدمين ضمن الشبكة، إذ تُمنح أو تُمنع هذه الأذونات عن المستخدم خلال مرحلة تسجيل الدخول.

أذونات نظام الملف NTFS هي:

- التحكم الكامل.

- التعديل.

- القراءة والتنفيذ.

- القراءة.

- الكتابة.

أذونات المشاركة

تملك أذونات المشاركة نفس وظيفة أذونات NTFS وهي منع الوصول غير المُصرّح به؛ لكن الفرق الأساسي هو أن أذونات المشاركة تدير فقط الوصول إلى الملفات والمجلدات ضمن الموارد المشتركة، ويمكن استخدام هذه الأنواع من الأذونات مع FAT و FAT32 و NTFS.

أنواع أذونات المشاركة هي:

- القراءة.

- التعديل.

- التحكم الكامل.

قوائم ويندوز للتحكم بالوصول

تُعد قوائم مايكروسوفت ويندوز للتحكم بالوصول Access Control Lists -أو اختصارًا ACLs- العنصر الأساس ضمن نموذج الأمان، إذ أنها توفر عدة أذونات تساعد في التحكُّم بالوصول إلى موارد الشبكة، ويمكن ربط كل كائن ضمن أنظمة ويندوز بقائمة ACL. يوجد نوعان من قوائم التحكم بالوصول ACL في ويندوز، هما القائمة التقديرية Discretionary Access Control List -أو اختصارًا DACL- وقائمة نظام System Access Control List -أو اختصارًا SACL.

تتشكل قوائم التحكم بالوصول ACL من سجلات التحكم بالوصول Access Control Entries -أو اختصارًا ACEs، وهي تعليمات للسماح أو منع الوصول لمجموعةٍ أو فردٍ إلى الموارد. يكمن الفرق الأساسي بين DACL و SACL في سجلات التحكم بالوصول ACE الخاصة بكلٍّ منهما.

-

قوائم التحكم بالوصول التقديرية DACL: هي عدة أذونات يمكن ربطها مع كائنٍ ضمن Active Directory، إذ تحدد المستخدمين والمجموعات التي يمكنها الوصول إلى تلك الكائنات، وتحدّد أيضًا نوع الأفعال الممكن إجراؤها على الكائن.

-

قوائم التحكم بالوصول للنظام SACL: تساعد هذه القائمة في عملية تدقيق المستخدمين والمجموعات التي تحاول الوصول لكائن AD، سواءٌ فشلت تلك المحاولة أو نجحت.

سياسات كلمة المرور الدقيقة

السياسات الدقيقة لكلمة المرور Fine-Grained Password Policy -أو اختصارًا FGPP- هي كائنٌ ضمن Active Directory يُستخدم لنشر كلمات المرور وسياسات قفل الحسابات لمستخدمي النطاق، ويمكن للمدراء باستخدام هذه السياسات تطبيق سياسات كلمة المرور على نطاق AD، مثل نوع المحارف المستخدمة، أو الحد الأدنى لطول كلمة المرور، أو عمر كلمة المرور.

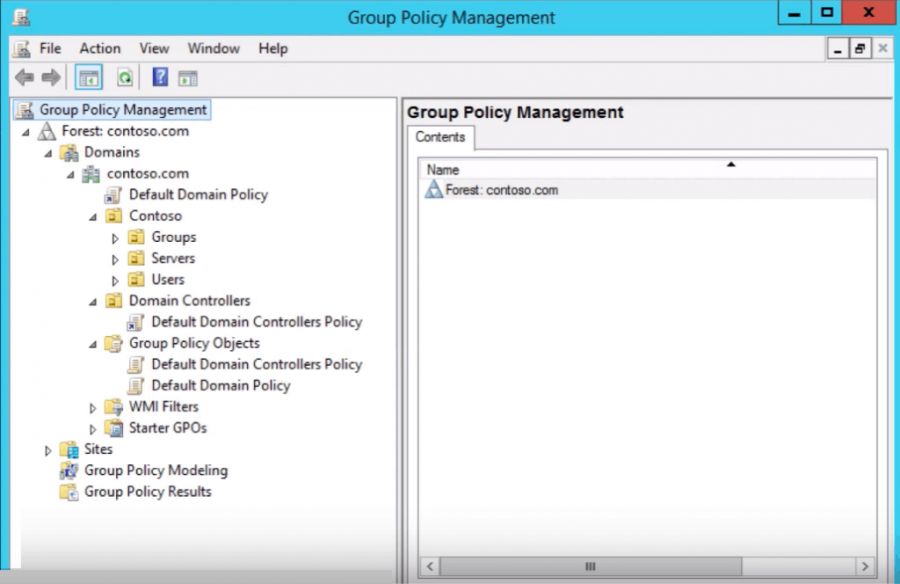

سياسة المجموعة

سياسة المجموعة Group policy -أو اختصارًا GP- هي أداةٌ لمايكروسوفت ويندوز تسمح بالإدارة المركزية لمستخدم أو حسابات أجهزة الحاسوب وضبط نظام التشغيل وإعدادات المستخدم والتطبيقات، إذ تُستخدم ضمن بيئة Active Directory ويمكن استخدامها لتعيين سياسات كلمة المرور وقفل الشاشة وتحديد الوصول إلى أقسامٍ من النظام وفرض الصفحة الرئيسية، وحتى تنفيذ نصوص برمجية محددة وغيرها الكثير.

معالجة سياسة المجموعة

معالجة سياسة المجموعة هي عملية إرسال واستقبال السياسات، عندما تطبّق سياسات GPO -أي كائن سياسة المجموعة Group Policy Object- على أي كائن لمستخدم أو جهاز حاسوب ضمن Active Directory سترسل GP كل الإعدادات تلقائيًا لذلك الكائن، عندها سيستقبل العميل تلك الإعدادات ويضعها ضمن جهاز الحاسوب.

يمكن تقسيم GPO إلى قسمين، هما إعدادات المستخدم وإعدادات جهاز الحاسوب:

- إعدادات المستخدم: وهي GPO التي تطبِّق إعدادات على كائنات المستخدم.

- إعدادات جهاز الحاسوب: وهي GPO التي تطبِّق إعدادات على كائنات جهاز الحاسوب.

تتبع معالجة سياسة المجموعة تسلسلًا هرميًا بأربعة مستويات:

- السياسة المحلية.

- سياسات على مستوى الموقع.

- سياسات على مستوى النطاق.

- سياسات على مستوى الوحدة التنظيمية OU.

وراثة كائن سياسة المجموعة GPO

يمكن تعيين كائن سياسة المجموعة GPO محليًا، أو على المواقع أو النطاقات، أو على الوحدة التنظيمية OU، إذ تُورَّث GPO المرتبطة بكائنات افتراضيًا إلى الكائنات الأبناء لها. تسمح وراثة GPO للمسؤولين بإعداد حزمة سياسات شائعةٍ على مستوى الموقع، أو النطاق، أو الوحدة التنظيمية OU ضمن التسلسل الهرمي ذي المستويات الأربعة.

يمكن كسر وراثة GPO تلك بواسطة خيار حظر الوراثة، إذ يساعد هذا الخيار المسؤولين على تغيير تصرف الوراثة ضمن النطاق أو OU.

كائن سياسة المجموعة GPO القسري

كائن سياسة المجموعة القسري GPO القسري أو غير الممكن تبديله، هو إعداد قسري على GPO يُمنَع إلغاؤه من قِبل GPO الأخرى، إذ يساعد هذا الإعداد في تجنُّب التضارب بين كائنات GPO مع الكائنات السابقة لها ضمن هرمية الطبقات الأربعة.

محصلة مجموعة من السياسات RsoP

محصلّة مجموعة من السياسات Resultant Set of Policy -أو اختصارًا RsoP- هي أداةٌ من مايكروسوفت ويندوز تبسِّط إدارة GPO وتوفِّر التخطيط للسعة، إذ تشبه RsoP تقريرًا يتضمن كل سياسات المجموعة ضمن Active Directory والمطبّقة على كل المستخدمين وأجهزة الحاسوب، كما يُظهر هذا التقرير كيف تؤثر كائنات GPO على الشبكة.

تفضيلات سياسة المجموعة

وهي حزمةٌ من إضافات سياسة المجموعة لتوسيع وظيفة كائنات GPO، إذ تؤمِّن هذه الإضافات تفضيلات إعدادات كائنات AD، مثل أجهزة الحاسوب والخوادم والطابعات ضمن النطاق ككل؛ ويمكن للمسؤولين باستخدام هذه الإعدادات ضبط وإدارة عددٍ موسّعٍ من أنظمة التشغيل وإعدادات التطبيقات، مثل تثبيت الطابعات وجدولة المهام وإعداد السجل وتحديد إعدادات الطاقة وضبط أذونات الملفات والمجلدات وغيرها.

قوالب سياسة المجموعة الإدارية

قوالب سياسة المجموعة الإدارية هي مزايا لسياسة المجموعة، وتُستخدم للإدارة المركزية للمستخدمين والأجهزة، فهي ملفاتٌ بلاحقة "ADM." أو "ADMX." تُستخدم من قِبل سياسات المجموعة لوصف مفاتيح السجل التي هي بحاجة للتحديث، ويمكن عند استخدام القوالب الإدارية تعديل أقسام الجهاز والمستخدِم ضمن السجل على أجهزة الحاسوب.

طرفيات إدارة Active Directory

يمكن استخدام طرفيات consoles إدارة Active Directory لعمليات التشغيل والصيانة اليومية، إذ تمتلك مايكروسوفت بعض تلك الطرفيات، في حين يكون بعضها الآخر حلول طرف ثالث تتيح إمكانيات إدارةٍ مختلفة، مثل الأتمتة والتقارير والتضمين مع خدماتٍ أخرى وغيرها.

مكونات MMC

تُستخدم طرفية إدارة مايكروسوفت Microsoft Management Console -أو اختصارًا MMC- لإنشاء طرفياتٍ مفتوحة يمكنها المساعدة في إدارة كل المكونات التقنية IT ضمن شبكة مايكروسوفت ويندوز، حيث تستضيف MMC المكونات Snap-ins التي هي أدوات إدارية يمكن استخدامها عبر واجهةٍ واحدة.

يمكن تضمين كل أدوات مايكروسوفت الإدارية تقريبًا بمثابة مكونات MMC أي MMC Snap-ins؛ لكن MMC تدعم أيضًا بعض مكونات خارجية third-party snap-ins باستخدام واجهة برمجة التطبيقات MMC API.

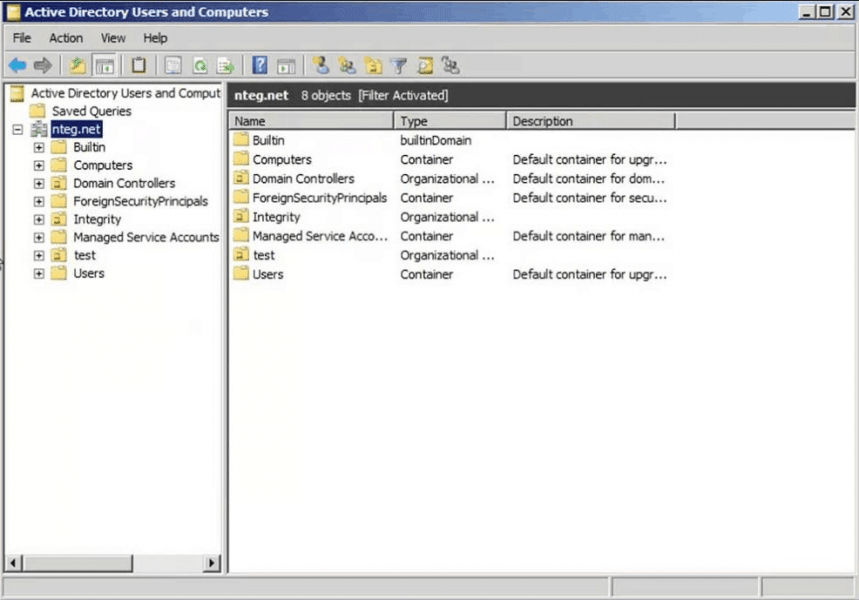

مستخدمو وأجهزة حاسوب خدمة Active Directory

تُعد ADUC وهي اختصارٌ لمستخدمي وأجهزة حاسوب خدمة الدليل النشط Active Directory Users and Computers أشهر إضافة لإدارة AD، إذ تُستخدم لعمليات الإدارة اليومية للنطاق بما فيها الكائنات والوحدات التنظيمية OUs وخصائصها. تُثبَّت طرفية ADUC (أي dsa.msc) افتراضيًا خلال عملية تثبيت AD DS.

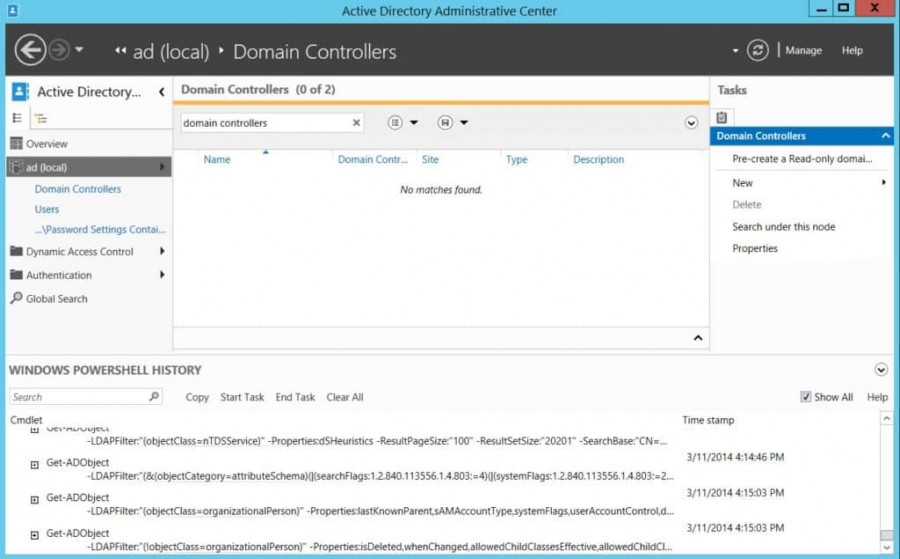

مركز إدارة Active Directory

قُدمت طرفية مركز إدارة Active Directory Administrative Center -أو اختصارًا ADAC- مع خادم ويندوز 2012، ويمكن استخدام هذه الطرفية لنشر وإدارة حسابات المستخدم وأجهزة الحاسوب والمجموعات و OUs وغيرها، وتتضمن ADAC مزايا إدارة مُحسَّنة على ADUC، مثل سلة مهملات Active Directory والسياسة الدقيقة لكلمة المرور ومستعرض تاريخ ويندوز PowerShell.

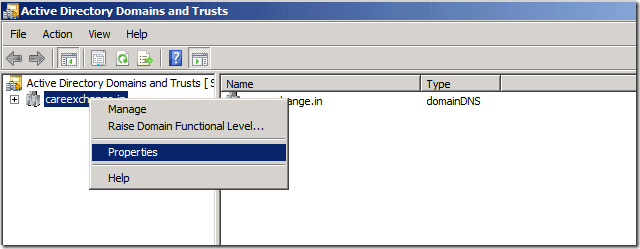

نطاقات Active Directory والثقة

نطاقات Active Directory والثقة هي طرفيةٌ إدارية تسمح بإدارة علاقات الثقة بين النطاقات والغابات، إذ تساعد في رفع المستويات الوظيفية للنطاق والغابة وإدارة لواحق UPN.

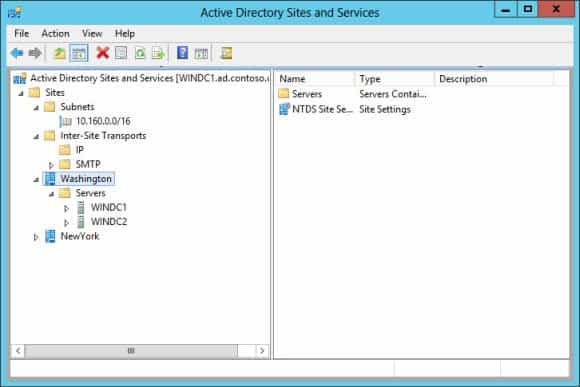

مواقع وخدمات Active Directory

تٌعد مواقع وخدمات Active Directory Sites and Services -أو اختصارًا ADSS- طرفية إضافة MMC snap-in، وتُستخدم بصورةٍ أساسية لإدارة استنساخ الموقع ومكونات أخرى، مثل كائنات البنية والشبكات الفرعية وكائنات الاتصال والكاتالوج العام والتخزين المؤقت العالمي للمجموعة.

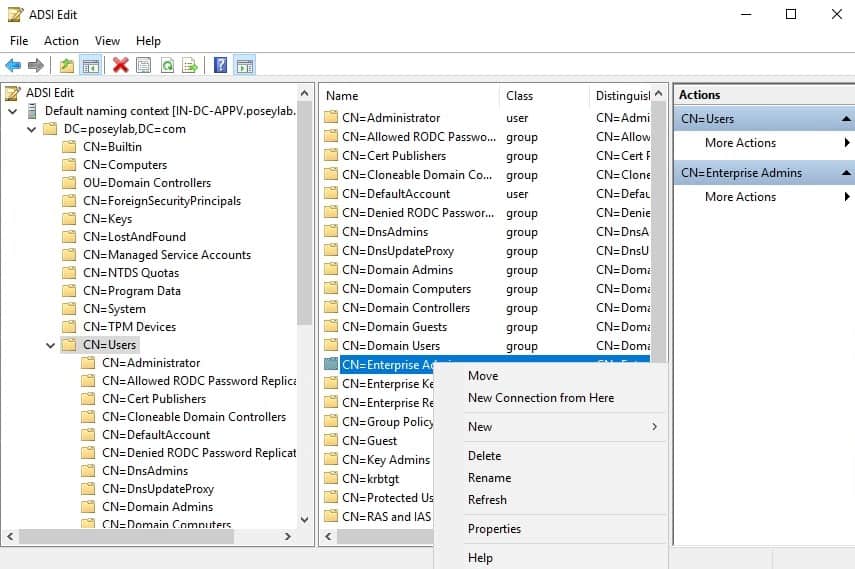

محرر واجهات خدمة Active Directory

محرر واجهات Active Directory Service Interfaces Editor -أو اختصارًا ADSI Edit- هو محررٌ متقدم لكائن Active Directory، بحيث يسمح بعرض وتعديل وإزالة كائنات AD وخصائصها ضمن الغابة. يُقارن عادةً ADSI Edit مع محرر سجل ويندوز بسبب مستوى التحرير الدقيق ضمنه، إذ صُمِّمت هذه الأداة للوصول إلى البيانات غير المتاحة عادةً ضمن طرفيات مثل ADUC.

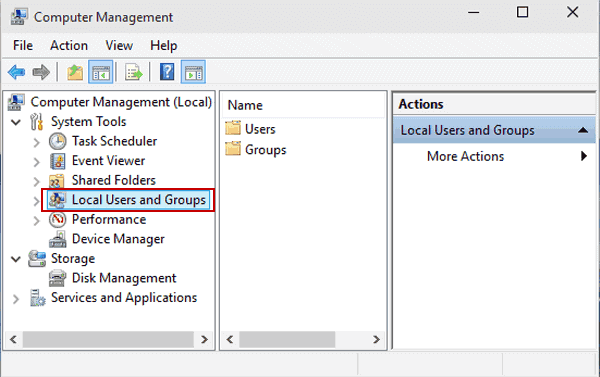

المستخدمون المحليون والمجموعات المحلية

المستخدمون المحليون والمجموعات المحلية هي طرفية إضافة MMC snap-in تحت إدارة جهاز الحاسوب تسمح لمسؤولي AD بإدارة وتأمين أجهزة الحاسوب المحلية، إذ تمنح إمكانية التحكُّم بالوصول للبيانات عبر عددٍ من الأذونات والحقوق للحساب المحلي، أو حساب المجموعة على جهاز الحاسوب.

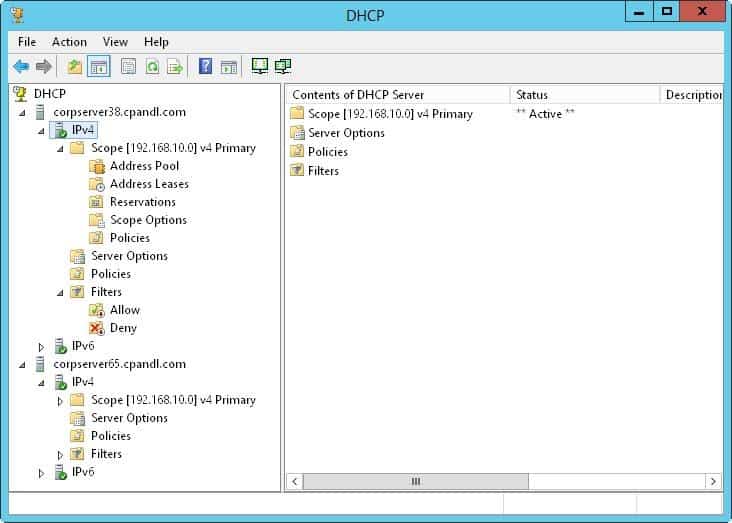

طرفية إضافة لبروتوكول ضبط المضيف الديناميكي DHCP

وهي طرفية إضافة MMC snap-in (الملف الممثّل لها هو dhcpmgmt.msc)، تُستخدم لإدارة DHCP، وإعداد مجال عناوين IP ومدة التأجير وخادم DNS و WINS وغيرها.

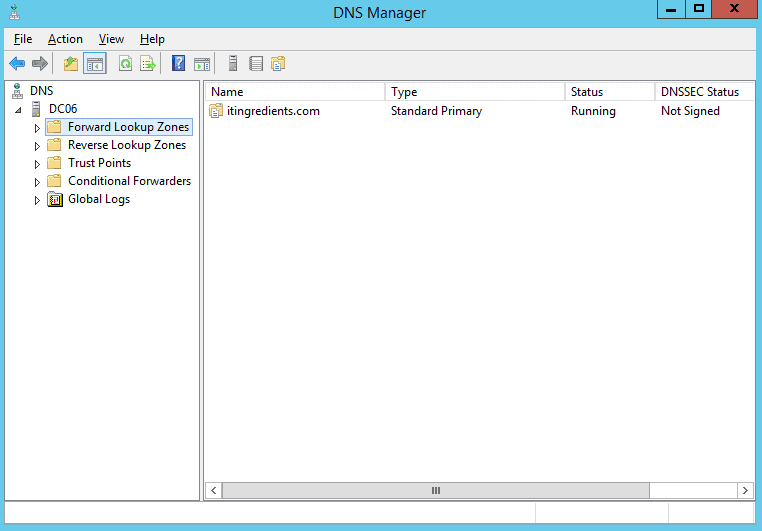

طرفية إضافة خادم اسم النطاق الديناميكي DNS

تسمح طرفية إضافة MMC (الملف المُمثِّل لها هو dnsmgmt.msc) بإدارة إعدادات DNS، إذ يمكن إنشاء وتصفُّح وإدارة مناطق DNS وسجلات المورد.

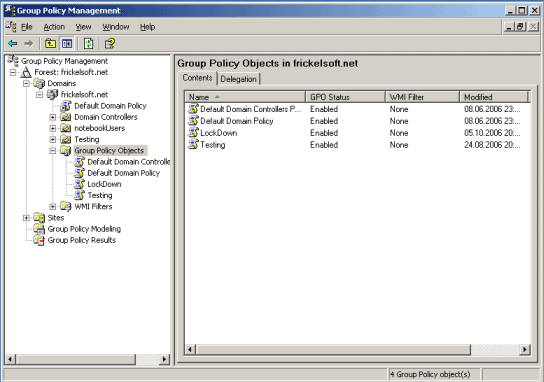

طرفية إدارة سياسة المجموعة

طرفية إدارة سياسة المجموعة Group Policy Management Console -أو اختصارًا GPMC-، هي أداة MMC (الملف gpmc.msc) تسمح للمسؤولين بإدارة كائنات سياسة المجموعة GPOs من طرفية واحدة، ويمكن للمسؤولين باستخدام GPMC نشر و إدارة وعرض وتحديد المشاكل لأي تضمين لسياسة المجموعة GP.

لتعلُّم المزيد عن خدمة Active Directory، فأهم مصدر يمكنك الرجوع إليه هو قاعدة المعرفة عن خدمة Active Directory من مايكروسوفت، إذ أنها المصدر الرسمي لتعلم كل شيء عن Active Directory.

برمجيات طرف ثالث لمراقبة وحل مشكلات أداء AD

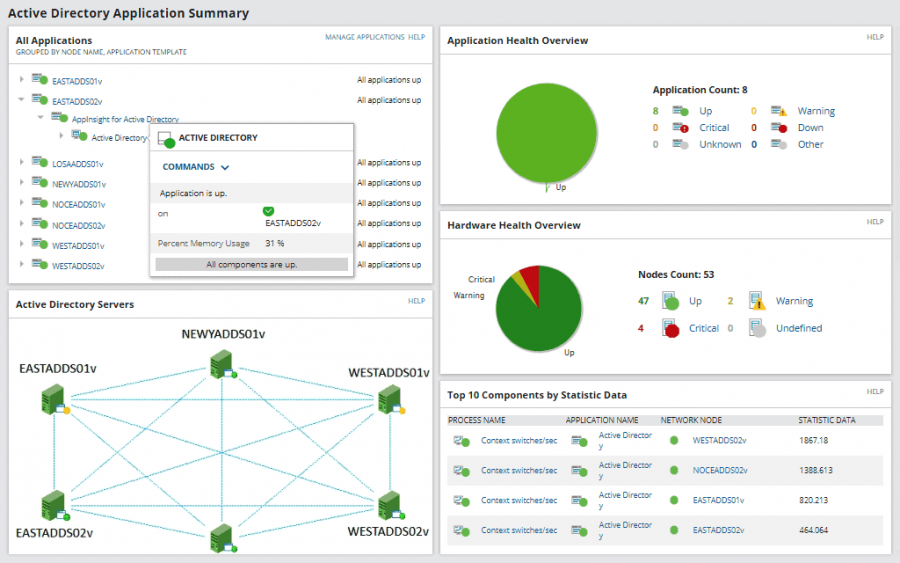

تسمح برمجيات الطرف الثالث بتوسيع وظيفة AD باستخدام أدواتٍ، مثل SolarWinds لمراقبة التطبيق والخادم Server & Application Monitor أو اختصارًا SAM، إذ يمكنك مراقبة وحل مشاكل أداء AD وتتُّبع كل التطبيقات والخوادم وأنظمة التشغيل ضمن بنية IT التحتية؛ كما يساعد SAM في مراقبة حالة كل متحكم نطاق DC وحالة عملية استنساخ AD والعثور على المشكلات بين المواقع ومتحكمات DC.

بعض مزايا SAM المدمجة:

- عرض تفاصيل الموقع.

- عرض أحداث تسجيل الدخول إلى ويندوز.

- تتبع عملية الاستنساخ.

- مراقبة DCs.

- تصفح أدوار FSMO.

يوفر SAM بعض المزايا غير الموجودة ضمن AD، مثل لوحة معلومات سهلة الاستخدام والتقارير والتحذيرات وبعض مزايا الأتمتة. وتوضح الصورة التالية كيف يبدو SAM أثناء عملية مراقبة AD.

تتيح SolarWinds برنامجًا مجانيًا يُدعى حزمة المسؤول المجانية لخدمة AD أي Admin Bundle for Active Directory، وهي برمجيةٌ خفيفةٌ تساعد في العثور على المستخدمين وأجهزة الحاسوب غير الفعالة وحذفها وإضافة المستخدمين دفعةً واحدةً ضمن AD.

ترجمة -وبتصرف- للمقال "Active Directory: Guide to Terminology, Definitions & Fundamentals!" لصاحبه Jeff Parker.

أفضل التعليقات

لا توجد أية تعليقات بعد

انضم إلى النقاش

يمكنك أن تنشر الآن وتسجل لاحقًا. إذا كان لديك حساب، فسجل الدخول الآن لتنشر باسم حسابك.