تُعد إدارة الوصول Access Management عملية أمان في تقنية المعلومات، بحيث تمنع المستخدمين من الوصول للشبكة وسرقة البيانات؛ وتُعد إدارة صلاحيات الوصول من أهم النواحي عند تأمين البيانات، إذ تتضمن تلك العملية إنشاء وتوفير وإدارة مختلف المستخدمين والمجموعات والأدوار والسياسات.

"ينجز تطبيق إدارة الوصول للهوية Identity Access Management -أو اختصارًا IAM- ذلك تمامًا"، إذ يحفظ معلومات المستخدم وأدواره والمجموعة التي ينتمي إليها والسياسات الواجب تطبيقها، ويعالج طلبات المستخدم للوصول عن طريق التحقُّق من ملفات تعريفه وأدواره.

النظامان المتحكِّمان بإدارة أذونات المستخدم وتسهيلها، هما خدمة Active Directory -أو اختصارًا AD-، والبرتوكول الخفيف للوصول إلى الدليل Lightweight Directory Access Protocol -أو اختصارًا LDAP؛ فعلى الرغم من أن الهدف منهما هو نفسه إلا أنهما يختلفان بالوظيفة.

تُعد Active Directory خدمةً، وهي قاعدة بيانات هرمية للدليل تحتوي على جميع معلومات المستخدمين على الشبكة، وهي متوافقةٌ مع نظام تشغيل ويندوز فقط؛ وعلى العكس من ذلك يوفّر بروتوكول LDAP الفهرسة وخدمات الدليل، ويُستخدم للتواصل مع خدمة AD.

سنناقش ضمن هذا الدليل الشامل لإدارة الوصول النقاط التالية:

- ما هي خدمة Active Directory؟

- التحقق من الاعتماديات باستخدام خدمة Active Directory.

- ما هي عملية الوصول الخفيفة إلى الدليل؟

- بنية بروتوكول LDAP ووظيفته.

- طرق أخرى للتحكم بالوصول.

- نظام الهوية وإدارة الوصول.

- أدوات إدارة وصول موصى بها.

ما هي خدمة Active Directory؟

كما ذكرنا سابقًا Active Directory هي خدمة دليل هرمية طُوِّرت من قِبل مايكروسوفت خصيصًا للشبكات العاملة بنطاق ويندوز، إذ تحتوي جميع معلومات المستخدمين وملفات تعريفهم ضمن الشبكة.

بدأت AD بمثابة خدمة إدارة نطاق مركزية لخادم ويندوز 2008، واشتهرت حتى أصبحت المفتاح الأساس لمعظم الخدمات المبنية على الدليل، إذ فوِّض كل ما يتعلق بالهوية إليها.

تخزن الخدمة أية معلوماتٍ متعلقةٍ بكائنات الشبكة وتجعلها متاحةً وسهلة العثور عليها، إذ يشير الكائن عادةً للموارد المشتركة، مثل المجلدات والطابعات والخوادم والحسابات وغيرها.

تستخدم خدمة AD مخزن بيانات هيكلي أساسًا للتنظيم الهيكلي لكافة معلومات الدليل؛ ويُعرف مخزن البيانات هذا بالدليل، وهو يحتوي على جميع المعلومات عن كائنات الدليل.

الأمان الذي توفره خدمة AD

يمكن للمسؤولين التحكم بكل بيانات الدليل وتنظيمها من الشبكة من خلال تسجيل دخولٍ واحد للشبكة، وتؤمّن خدمة AD النطاق من خلال استيثاق تسجيل الدخول والتحكم بالوصول إلى الكائنات الموجودة ضمن الدليل.

خدمات النطاق Active Directory Domain Services -أو اختصارًا AD DS-، هي المسؤولة عن توفير طريقةٍ لتخزين معلومات الدليل وإتاحتها للجميع سواءً كانوا مستخدمين أم مسؤولين، ويمكن القول بأن AD DS يخزن جميع المعلومات عن حسابات المستخدم ويسمح للمستخدمين المسموح لهم فقط بالوصول لتلك المعلومات.

يُطلق على خادم AD DS عادةً اسم متحكم النطاق Domain Controller -أو اختصارًا DC-، فهو مسؤول عن الاستيثاق والتحقق من تصاريح كل المستخدمين على الشبكة وتعيين وتطبيق السياسات، ومسؤول أيضًا عن تثبيت وتحديث البرمجيات لكامل شبكة نطاق ويندوز.

بنية خدمة AD

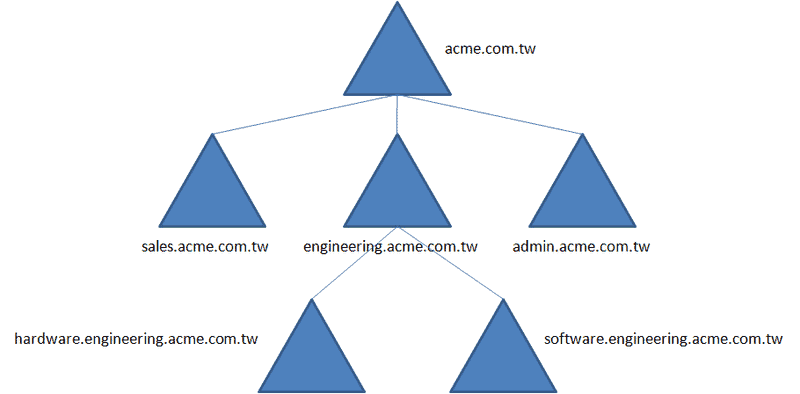

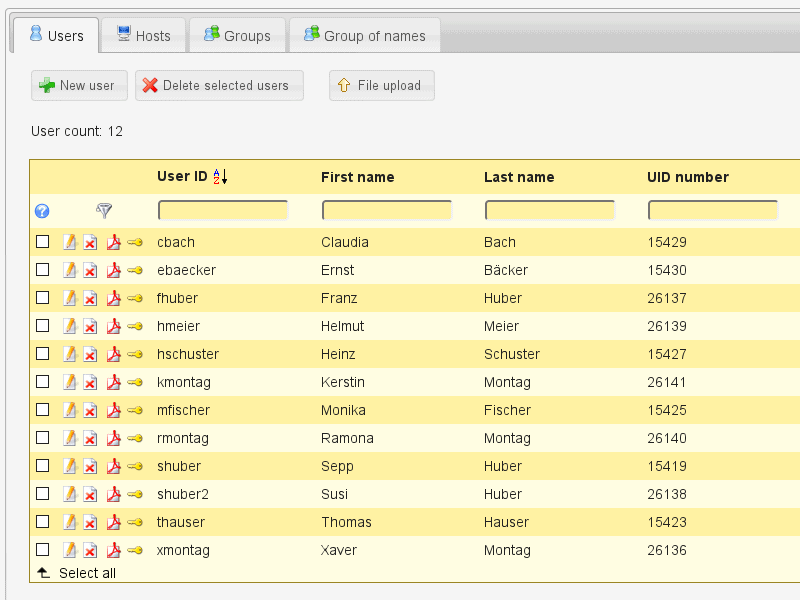

يمكن تجميع أي كائن يُنشأ ضمن خدمة AD في نطاقات، ولزيادة الأمان تُخزَّن كل الكائنات التي تنتمي للنطاق ضمن قاعدة بيانات واحدةٍ منفصلة، إذ يمكن تمثيل أحد هذه النطاقات أو جميعها بشجرة. تمثّل الصورة التالية مثالًا عن شجرة نطاق خدمة AD ونطاقاتٍ فرعيةٍ لها، إذ أن النطاق acme.com.tw هو النطاق الأساسي ويتبع له عدة أفرع أو نطاقات فرعية.

ندعو مجموعةً من تلك الأشجار بالغابة، إذ تتشابه كل الأشجار معًا ضمن الغابة في الكاتالوج مثلًا، ومخطط الدليل والبنية وإعدادات الدليل، ومن محاسن الغابة أن الكاتالوج العام لمتحكم النطاق DC يمكن نسخه وصيانته بسهولة.

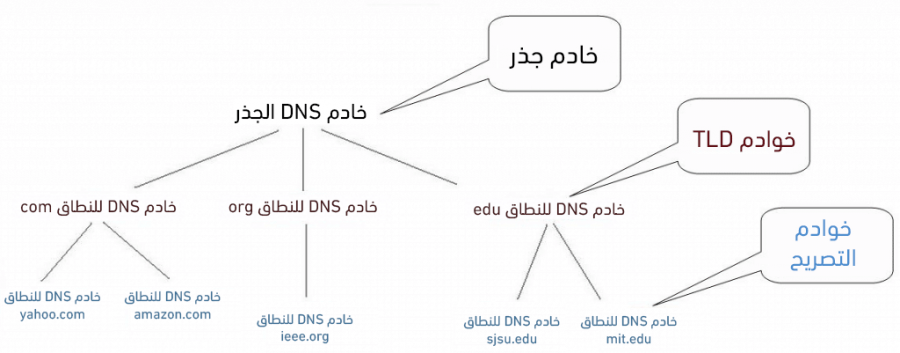

التشابه مع نظام اسم النطاق DNS

تتشابه البنية الهرمية السابقة كثيرًا مع بنية نظام اسم النطاق Domain Name System -أو اختصارًا DNS-؛ وهو نظام تسمية هرمي يُستخدم للشبكات والخدمات والموارد الأخرى، إذ يُترجم أسماء النطاق إلى عنوان IP وبالعكس، ويُعد مكونًا أساسيًا من خدمة AD.

لا يقتصر استعلام DNS على تحويل اسم المضيف إلى عنوان IP، بل يمكنه أيضًا العثور على سجلات معينة تعرّف الأدوار والوظائف لخدمة AD؛ فعندما يريد المستخدم مثلًا تسجيل الدخول إلى جهاز ضمن النطاق، فسيحاول العميل أولًا العثور على متحكّم النطاق باستخدام سجلات SRV.

التحقق من الاعتماديات باستخدام Active Directory

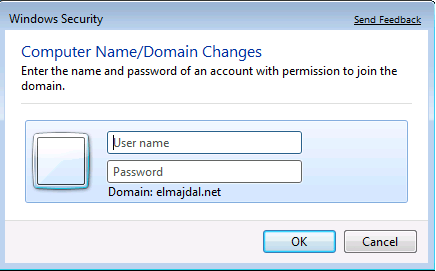

عندما يتلقى عميل ويندوز اعتماديات المستخدم أو الخدمة لأول مرة، فإنه يحمي تلك المعلومات لإيصالها لجهة الاستيثاق، والتي هي غالبًا متحكّم النطاق.

تربط اعتماديات المستخدم بين هوية المستخدم وإثبات الموثوقية، ويمكن لتلك الاعتماديات أن تكون كلمة المرور أو شهادة أو حتى رقم تعريف شخصي PIN تُجمع من مدخلات واجهة تسجيل الدخول للمستخدم أو عبر الواجهة البرمجية API ثم تُرسل لخادم الاستيثاق.

يحدث التحقق الاعتماديات أولًا خلال عملية تسجيل الدخول في ويندوز عن طريق موازنتها مع قاعدة بيانات مدير أمن الحسابات الموجودة على الحاسب المحلي. يوجد مدير أمن الحسابات Security Accounts Manager -أو اختصارًا SAM- ضمن كل أنظمة تشغيل ويندوز ويخزن معلومات المستخدم المحلي والمجموعات.

ولكن عند انضمام الحاسوب إلى نطاق، تُرسل الاعتماديات إلى AD ويحدث التحقُّق منها من خلال موازنتها مع الكاتالوج العام ضمن متحكم النطاق المحلي. ترسِل عملية استيثاق اعتماديات المستخدم اسم المستخدم وكلمة المرور إلى وجهة الاستيثاق، إذ تتضمن الرسالة تفاصيل حول الحاسوب الذي يطلب المستخدم الوصول إليه.

من الممكن رفض الوصول حتى عند إدخال المستخدم اسم مستخدم وكلمة مرور صحيحتين، وذلك بسبب عدم امتلاك الجهاز الذي يحاول المستخدم الوصول إليه الصلاحيات اللازمة للوصول للشبكة، أو عندما يحاول المستخدم إدخال كلمة مرور غير صحيحة عدّة مرات، لتُبلَّغ كل متحكمات النطاق ضمن الغابة بذلك وتُقفل بوجه ذلك المستخدم.

ما هي عملية الوصول الخفيفة إلى الدليل LDAP؟

عملية الوصول الخفيفة إلى الدليل LDAP هي بروتوكول معياري مفتوح يمكن استخدامه مع العديد من أنظمة الدليل الموزّعة، مثل Apache DS و OpenDS وريدهات DS وغيرها، وهو موجود قبل خدمة AD بكثير.

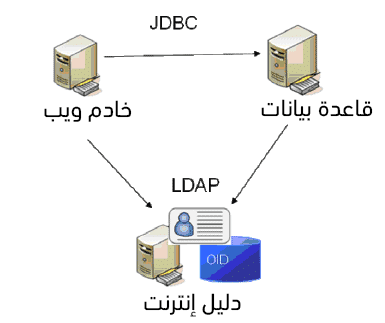

كما هو واضحٌ من اسمها LDAP فهي طريقة خفيفة تُستخدم للوصول وإدارة خدمات الدليل عبر TCP/IP، إذ يمكن باستخدام هذا البروتوكول مشاركة معلومات عن المستخدمين والمجموعات والشبكات بين الخوادم عبر الإنترنت، كما يوفِّر مكانًا مركزيًا لتخزين الاعتماديات والمساعدة في عملية الترخيص. تستخدم العديد التطبيقات والخدمات هذا البروتوكول للمساعدة في عملية التحقق من المستخدم.

يوفر خادم LDAP عمليات البحث عن الاسم والتحقق من الاعتماديات، ويخزن أيضًا كائنات ملفات ومجلدات قوائم التحكم بالوصول Access Control List -أو اختصارًا ALCs.

نظام X.500 أساس لبروتوكول LDAP

اِعتمد بروتوكول LDAP على نظام الاستيثاق السابق X.500، لأنه يحدد عدة معايير حول طريقة عمل آليات خدمة الدليل.

تضمن الإصدار LDAPv2 عدة ميزات تغطي معظم سلسلة معايير X.500، ولكن أتى بعده الإصدار الأحدث LDAPv3 وكان أبسط وأخف وغطى قسمًا أكبر من مزايا X.500، خاصةً فيما يتعلق بتحسين مزايا الحماية الأمنية لاتصالات LDAP، إذ أتى بنظام استيثاق وطبقة أمان إطار عمل أبسط للاستيثاق.

التحسينات الأمنية في الإصدار LDAPv3

كان الهدف الأساسي من LDAP هو تقديم معلومات الاستيثاق، ولكن كان للإصدارات الأحدث من البروتوكول تطبيقات أكثر بكثير، وكانت التحسينات الأمنية من أهم التحديثات في الإصدار LDAPv3.

عند محاولة المستخدم الاستيثاق، يبدأ العميل جلسة LDAP عبر اتصاله بخادم LDAP، وقد يطلب العميل عمليات، مثل اتصال آمن عبر بروتوكول أمان طبقة النقل Transport Layer Security -أو اختصارًا LDAPv3 -TLS (وهو استيثاق عبر إصدارٍ معينٍ من بروتوكول LDAP)، أو البحث والحصول على سجل لدليل معين، إذ يوفر ذلك مرونةً أكثر وحمايةً إضافية؛ كما يمكن أيضًا حماية اتصال LDAP عبر نفق طبقة حماية المقابس Secure Socket Layer -أو اختصارًا SSL-، إذ اسُتخدمت تلك الطريقة مع الإصدار السابق LDAPv2، لكنها لم تُعتمد معيارًا ضمن التوصيفات الرسمية حتى إصدار LDAPv3.

بنية بروتوكول LDAP ووظيفته

يملك دليل LDAP بنية شجرة هرمية، بحيث تملك كل السجلات والكائنات ضمنه مكانًا محددًا، ويمكن للكائن أن يكون مستخدمًا أو موردًا، مثل حاسوب مشترك أو طابعة. تُطلق على تلك الهرمية المُعرَّف ضمنها الكائنات اسم شجرة معلومات الدليل Directory Information Tree -أو اختصارًا DIT-، والتي تتضمن أسماءً مميزة Distinguished Names -أو اختصارًا DNs- لسجلات خدمة الدليل.

يمكن تنظيم جميع أنواع قوائم المعلومات ضمن DITs، والتي تُخزَّن ضمن قاعدة بيانات LDAP، كما أن الأذونات على قاعدة بيانات LDAP بحد ذاتها مخزنةٌ ومرتبةٌ ضمن شجرة DIT، وسيحتاج المستخدم للمرور بعملية الاستيثاق قبل محاولته الوصول للمعلومات ضمن قاعدة بيانات LDAP.

يمكن توضيح وظيفة LDAP من خلال موازنتها مع طريقة عمل DNS، كما حدث مع خدمة AD.

يستخدم DNS إجراء LDAP

تُدار عملية الوصول لنظام DNS عبر عملية LDAP. في الواقع، يُعد DNS سريعًا لعدم احتواءه على نسخةٍ كاملةٍ من قاعدة البيانات، فهو يتحقق من قاعدة البيانات المحلية أولًا، وفي حال عدم عثوره على السجل، سيستعلم من خادم أب وهكذا حتى يعثر على إجابة.

على نحوٍ مشابه لما يحصل في DNS، يستطيع LDAP -عند وجود استعلامٍ ما- أن يمرره إلى مكان وجود البيانات المطلوبة؛ وعندما يحتاج مستخدمٌ ما الوصول لمورد LDAP بعيد، يرسل الخادم المحلي أولًا طلب إذنٍ بالوصول لقاعدة البيانات المحلية؛ ففي حالة استعلام DNS مثلًا، إذا أراد المستخدم العثور على yahoo.com، سيطلب ذلك بدايةً من خادم DNS المحلي، وإذا كان لا يملك الجواب سيطلب ذلك من خادم DNS الجذر الذي يملك الإجابة ويعلم طريقة الوصول إليه.

طرق أخرى للتحكم بالوصول

تُعد قوائم التحكم بالوصول Access Control Lists -أو اختصارًا ACL- من أكثر طرق التحكُّم بالوصول شيوعًا وبساطةً ضمن الأنظمة والشبكات، وهي قائمةٌ من الأذونات على ملفٍ أو مجلدٍ تُمنح لمستخدمين معينين أو مجموعات.

بالرغم من أنها لا تُعد من خدمات الدليل، لكن يمكن استخدامها أنظمةً لإدارة الوصول للمجلدات والملفات؛ فهي قويةٌ جدًا على سبيل المثال في إدارة الأذونات ضمن نظام الملفات مثل NFS، إذ تتمكن من إدارة الوصول لأنها تستطيع توفير أذونات القراءة والكتابة والتنفيذ لمجموعةٍ معينة من المستخدمين، ويمكنك أن تملك العديد من القوائم لمنح أو رفض الإذن.

ليست قوائم ACL طرق استيثاق، إلا أنها توفر حمايةً ممتازةً لموارد الشركة.

نظام الهوية وإدارة الوصول

تُنفّذ عادةً أتمتة وصيانة خدمات الدليل والبروتوكولات، مثل AD و LDAP من قِبل التطبيقات الأخرى، وستحتاج لاستخدام نظام إدارة الوصول للهوية IAM للإعداد والضبط الأولي لتلك الخدمات.

الهدف الأساسي من تلك الأنظمة هو جمع كافة المعلومات المتاحة ضمن خدمات الوصول للدليل في مكانٍ واحد، إذ يُعد IAM إطار عمل يبسِّط عملية الإدارة والوصول للهويات المختلفة، ويحتوي على جميع السياسات والتقنيات التي تسهِّل عملية إدارة الهويات.

قد يأتي نظام IAM كاملًا مع تحكُّمٍ بالوصول باستخدام الأدوار، مما يسمح بإدارة وتنظيم الوصول للشبكات والأنظمة بناءً على الأدوار الممنوحة للمستخدمين؛ إذ يمكن تعريف الدور بناءً على سلطة ومسؤولية المستخدم وكفاءته الوظيفية، فإذا كان للمستخدم مثلًا دور المدقق، فيمكن منحه الصلاحية لقراءة كل الملفات، ويمكن في حالةٍ أخرى منح المهندس صلاحية الوصول لقراءة وكتابة وعرض بعض الأنواع من الملفات فقط.

بعض المزايا الأخرى التي قد يتضمنها نظام IAM:

- آليات جمع وتوثيق معلومات تسجيل الدخول للمستخدم.

- إمكانية إدارة قاعدة بيانات هوية المستخدم.

- إدارة التخصيص والإزالة لامتيازات الوصول.

- إمكانية تبسيط عملية تسجيل المستخدمين الجدد وإعداد الحسابات.

- القدرة على مراقبة وتعديل صلاحيات الوصول.

- المساعدة في تطبيق الأنظمة التي تتطلب تقارير دورية عن الوصول للبيانات.

برمجيات إدارة وصول

كما ذكرنا سابقًا، IAM هو إطار عمل لإدارة الهويات الرقمية والوصول، إذ يمكّنك من مراقبة الأخطار والتحكُّم بها من مكانٍ مركزي. تنتمي بعض الأدوات التي سنذكرها لأنظمةٍ كاملة ومعقدة لإدارة الشبكة؛ إذ تُضمِّن تلك الأنظمة إدارة الوصول ضمن حزمة منتجاتها. قد تكون تلك الأنواع من الأدوات مكلفةً، لكنها تناسب شبكات المؤسسات؛ وهناك أيضًأ أدوات مفتوحة المصدر ومجانية، وهي ببساطة مفسرات بسيطةٌ للدليل، وتساعد في إدارة إذن النظام على مستوًى بسيط، وهي مناسبةٌ للاستخدام الفردي والشبكات الصغيرة، ولكن قد تجد صعوبةً في إعدادها.

تتضمن القائمة التالية أدوات إدارة الوصول المناسبة لكل أنواع الشبكات:

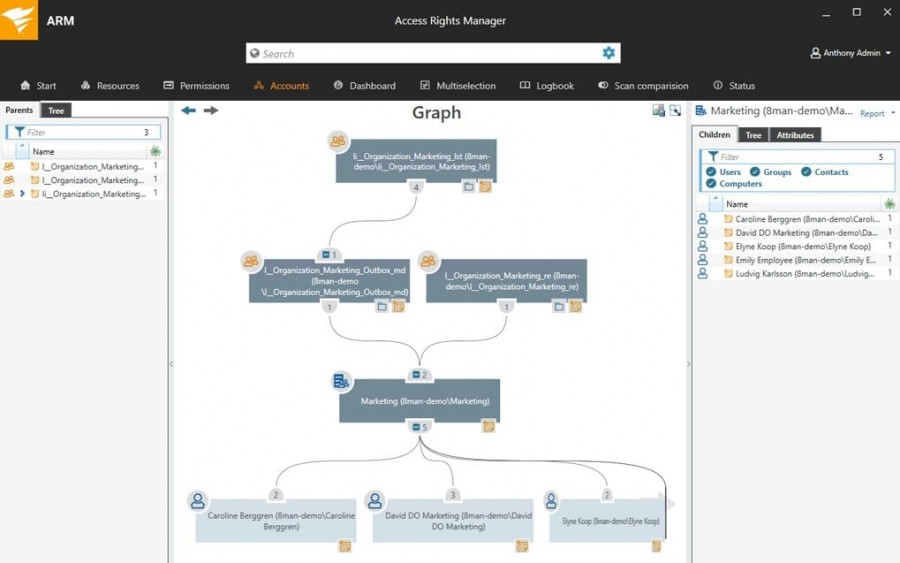

1. SolarWinds Access Rights Manager

تطوِّر SolarWinds برمجيات تساعد في إدارة الشبكات والأنظمة والبنية التحتية لتكنولوجيا المعلومات IT، وقد استحوذت هذه البرمجيات على مزود إدارة صلاحيات الوصول 8MAN لإضافة وظائف التدقيق لزبائنهم من المؤسسات، وعدَّلت اسمه ليصبح مدير صلاحيات الوصول Access Rights Manager -أو اختصارًا ARM، ومع أن لدى SolarWinds العديد من أدوات مراقبة الوصول للدليل لكن تبقى أداة ARM أكثرها شمولية.

يساعد ARM المدراء على إعداد التحقق من المستخدمين وأذونات الوصول وحماية الشبكات من الاستخدام غير المصرح به وحذف البيانات، وتدعم البرمجية الشبكات المبنية على خدمة AD فقط، لذا فهي تعمل على خادم ويندوز فقط.

الهدف الأساسي من هذا المنتج هو تسهيل عملية تسجيل المستخدم وإزالته والتتبع؛ إذ يستطيع ARM المساعدة في حماية الأنظمة والبيانات من الاستخدام غير المصرح به والحذف من خلال التحكم وتحديد الوصول إلى المكونات الهامة، مثل خوادم الملفات وخدمة Active Directory وخادم Microsoft Exchange؛ كما يمكن بواسطة ARM توليد تقارير مخصصة توضح من لديه إذنٌ بالوصول إلى ماذا ومتى حدث الوصول لتلك البيانات، وكذلك إضافة وإزالة مستخدمين بسرعةٍ وسهولة باستخدام قوالب أدوارٍ محددة.

بعض المزايا الأساسية:

- مراقبة وتتبع Active Directory.

- تدقيق مشاركة ملفات ويندوز.

- إدارة وصول SharePoint والمراقبة.

- إضافة وإزالة المستخدمين باستخدام القوالب.

- مراقبة خادم Microsoft Exchange.

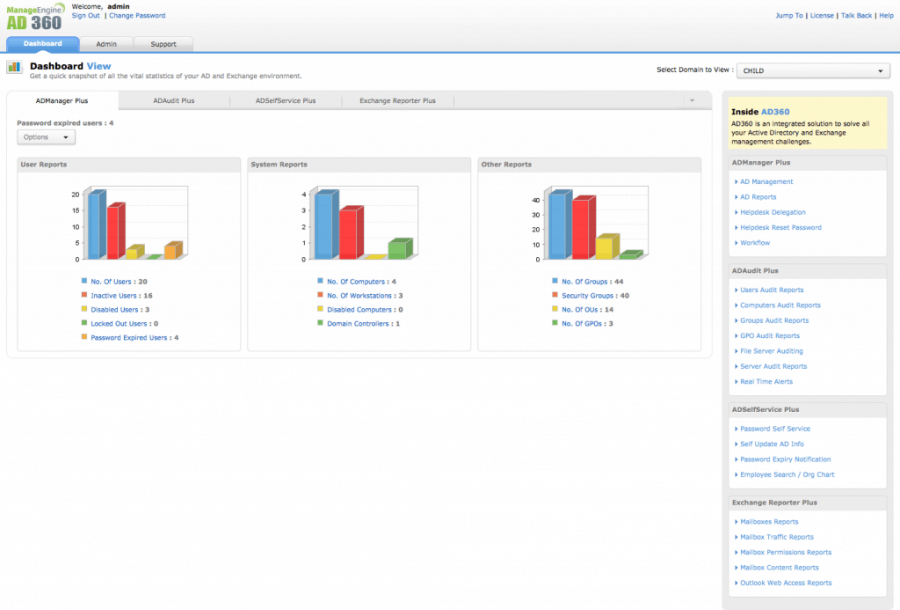

2. ManageEngine AD360

تطوِّر ManageEngine برامجًا لإدارة تكنولوجيا المعلومات IT للمؤسسات بهدف توفير الأمان وإدارة الخدمات والعمليات وخدمة Active Directory، ويُعد AD360 المُقدَّم من ManageEngine حلًا متكاملًا لإدارة خدمة AD و Exchange بسهولة؛ فهذا البرنامج هو حل IAM شاملٌ ومصمَّمٌ لإدارة هوية المستخدم والتحكم بالوصول للموارد وتطبيق قواعد الأمان وتحقيقها في بيئات ويندوز، كما يتميز بواجهة مستخدم سهلة الاستخدام تسمح بتنفيذ مزايا إدارة وصول متقدمة، ومن أهم المزايا التي يقدِّمها AD360 لويندوز AD وخوادم Exchange وحتى Office 360 هي:

- أتمتة تزويد وإيقاف الوصول لحسابات المستخدمين.

- إدارة الخدمة الذاتية لكلمات المرور.

- مراقبة التغييرات على Active Directory.

- تدقيق آمن لخدمة AD و Office 360 وخوادم الملفات.

- ضمان تطبيق السياسات، مثل HIPAA و SOX وغيرها.

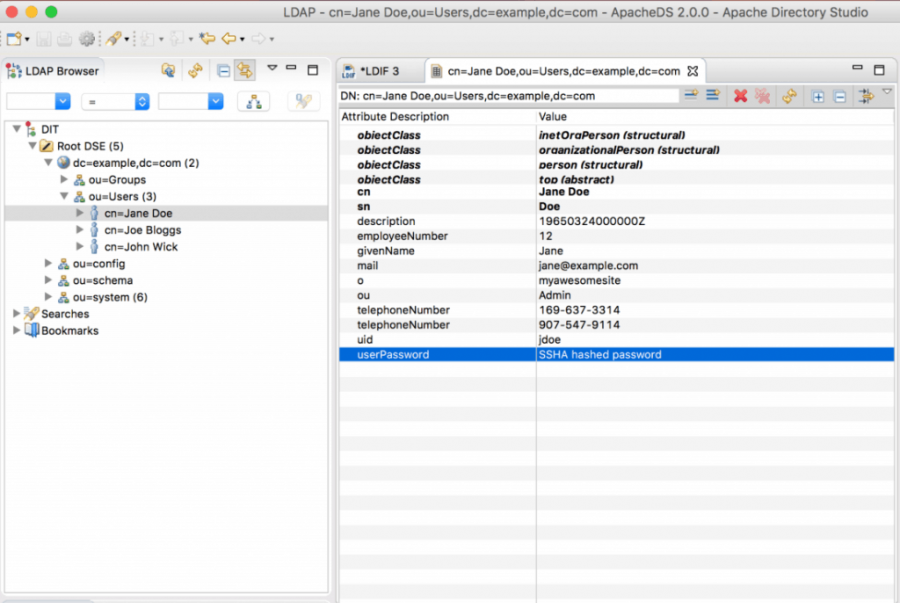

3. Apache Directory

طوَّرت مؤسسة برمجيات أباتشي مشروع Apache Directory المفتوح المصدر، وهو تطبيقٌ مملوكٌ من قِبل أباتشي نفسها لخادم الدليل LDAP، إذ كُتِب البرنامج باستخدام جافا، وهو متاحٌ تحت رخصة برمجيات أباتشي.

دليل أباتشي ApacheDS 2.0 هو خادم دليل LDAP مُوسّعٌ ومُضمّنٌ ومتوافقٌ كليًا مع LDAPv3، ويدعم البرنامج بروتوكولات شبكة أخرى، مثل كيربيروس Kerberos وبروتوكول توقيت الشبكة Network Time Protocol -أو اختصارًا NTP-.

طُوِّرت عدة مشاريع فرعية مختصة بخدمات الدليل ضمن مشروع دليل أباتشي الرئيسي، وهذا ما جعل البرنامج متوافقٌ كثيرًا مع الخدمات الأخرى، ومن بين تلك المشاريع الفرعية Apache Directory Studio و eSCIMo و Fortress و Kerby و LDAP API و Mavibot.

يُعد أباتشي DS برنامجًا متعدد المنصات، ويمكن تثبيته على نظام ماك ولينكس وويندوز، ويملك العديد من المزايا التي تجعله من أهم خوادم LDAP ومنها:

- يدعم إضافة المكونات والأنظمة الفرعية.

- يمكنه تضمين دلائل افتراضية وخوادم بروكسي وبوابات نفاذ إلى أدلة X.500.

- يدعم التقسيم المبني على BTree.

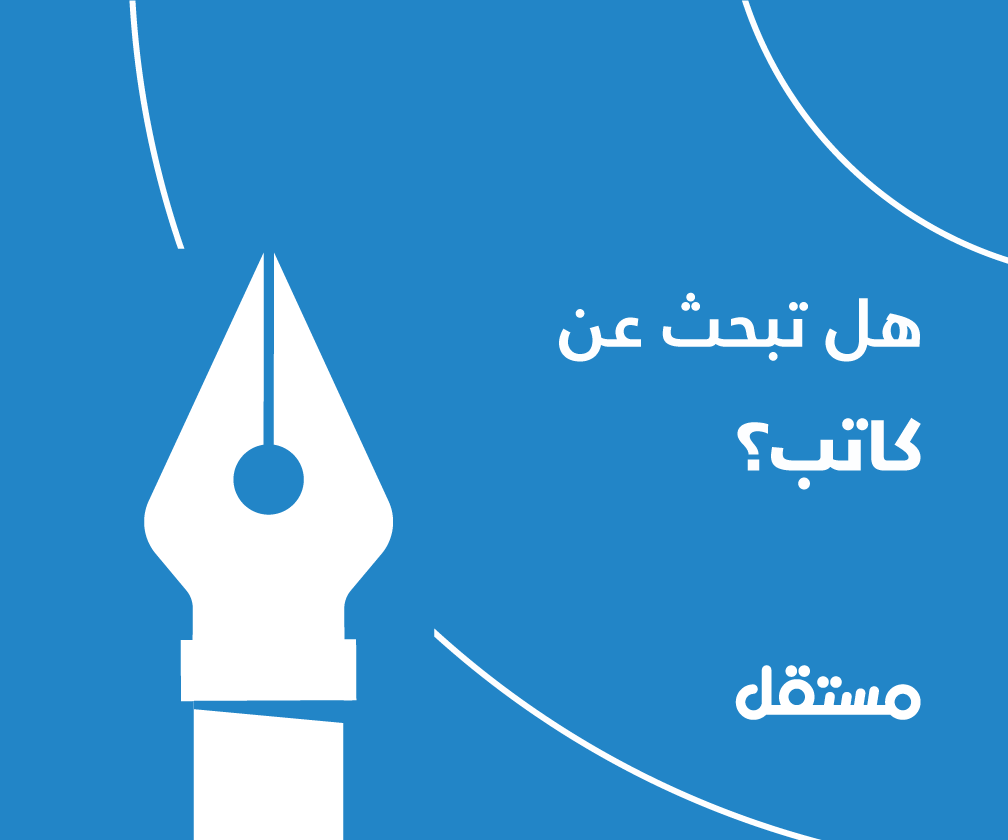

طورت أباتشي Apache Directory Studio، وهو منصة دليل مجانية بُنيت خصيصًا لبرنامج ApacheDS لتسهيل إدارة الوصول، وتوضح الصورة المبينة أعلاه البرنامج أثناء عمله.

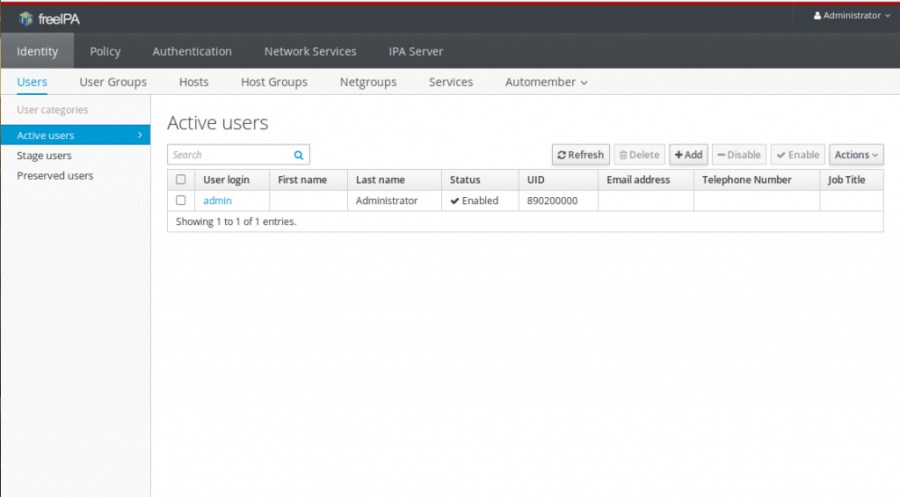

4. FreeIPA

FreeIPA هو حلٌ مفتوح المصدر لإدارة الهوية لأنظمة لينكس، ويساعد في إدارة الهوية Identity والسياسات Policy والتدقيق Audits -أو اختصارًاIPA- مجانًا، إذ صُمِّم FreeIPA بالتركيز على توفير أتمتة مهام إدارة النشر والضبط.

FreeIPA هو منصة IAM لتسهيل عمل مسؤولي أنظمة لينكس؛ وبالرغم من أنه قد طُوِّر لنظام لينكس، لكن يمكن تثبيته على RHEL ونظام ماك ويونكس؛ كما أنه يسمح لك بإدارة المستخدمين والمجموعات والمضيفين والخدمات وغيرها الكثير من مكان مركزيٍ بفضل واجهاته القابلة للتوسُّع وواجهة الويب الخاصة به و RPC وواجهة سطر الأوامر والواجهة البرمجية JSONRPC.

يمكنك حماية الهويات بمساعدة FreeIPA من خلال تعريف استيثاق كيربيروس Kerberos وسياسات التصريح لكل الأنظمة والأجهزة لديك. من مزايا البرنامج إمكانية العمل مع أنظمة IAM أخرى بنفس الوقت، مثل مايكروسوفت AD، وأفضل ما في الأمر أنه يشبه Active Directory، إذ لا يوجد ذلك عادةً ضمن أنظمة لينكس.

من المزايا الأخرى التي يتضمنها FreeIPA:

- تفعيل الاستيثاق لمرةٍ واحدة لأنظمتك.

- تعيين استيثاق كيربيروس Kerberos وسياسات التصريح.

- إدارة الخدمات، مثل SUDO و SELinux و DNS و NTP و autofs.

5. مدير حساب LDAP

الفكرة الأساسية من مدير حساب LDAP -أو اختصارًا LAM- هي تبسيط التعقيدات التقنية لبروتوكول LDAP، إذ يسمح بإدارة المستخدمين والمجموعات الموجودة ضمن دليل LDAP بسهولة عبر تطبيق الويب الخاص به.

البرنامج هو IAM مبنيٌ على الحساب، وهذا يتيح للمسؤول أخذ نظرةٍ مجردةٍ على كامل الدليل، كما يوفِّر البرنامج عارضًا ومحرّرًا لقاعدة بيانات LDAP، ويمكن تثبيته على ديبيان وفيدورا وسوزي لينكس.

التطبيق الأصلي من LDAP Account Manager مجاني ومفتوح المصدر، ويوجد نسخةٌ مدفوعةٌ وموسَّعة منه تحت الرخصة التجارية، وتُدعى النسخة المدفوعة منه LDAP Account Manager Pro وتتضمن مزايا إضافية. على الرغم من عدم امتلاك النسخة المدفوعة مزايا كاملة كما البرامج الأخرى التي ذكرناها، لكن يبقى سعرها أرخص بكثير ويمكن أن تكون خيارًا مناسبًا لشبكة مؤسسة.

بعض مزايا LDAP Account Manager Pro المدفوع:

- التسجيل الذاتي للخدمة وخيار إعادة تعيين كلمة المرور.

- خيار استيثاق متعدد العوامل.

- مزامنة كلمة المرور مع Samba.

- دعم لطرق تسجيل دخول متعددة، مثل uid والبريد الإلكتروني.

- الربط مع ملفات CSS خارجية.

ملخص

يُعد التحكُّم بالوصول والإدارة من أهم مكونات تأمين شبكات المنظمات، إذ أن المشكلة الرئيسية التي يحاول برنامج IAM حلّها هي التحكُّم بالمستخدمين ذوي امتيازات الوصول الكبيرة بهدف حماية الشبكة من أي هجوم داخلي، فالحل يكون باستخدام منصة يمكنها التحكُّم بالوصول إلى Active Directory أو LDAP و خوادم الملفات و Exchange، ويضمن بذلك حماية كل البيانات والأنظمة من الاستخدام غير المصرح به ومن إساءة الاستخدام والتعديل والحذف.

اختيار IAM المناسب مهمةٌ صعبة، إذ أن هناك ثلاثة عوامل مسيطرة قد تؤثر على قرار اختيار المنتج، أولها هو نظام التشغيل العامل على شبكتك، ثم حجم تلك الشبكة، ثم الميزانية المتاحة.

-

نظام التشغيل: مع أن LDAP يدعم ويندوز، لكن إذا كنت تعمل على خادم ويندوز ضمن شبكتك يُفضّل العمل على Active Directory، لأنك ستتمكن من الاستفادة من شبكة ويندوز والتحكم بالوصول والتعامل مباشرةً مع خوادم Exchange و Office 365؛ ولكن إذا كنت تعمل على أنظمة لينكس، فستحتاج لاستخدام برمجيات IAM مبنيةٍ على LDAP.

-

حجم الشبكة: إذا كان حجم الشبكة لديك كبيرًا، ستكون مزايا، مثل الاستيثاق عبر تسجيل الدخول لمرةٍ واحدة وإعادة تعيين كلمة المرور ذاتيًا مهمةً جدًا للمسؤولين لتسريع أدائهم، لكن قد لا تناسب تلك المزايا الشبكات الصغيرة.

-

الميزانية: لا يملك الجميع ميزانيةً كافيةً لشراء أفضل المنتجات المُتاحة في السوق، لكن تأتي كل المنتجات التي ذكرناها في هذا المقال مع فترة تجربةٍ مجانية أو تكون مجانية 100%، حتى تتمكن من اختبارها قبل نشرها واستخدامها ضمن شبكتك.

أول ما يمكنك فعله هو تحديد احتياجات نظام التشغيل، ثم حجم الشبكة، ثم الميزانية، ويمكنك بعدها تجربة بعض تلك المنتجات وتحديد المنتج الذي يلبي متطلباتك على النحو الأمثل.

نأمل أن تساعدك هذه المقالة في فهم إدارة الوصول ودورها المهم ضمن البنية التحتية للشبكة لديك ولعملك بصفة مسؤول IT أو مهندس.

ترجمة -وبتصرف- للمقال "Access Management – What is It and How to Manage/Monitor" لصاحبه Marc Wilson.

أفضل التعليقات

لا توجد أية تعليقات بعد

انضم إلى النقاش

يمكنك أن تنشر الآن وتسجل لاحقًا. إذا كان لديك حساب، فسجل الدخول الآن لتنشر باسم حسابك.