الشبكات اللاسلكية (Wireless Networks)

تختلف التقنيات اللاسلكية عن الروابط السلكية في بعض النواحي المهمة، بينما تشتركان في نفس الوقت في العديد من الخصائص المشتركة، حيث تَعدّ التقنياتُ اللاسلكية مشكلاتِ أخطاء البت مصدرَ قلقٍ كبير مثل الروابط السلكية (wired links)، بل أكثر من ذلك بسبب بيئة التشويش غير المتوقعة لمعظم الروابط اللاسلكية، ويجب أيضًا معالجة مشكلتَي التأطير (Framing) والوثوقية (reliability). تُعَد الطاقة مشكلة كبيرة بالنسبة للشبكات اللاسلكية على عكس الروابط السلكية، خاصةً لأن الروابط اللاسلكية غالبًا ما تستخدمها الأجهزة المحمولة الصغيرة (مثل الهواتف وأجهزة الاستشعار) التي لديها وصول محدود إلى الطاقة (مُدَّخرة صغيرة مثلًا). علاوة على ذلك، لا يمكنك التخلص من الطاقة العالية العشوائية باستخدام مرسل راديوي، فهناك مخاوف بشأن التداخل مع الأجهزة الأخرى وعادة ما تكون هناك تعليمات تحدد مقدار الطاقة التي قد تنبعث من الجهاز عند تردد معين.

تُعد الوسائط اللاسلكية أيضًا متعددة الوصول بطبيعتها، فمن الصعب توجيه الإرسال اللاسلكي إلى مستقبل واحد فقط أو تجنب استقبال إشارات الراديو من أي مرسل بطاقة كافية في منطقتك، وبالتالي يُعد التحكم في الوصول إلى الوسائط قضية أساسية بالنسبة للوصلات اللاسلكية، وقد يتعين أيضًا معالجة مشكلات التنصت نظرًا لصعوبة التحكم فيمَن يتلقى إشارتك عند الإرسال عبر الهواء. هناك مجموعة متنوعة ومحيرة من التقنيات اللاسلكية المختلفة، وكل منها يقوم بمقايضات مختلفة في أبعاد مختلفة، حيث تتمثل إحدى الطرق البسيطة لتصنيف التقنيات المختلفة في معدلات البيانات التي توفرها ومدى تباعد عقد الاتصال، وتشمل الاختلافات المهمة الأخرى الجزء المستخدَم من الطيف الكهرومغناطيسي (بما في ذلك إذا كان يتطلب ترخيصًا) ومقدار الطاقة المستهلَكة. سنناقش تقنيتين لاسلكيتين بارزتين: واي فاي Wi-Fi (المعروفة رسميًا باسم 802.11) وبلوتوث Bluetooth، ويناقش القسم الذي بعده الشبكات الخلوية في سياق خدمات وصول مزود خدمة الإنترنت. يعطي الجدول التالي نظرة عامة عن هذه التقنيات وكيفية موازنتها مع بعضها البعض:

| Bluetooth البلوتوث (802.15.1) | Wi-Fi الواي فاي (802.11) | الشبكة الخلوية 4G Cellular | |

|---|---|---|---|

| طول الرابط القياسي (Typical link length) | يصل إلى 10 أمتار | 100 متر | عشرات الكيلومترات |

| معدل البيانات القياسي (Typical data rate) | يصل إلى 2 ميجابت في الثانية (مشترَك) | 150-450 ميجابت في الثانية | 1-5 ميجابت في الثانية |

| الاستخدام الأساسي (Typical use) | ربط جهاز طرفي بالحاسوب | ربط الحاسوب بقاعدة سلكية | ربط الهاتف المحمول ببرج سلكي |

| التقنية السلكية التماثلية (Wired technology analogy) | تقنية USB | تقنية Ethernet | تقنية PON |

قد تتذكر أن حيز النطاق التراسلي (bandwidth) يعني أحيانًا عرض النطاق الترددي بالهرتز وأحيانًا معدل بيانات (data rate) الرابط، ونظرًا لظهور هذين المفهومين في المناقشات حول الشبكات اللاسلكية، سنستخدم حيز النطاق التراسلي هنا بمعناه الأكثر صرامة (عرض النطاق الترددي)، وسنستخدم مصطلح معدل البيانات لوصف عدد البتات في الثانية التي يمكن إرسالها عبر الرابط كما في الجدول السابق.

قضايا أساسية (Basic Issues)

يكمن التحدي في الروابط اللاسلكية في مشاركة الوسيط بكفاءة دون التدخل غير الضروري مع بعضها البعض، نظرًا لأنها تشترك جميعها في نفس ذلك الوسيط، حيث تتحقق معظم هذه المشاركة من خلال تقسيمها على أبعاد التردد والمساحة. يمكن تخصيص الاستخدام الحصري لتردد معين في منطقة جغرافية معينة لكيان فردي مثل شركة، ومن الممكن حصر المنطقة التي تغطيها إشارة كهرومغناطيسية لأن هذه الإشارات تضعف أو تخف (attenuate) كلما زادت المسافة عن مصدرها، لذلك قلّل قوة جهاز إرسالك لتقليل المنطقة التي تغطيها إشارتك.

تحدّد الوكالات الحكومية، مثل لجنة الاتصالات الفيدرالية (FCC) في الولايات المتحدة هذه التخصيصات، حيث تخصّص نطاقات محددة (نطاقات التردد) لاستخدامات معينة، فتُخصَّص بعض النطاقات للاستخدام الحكومي، وتُحجَز النطاقات الأخرى لاستخدامات معينة مثل راديو AM وراديو FM والتلفاز واتصالات الأقمار الصناعية والهواتف الخلوية، ثم تُرخَّص الترددات المحددة داخل هذه النطاقات للمؤسسات الفردية لاستخدامها في مناطق جغرافية معينة، ووُضِعت العديد من نطاقات التردد جانبًا للاستخدام المُعفى من الترخيص، وهي نطاقات ليست بحاجة ترخيص. لا تزال تخضع الأجهزة التي تستخدم ترددات مُعفاة من الترخيص لقيود معينة لجعل هذا التشارك المختلف وغير المقيد ناجحًا. والأهم من ذلك هو تحديد قدرة الإرسال حيث يحدّ ذلك من نطاق الإشارة، مما يجعله أقل احتمالًا للتداخل مع إشارة أخرى. قد يصل نطاق الهاتف اللاسلكي (جهاز شائع غير مرخَّص) إلى حوالي 100 قدم على سبيل المثال.

إحدى الأفكار التي تظهر كثيرًا عند مشاركة الطيف بين العديد من الأجهزة والتطبيقات هي الطيف المنتشر (spread spectrum)، وتكمن الفكرة وراء الطيف المنتشر في نشر الإشارة على نطاق ترددي أوسع، وذلك لتقليل تأثير التداخل مع الأجهزة الأخرى. صُمِّم الطيف المنتشر في الأصل للاستخدام العسكري، لذلك كانت هذه (الأجهزة الأخرى) تحاول في كثير من الأحيان تشويش الإشارة، فقفز التردد (frequency hopping) هي تقنية طيفٍ منتشر تتضمن إرسال الإشارة عبر سلسلة عشوائية من الترددات، أي الإرسال الأول بتردد، ثم الإرسال الثاني بترددٍ آخر وهكذا. ليست سلسلة الترددات عشوائيةً حقًا، ولكنها تُحسَب بواسطة مولّد أرقام شبه عشوائية (pseudorandom number generator). يستخدم المستقبل نفس الخوارزمية التي يستخدمها المرسل ويهيئها بنفس القيمة الابتدائية (seed)، ثم يصبح قادرًا على القفز إلى الترددات المتزامنة مع المرسل لاستقبال الإطار بصورة صحيحة. يقلل هذا المخطط من التداخل من خلال جعل استخدام إشارتين نفسَ التردد غير محتمَلٍ لأكثر من البت المعزول النادر.

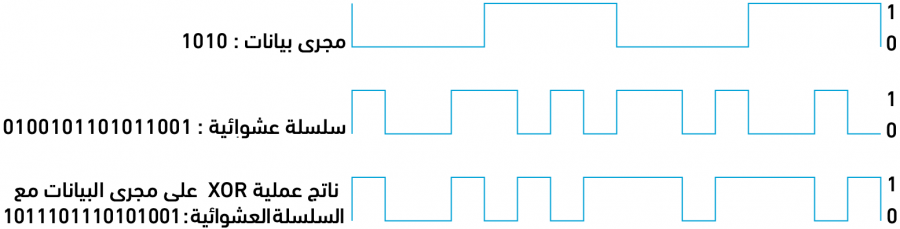

تضيف تقنية الطيف المنتشر الثانية التي تسمى التسلسل المباشر (direct sequence) التكرارَ (redundancy) لتتحمّل التداخل بصورةٍ أكبر. يُمثَّل كل بت من البيانات بواسطة بتات متعددة في الإشارة المرسلة، بحيث يكون هناك تكرار كافٍ لاستعادة البت الأصلي في حالة تلف بعض البتات المرسلة بسبب التداخل. يرسل المرسل ناتج عملية XOR لكل بت يرغب المرسل في إرساله مع n بت عشوائي، حيث تنشأ سلسلة البتات العشوائية بواسطة مولّد أرقام شبه عشوائية معروف لكل من المرسل والمستقبل كما هو الحال مع قفز التردد. تنشر القيمُ المرسلَة والمعروفة باسم شيفرة التقطيع (chipping code) ذات n بت الإشارةَ عبر نطاق تردد أكبر بمقدار n مرة من الإطار المطلوب. يعطي الشكل التالي مثالًا عن سلسلة تقطيع مؤلفة من 4 بتات:

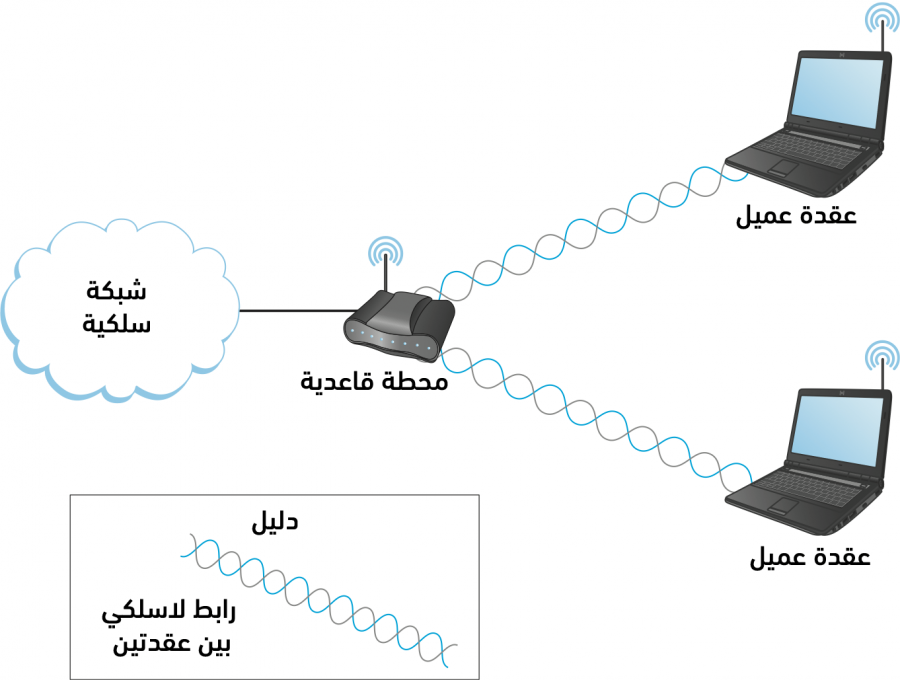

تملك الأجزاء المختلفة من الطيف الكهرومغناطيسي خصائصًا مختلفة، مما يجعل بعضها أكثر ملاءمة للاتصال وبعضها أقل ملاءمة، حيث يمكن للبعض اختراق المباني والبعض الآخر لا يستطيع ذلك. تنظّم الحكومات فقط جزء الاتصال الأساسي كنطاقات الراديو والموجات الميكروية. هناك اهتمام كبير بالطيف الذي أصبح متاحًا بعد التخلص التدريجي من التلفزيون التناظري لصالح الرقمي مع زيادة الطلب على الطيف الرئيسي. لاحظ وجود فئتين مختلفتين من النقاط النهائية في العديد من الشبكات اللاسلكية اليوم. لا تملك النقطة النهائية التي توصف أحيانًا بالمحطة القاعدية (base station) قابليةَ التنقل، ولكن لديها اتصال سلكي (أو على الأقل حيز نطاق تراسلي كبير) بالإنترنت أو بشبكات أخرى، كما هو موضح في الشكل الآتي. تكون العقدة الموجودة في الطرف الآخر من الرابط، المعروضة هنا كعقدة عميل (client node)، غالبًا متنقلةً وتعتمد على رابطها بالمحطة القاعدية لجميع اتصالاتها مع العقد الأخرى. لاحظ أنه في الشكل الآتي استخدمنا زوجًا مموجًا من الخطوط لتمثيل تجريد الرابط اللاسلكي الموجود بين جهازين (بين محطة قاعدية وإحدى عقد العميل الخاصة بها على سبيل المثال).

أحد الجوانب المثيرة للاهتمام في الاتصال اللاسلكي هو أنه يدعم الاتصال من نقطة إلى عدة نقاط، لأن موجات الراديو التي يرسلها جهاز واحد يمكن استقبالها في نفس الوقت بواسطة العديد من الأجهزة، ولكن غالبًا ما يكون من المفيد إنشاء تجريد رابط من نقطة لنقطة لبروتوكولات الطبقة العليا، وسنرى أمثلة عن كيفية عمل ذلك لاحقًا. لاحظ أيضًا في الشكل الآتي توجيه الاتصال بين العقد غير القاعدية (العميلة) عبر المحطة القاعدية، على الرغم من حقيقة أن الموجات الراديوية المنبعثة من عقدة عميل واحدة يمكن استقبالها بصورة جيدة بواسطة عقد العميل الأخرى، ولا يسمح نموذج المحطة القاعدية المشترك بالاتصال المباشر بين عقد العميل.

يتضمن مخطط الشبكة (topology) هذا ثلاثة مستوياتٍ مختلفة نوعيًا من التنقل (mobility). المستوى الأول هو عدم القدرة على التنقل كما هو الحال عندما يكون المستقبل في موقعٍ ثابت لاستقبال إرسال موجَّه من المحطة القاعدية، والمستوى الثاني هو التنقل ضمن نطاق القاعدة، كما هو الحال مع البلوتوث، والمستوى الثالث هو التنقل بين القاعدات كما هو الحال مع الهواتف المحمولة والواي فاي.

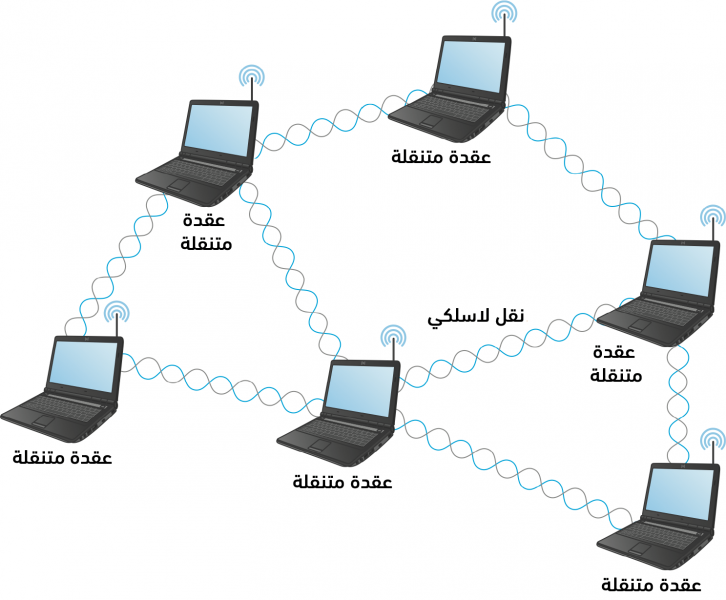

المخطَّط البديل الذي يشهد اهتمامًا متزايدًا هو الشبكة المتداخلة (mesh) أو الشبكة المُخصَّصة (ad hoc). العقد هي نظائر (peers) في الشبكة اللاسلكية المتداخلة، أي أنه لا توجد عقدة محطة قاعدية خاصة، ويمكن إعادة توجيه الرسائل عبر سلسلة من العقد النظيرة طالما أن كل عقدة تقع ضمن نطاق العقدة السابقة، وهذا موضَّح في الشكل السابق. هذا يسمح للجزء اللاسلكي من الشبكة أن يمتد إلى خارج نطاق الراديو المحدود، فيسمح ذلك للتقنية قصيرة المدى بتوسيع مداها وبالتالي التنافس المحتمل مع تقنية بعيدة المدى من وجهة نظر المنافسة بين التقنيات. توفر الشبكات المتداخلة أيضًا إمكانية تحمّل الخطأ من خلال توفير مسارات متعددة لرسالةٍ ما للانتقال من النقطة A إلى النقطة B، ويمكن توسيع الشبكة المتداخلة بصورة تدريجية وبتكاليف تزايدية. لكن تتطلب الشبكة المتداخلة أن تتمتع العقد غير القاعدية بمستوى معين من التطور في عتادها وبرامجها، مما قد يؤدي إلى زيادة التكاليف لكل وحدة وزيادة استهلاك الطاقة المهم للأجهزة التي تعمل بالمدَّخرات. تحظى الشبكات المتداخلة اللاسلكية باهتمام بحثي كبير، لكنها لا تزال بدائية نسبيًا مقارنة بالشبكات ذات المحطات القاعدية، وغالبًا ما تشكل شبكات الاستشعار اللاسلكية (Wireless sensor networks) شبكاتٍ لاسلكية متداخلة، وهي تقنية ناشئة مهمة أخرى. لنلقِ نظرة الآن على تفاصيل تقنيتين لاسلكيتين شائعتين هما الواي فاي والبلوتوث.

802.11/Wi-Fi

يستخدم معظم الناس شبكة لاسلكية تستند إلى معايير IEEE 802.11 والتي يشار إليها غالبًا باسم واي فاي (Wi-Fi)، تعد شبكة Wi-Fi علامة تجارية مملوكة لمجموعة تجارية تسمى Wi-Fi Alliance، والتي تصادق على امتثال المنتج للمعيار 802.11. صُمِّم المعيار 802.11 للاستخدام في منطقة جغرافية محدودة (المنازل والمباني المكتبية والحرم الجامعي) مثل شبكة إيثرنت، ويتمثل التحدي الأساسي في التوسط في الوصول إلى وسيط اتصال مشترك، وهو في هذه الحالة، انتشار الإشارات عبر الفضاء.

الخصائص الفيزيائية (Physical Properties)

يحدد معيار 802.11 عددًا من الطبقات الفيزيائية المختلفة التي تعمل في نطاقات تردد مختلفة وتوفر نطاقًا من معدلات البيانات المختلفة، حيث حدد معيار 802.11 الأصلي معيارين من الطبقات الفيزيائية القائمة على الراديو، يستخدم أحدهما قفز التردد (أكثر من 79 حيز نطاق تردد بعرض 1 ميجاهرتز)، والآخر يستخدم طيفًا منتشرًا متسلسلًا مباشرًا (مع سلسلة تقطيع 11 بت). وفّر كلاهما معدلات بيانات في نطاق 2 ميجابت في الثانية، ثم أُضيف معيار الطبقة الفيزيائية 802.11b، ودُعم باستخدامٍ مغاير عن التسلسل المباشر حتى 11 ميجابت في الثانية. تعمل هذه المعايير الثلاثة جميعها في نطاق التردد 2.4 جيجاهرتز المُعفى من الترخيص للطيف الكهرومغناطيسي، ثم جاء المعيار 802.11a، الذي قدّم حتى 54 ميجابت في الثانية باستخدامٍ مغاير عن دمج الإرسال بتقسيم التردد يسمى تعدد الإرسال بتقسيم التردد المتعامد (orthogonal frequency division multiplexing أو اختصارًا OFDM). يعمل المعيار 802.11a في نطاق 5 جيجاهرتز المعفى من الترخيص، ثم تبعه المعيار 802.11g الذي استخدم أيضًا OFDM حتى 54 ميجابت في الثانية. المعيار 802.11g متوافق مع الإصدارات السابقة للمعيار 802.11b (ويعود إلى النطاق 2.4 جيجاهرتز).

دعمت العديد من الأجهزة المعيارين 802.11n أو 802.11ac في وقت كتابة هذا الكتاب، والتي تحقق عادةً معدلات بيانات لكل جهاز من 150 ميجابت في الثانية إلى 450 ميجابت في الثانية على التوالي. يرجع هذا التحسن جزئيًا إلى استخدام هوائيات متعددة والسماح بحيز نطاقٍ تراسلي أكبر للقنوات اللاسلكية، وغالبًا ما يطلق على استخدام الهوائيات المتعددة اسم MIMO للمدخلات المتعددة (multiple-input) والمخرجات المتعددة (multiple-output). يَعِد أحدث معيارٍ ناشئ وهو المعيار 802.11ax بتحسّن جوهري آخر في الإنتاجية من خلال اعتماد العديد من تقنيات الترميز والتعديل جزئيًا المستخدمة في شبكة 4G / 5G الخلوية، والتي سنشرحها لاحقًا.

من الشائع أن تدعم المنتجات التجارية أكثر من نكهة من المعيار 802.11، حيث تدعم العديد من المحطات القاعدية المغايرات الخمسة (a و b و g و n و ac)، لا يضمن ذلك التوافق مع أي جهاز يدعم أي معيار من المعايير فحسب، بل يتيح أيضًا لمنتجَين من هذا النوع اختيار خيار حيز النطاق التراسلي الأعلى الخاص ببيئة معينة. تجدر الإشارة إلى أنه في حين أن جميع معايير 802.11 تحدد الحد الأقصى لمعدل البت الذي يمكن دعمه، إلّا أنها تدعم في الغالب معدلات بت أقل أيضًا (يسمح المعيار 802.11a بمعدلات بت تبلغ 6 و 9 و 12 و 18 و 24 و 36 و 48 و 54 ميجابت في الثانية على سبيل المثال). يكون من السهل فك تشفير الإشارات المرسلة مع وجود تشويش عند معدلات بتات منخفضة، وتُستخدم مخططات تعديل مختلفة لتحقيق معدلات بتات مختلفة، وبالإضافة إلى أنه تتنوع كمية المعلومات الزائدة في صيغة شيفرات تصحيح الأخطاء، حيث تعني المعلومات الزائدة مرونة أعلى في مواجهة أخطاء البتات على حساب خفض معدل البيانات الفعال، نظرًا لأن المزيد من البتات المرسلة زائدةٌ (redundant).

تحاول الأنظمة اختيار معدل بت مثالي بناءً على بيئة التشويش التي تجد نفسها فيها، ويمكن أن تكون خوارزميات اختيار معدل البت معقدة للغاية، ومن المثير للاهتمام أن معايير 802.11 لا تحدد نهجًا معينًا ولكنها تترك خيار اختيار الخوارزميات لمختلف المصنّعين. تتمثل الطريقة الأساسية لانتقاء معدل البتات في تقدير معدل خطأ البتات إما عن طريق القياس المباشر لنسبة الإشارة إلى الضجيج (signal-to-noise ratio أو اختصارًا SNR) في الطبقة الفيزيائية، أو بواسطة تقدير نسبة SNR عن طريق قياس عدد المرات التي تُرسَل فيها الرزم بنجاح مع وصول إشعارٍ باستلامها. يتحقق المرسل في بعض الطرق أحيانًا من معدل بت أعلى عن طريق إرسال رزمة واحدة أو أكثر بهذا المعدل لمعرفة إذا نجح أم لا.

تجنّب التصادم (Collision Avoidance)

قد يبدو للوهلة الأولى أن بروتوكولًا لاسلكيًا يتّبع نفس الخوارزمية التي يتّبعها بروتوكول إيثرنت، ولكن انتظر حتى يصبح الرابط خاملًا قبل الإرسال وانتظر التراجع في حالة حدوث تصادم، وهو التقدير الأول لما يفعله بروتوكول 802.11. يتمثل التعقيد الإضافي للشبكة اللاسلكية في أن العقدة الموجودة على شبكة إيثرنت تستطيع استقبال عمليات إرسال كل عقدة أخرى ويمكنها الإرسال والاستقبال في نفس الوقت، ولا ينطبق أي من هذه الشروط على العقد اللاسلكية، وهذا يجعل الكشف عن التصادمات أعقد. السبب وراء عدم قدرة العقد اللاسلكية على الإرسال والاستقبال في نفس الوقت (على نفس التردد) هو أن الطاقة التي يولدها المرسل أعلى بكثير من أي طاقة مستقبَلة، وبالتالي تغرَق دائرة الاستقبال، والسبب وراء عدم استقبال عقدة من عقدة أخرى هو أن هذه العقدة قد تكون بعيدة جدًا أو قد حُظِرت بواسطة حاجز. هذا الموقف أعقد قليلًا مما يبدو لأول مرة.

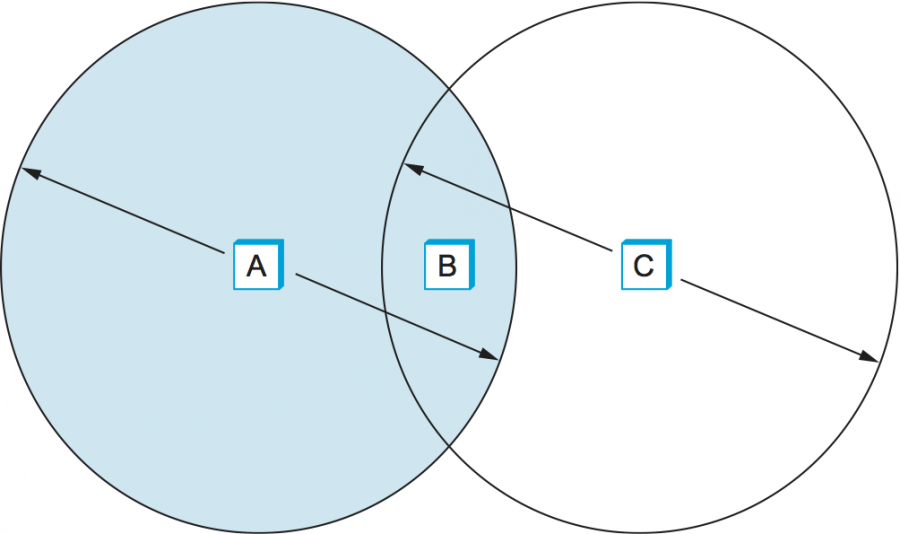

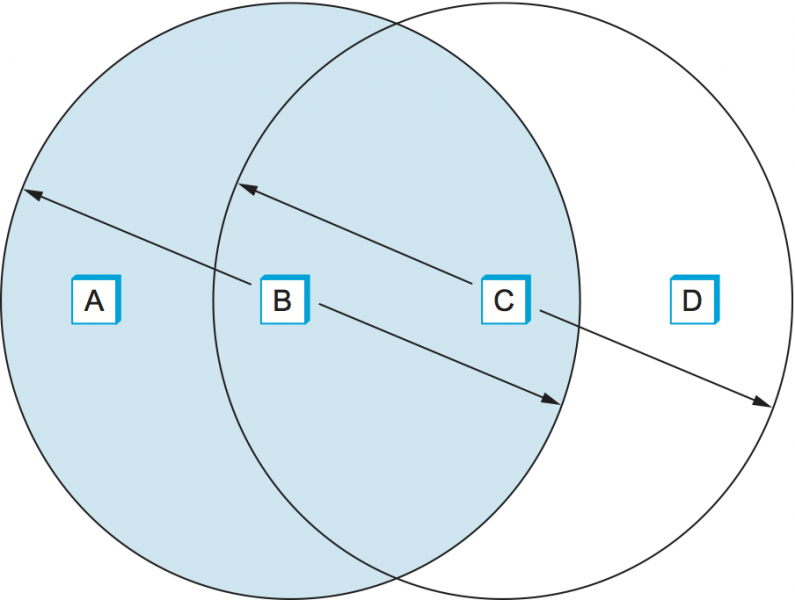

افترض حدوث الموقف الموضح في الشكل السابق، حيث تقع كل من العقدتين A و C في نطاق العقدة B ولكن لا تقع كل منهما في نطاق العقدة الأخرى، وافترض أن كلًا من العقدتين A و C تريدان التواصل مع العقدة B فترسل كل منهما إطارًا. لا تعرف العقدتان A و C بعضهما البعض. يتصادم هذان الإطاران مع بعضهما البعض عند العقدة B، ولكن لا تدرك العقدتان A و C هذا التصادم على عكس شبكة إيثرنت. يُقال أن العقدتين A و C عقدتان مخفيتان (hidden nodes) بالنسبة لبعضهما البعض.

تحدث مشكلة أخرى تسمى مشكلة العقدة المكشوفة (exposed node problem) في ظل الظروف الموضحة في الشكل السابق، حيث تكون كل من العقد الأربعة قادرةً على إرسال واستقبال الإشارات التي تصل فقط إلى العقد الواقعة على يسارها ويمينها المباشرين، فيمكن أن تتبادل العقدة B الإطارات مع العقدتين A و C على سبيل المثال، ولكن لا يمكن أن تصل إلى العقدة D، بينما يمكن أن تصل العقدة C إلى العقدتين B و D ولكن لا تصل إلى العقدة A. افترض أن العقدة B ترسل إلى العقدة A، وتكون العقدة C على علمٍ بهذا الاتصال لأنها تسمع إرسال العقدة B، ولكن سيكون من الخطأ أن تستنتج العقدة C أنها لا تستطيع الإرسال إلى أي عقدة أخرى لمجرد أنها تستطيع سماع إرسال العقدة B. افترض أن العقدة C تريد الإرسال إلى العقدة D على سبيل المثال. هذه ليست مشكلة لأن إرسال العقدة C إلى العقدة D لن يتداخل مع قدرة العقدة A على الاستلام من العقدة B. (قد يتداخل مع إرسال العقدة A إلى العقدة B، ولكن العقدة B هي المرسل في هذا المثال).

يعالج المعيار 802.11 هذه المشكلات باستخدام المعيار CSMA / CA، حيث يرمز CA إلى تجنب التصادم (collision avoidance)، على عكس اكتشاف التصادم (collision detection) في المعيار CSMA / CD المستخدم في شبكة إيثرنت. يبدو جزء تحسس الحامل (Carrier Sense) بسيطًا بدرجة كافية، حيث يتحقق المرسل فيما إذا كان يمكنه سماع أية عمليات إرسال أخرى قبل إرسال رزمة، إذا لم يكن كذلك فإنه يرسل، ولكن إن مجرد انتظار عدم وجود إشارات من أجهزة الإرسال الأخرى لا يضمن عدم حدوث تصادم من منظور المستقبل بسبب مشكلة العقدة المخفيّة. لذلك إن أحد أجزاء المعيار CSMA / CA عبارة عن إشعارٍ صريح من المستقبل إلى المرسل. إذا فُك تشفير الرزمة بنجاح ومُرِّر حقل CRC الخاص بها إلى المستقبل، فسيرسل جهاز المستقبل إشعارًا مرة أخرى إلى المرسل.

لاحظ أنه في حالة حدوث تصادم سيؤدي ذلك إلى جعل الرزمة بأكملها عديمة الفائدة، لذلك يضيف المعيار 802.11 آلية اختيارية تسمى RTS-CTS جاهز للإرسال-واضح للإرسال (Ready to Send-Clear to Send)، وهذا يساعد بطريقة ما في معالجة مشكلة العقدة المخفية. يرسل المرسل رزمة RTS، وهي رزمة قصيرة، إلى المستقبل المقصود، فإذا اُستلمت هذه الرزمة بنجاح، سيستجيب المستقبل برزمة قصيرة أخرى هي رزمة CTS. لم تسمع العقدة المخفية رزمة RTS، لكن من المحتمل أن تسمع رزمة CTS. هذا يخبر العقد الموجودة في نطاق المستقبل بطريقةٍ فعالة أنه لا ينبغي عليهم إرسال أي شيء لفترة من الوقت، يكون مقدار الوقت اللازم لعملية الإرسال هذه مُضمَّنًا في رزم RTS و CTS. يمكن افتراض أن الحامل متاح مرة أخرى بعد مرور هذا الوقت بالإضافة إلى فترة زمنية صغيرة، وبالتالي يمكن لعقدة أخرى محاولة الإرسال.

قد تكتشف عقدتان رابطًا خاملًا وتحاولان إرسال إطار RTS في نفس الوقت، مما يتسبب في تصادم إطارات RTS مع بعضها البعض. يدرك المرسلون أن التصادم قد حدث عندما لا يتلقون إطار CTS بعد فترة زمنية، وفي هذه الحالة ينتظر كل منهم فترة عشوائية من الوقت قبل المحاولة مرة أخرى. يُحدَّد مقدار الوقت الذي تتأخر فيه العقدة من خلال خوارزمية التراجع الأسية (exponential backoff algorithm) التي تشبه إلى حد كبير تلك المستخدمة على شبكة إيثرنت.

يرسل المرسل رزمة البيانات الخاصة به بعد تبادل RTS-CTS بنجاح، وإذا سارت الأمور على ما يرام، فسيتلقى إشعارًا بهذه الرزمة. سيحاول المرسل طلب استخدام القناة مرة أخرى في حالة عدم وجود إشعار في الوقت المناسب، باستخدام نفس العملية الموضحة أعلاه، وقد تحاول العقد الأخرى مرة أخرى الوصول إلى القناة أيضًا.

نظام التوزيع (Distribution System)

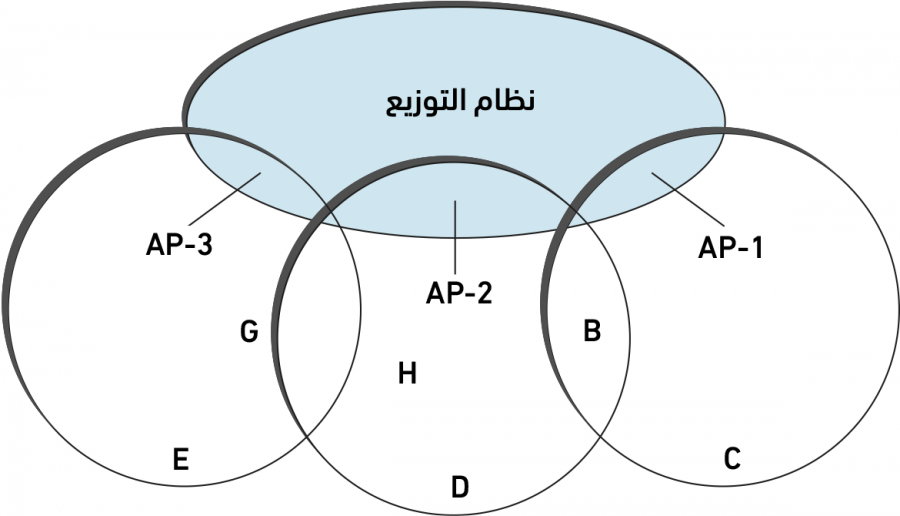

سيكون المعيار 802.11 مناسبًا للشبكة ذات المخطط المتداخل (mesh) أو المخصَّص (ad hoc). أوشك تطوير معيار 802.11s للشبكات المتداخلة على الانتهاء، ولكن تستخدم جميع شبكات 802.11 تقريبًا مخططًا موجَّهًا بالمحطة القاعدية في الوقت الحالي. يُسمح لبعض العقد بالتجوّل (roam)، الحاسوب المحمول مثلًا، وبعضها متصل بالبنية التحتية للشبكة السلكية بدلًا من إنشاء جميع العقد بالتساوي. يسمي المعيارُ 802.11 المحطاتِ القاعدية نقاط وصول (access points أو اختصارًا APs)، وهي متصلة ببعضها البعض من خلال ما يسمى بنظام التوزيع (distribution system). يوضّح الشكل التالي نظام توزيعٍ يربط ثلاث نقاط وصول، تخدّم كل منها العقدَ في بعض المناطق. تعمل كل نقطة وصول على قناةٍ ما في النطاق الترددي المناسب، وستكون كل نقطة وصول عادةً على قناة مختلفة عن جيرانها.

تفاصيل نظام التوزيع ليست مهمة، حيث يمكن أن تكون إيثرنت على سبيل المثال، ولكن النقطة المهمة الوحيدة هي أن شبكة التوزيع تعمل على طبقة الربط، وهي نفس طبقة بروتوكول الروابط اللاسلكية، أي لا يعتمد على أي بروتوكولات ذات مستوى أعلى (مثل طبقة الشبكة).

إن الفكرة وراء نظام التوزيع هذا هي أن كل عقدة تربط نفسها بنقطة وصول واحدة، على الرغم من أن عقدتين يمكن أن تتواصلا مباشرة مع بعضهما إذا كانتا في متناول بعضهما البعض. لكي تتواصل العقدة A مع العقدة E، على سبيل المثال، ترسل العقدة A أولًا إطارًا إلى نقطة الوصول الخاصة بها (AP-1)، والتي تعيد توجيه الإطار عبر نظام التوزيع إلى نقطة الوصول AP-3، والتي ترسل في النهاية الإطار إلى العقدة E، ولكن كيف عرفت نقطة الوصول AP-1 أن إعادة توجيه الرسالة إلى نقطة الوصول AP-3 خارج نطاق المعيار 802.11؟ ربما استخدمت بروتوكول تجسير (bridging protocol). يحدد المعيار 802.11 كيفية تحديد العقد لنقاط الوصول الخاصة بها وكيفية عمل هذه الخوارزمية في ضوء انتقال العقد من خلية إلى أخرى. تسمى تقنية اختيار نقطة الوصول بالمسح (scanning) وتتضمن الخطوات الأربع التالية:

-

ترسل العقدة إطار بحث

Probe. -

تستجيب جميع نقاط الوصول الموجودة في نطاق العقدة بإطار استجابة

Probe Response. -

تختار العقدة إحدى نقاط الوصول وترسل إلى نقطة الوصول إطار طلب ارتباط

Association Request. -

تستجيب نقطة الوصول AP بإطار استجابة

Association Response.

تشغّل العقدة هذا البروتوكول عندما تنضم إلى الشبكة، وكذلك عندما تصبح غير راضية عن نقطة الوصول الحالية الخاصة بها، وقد يحدث هذا، على سبيل المثال، لأن الإشارة من نقطة الوصول الحالية الخاصة بها ضعفت بسبب ابتعاد العقدة عنها. تُعلِم نقطةُ الوصول الجديدة نقطةَ الوصول القديمة بالتغيير (يحدث هذا في الخطوة 4) عبر نظام التوزيع عندما تحصل العقدة على نقطة وصول جديدة.

افترض الموقف الموضح في الشكل السابق، حيث تنتقل العقدة C من الخلية التي تخدّمها نقطة الوصول AP-1 إلى الخلية التي تخدّمها نقطة الوصول AP-2. ترسل العقدة C إطارات Probe أثناء تحركها، فينتج عنها في النهاية إطارات Probe Response من AP-2، ثم تفضّل العقدة C نقطة الوصول AP-2 على نقطة الوصول AP-1، ولذلك ترتبط بنقطة الوصول هذه. تدعى هذه الآلية المسح النشط (active scanning) حيث أن العقدة تبحث بنشاط عن نقطة وصول. كما ترسل نقاط الوصول دوريًا إطار Beacon الذي يعلن عن قدرات نقطة الوصول، والتي تشمل معدلات الإرسال التي تدعمها نقطة الوصول AP، ويسمى ذلك المسح السلبي (passive scanning)، ويمكن أن تتغير العقدة إلى نقطة الوصول هذه اعتمادًا على إطار Beacon ببساطة عن طريق إرسال إطار Association Request مرة أخرى إلى نقطة الوصول.

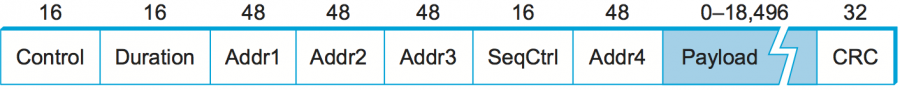

صيغة الإطار (Frame Format)

يحتوي الإطار على عناوين عقدة المصدر والوجهة التي يبلغ طول كل منها 48 بتًا، و 2312 بايت من البيانات، و 32 بت CRC. يحتوي حقل Control على ثلاثة حقول فرعية ذات أهمية (غير موضّحة في الشكل التالي): حقل Type مؤلف من 6 بتات يشير إلى ما إذا كان الإطار يحمل بيانات أو إلى إنه إطار RTS أو CTS أو أنه إطار تستخدمه خوارزمية المسح، وزوج حقول يؤلَّف كلٌ منهما من 1 بت تسمى ToDS و FromDS.

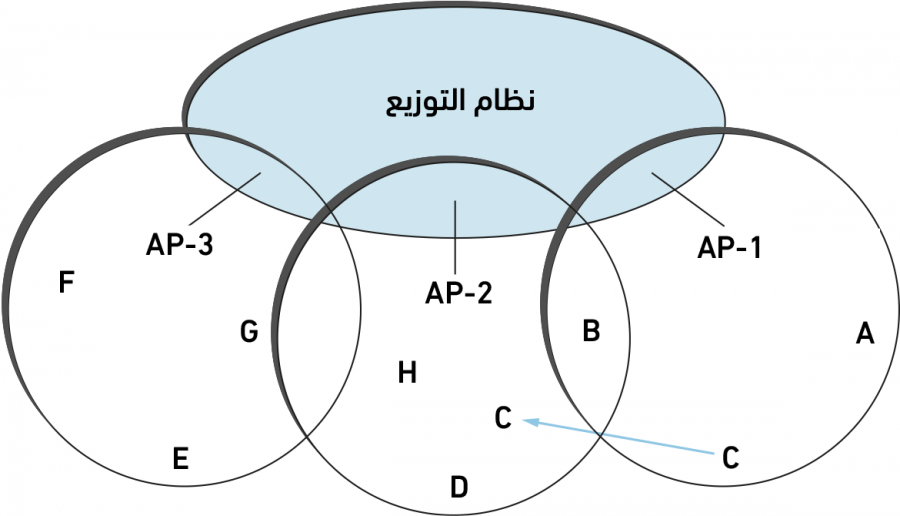

الشيء الغريب في صيغة إطار 802.11 هو أنه يحتوي على أربعة عناوين بدلًا من عنوانين. تعتمد كيفية تفسير هذه العناوين على إعدادات البتين ToDS و FromDS في حقل Control من الإطار، وذلك لمراعاة احتمال إعادة توجيه الإطار عبر نظام التوزيع، مما يعني أن المرسل الأصلي ليس بالضرورة هو نفسه أحدث عقدة إرسال، ويُطبَّق نفس الأمر على عنوان الوجهة. يكون كلا بتَي DS صفرًا، عندما ترسل إحدى العقد في أبسط الحالات مباشرةً إلى عقدةٍ أخرى، ويحدّد الحقل Addr1 العقدة المستهدفة، ويحدّد الحقل Addr2 العقدة المصدر. تُضبَط بتات DS بالقيمة 1 في الحالة الأعقدا، مما يشير إلى أن الرسالة انتقلت من عقدة لاسلكية إلى نظام التوزيع، ثم من نظام التوزيع إلى عقدة لاسلكية أخرى. يحدد الحقل Addr1 الوجهة النهائية ويحدد الحقل Addr2 المرسل المباشر (المرسل الذي أعاد توجيه الإطار من نظام التوزيع إلى الوجهة النهائية) بعد ضبط بتي DS. يحدّد الحقل Addr3 الوجهة الوسيطة (تلك التي قبلت الإطار من عقدة لاسلكية وأعادت توجيهه عبر نظام التوزيع)، ويحدّد الحقل Addr4 المصدر الأصلي. يقابل الحقل Addr1 العقدة E، ويحدّد الحقل Addr2 نقطة الوصول AP-3، ويقابل الحقل Addr3 نقطة الوصول AP-1، ويحدّد الجقل Addr4 العقدة A باستخدام المثال الموضّح في الشكل التالي:

أمن الروابط اللاسلكية (Security of Wireless Links)

تتمثل إحدى المشكلات الواضحة إلى حدٍ ما في الروابط اللاسلكية مقارنةً بالأسلاك أو الألياف في أنك لا تستطيع أن تكون متأكدًا تمامًا من مكان وصول بياناتك. يمكنك على الأرجح معرفة ما إذا كان المستقبل المقصود قد استقبل الإرسال، ولكن لا يوجد ما يشير إلى عدد أجهزة الاستقبال الأخرى التي ربما قد التقطت إرسالك، لذلك إذا كنت قلقًا بشأن خصوصية بياناتك، فإن الشبكات اللاسلكية تمثل تحديًا، وحتى إذا لم تكن مهتمًا بخصوصية البيانات أو ربما تهتم بها بطريقة أخرى، فقد تكون قلقًا بشأن أن يحقن مستخدمٌ غير مصرَّح له بياناتٍ في شبكتك، أو قد يكون هذا المستخدم قادرًا على استهلاك الموارد التي تفضل أن تستهلكها بنفسك، مثل حيز النطاق التراسلي المحدود بين منزلك ومزوّد خدمة الإنترنت. لذلك تأتي الشبكات اللاسلكية عادةً بنوع من الآليات للتحكم في الوصول إلى كل من الرابط نفسه والبيانات المرسلة، حيث تُصنَّف هذه الآليات على أنها أمن لاسلكي (wireless security).

البلوتوث 802.15.1

تملأ تقنية البلوتوث نطاق الاتصال قصير المدى للغاية بين الهواتف المحمولة وأجهزة المساعد الرقمي الشخصي (PDAs) وأجهزة الحاسوب المحمولة والأجهزة الشخصية أو الطرفية الأخرى، فعلى سبيل المثال، يمكن استخدام تقنية البلوتوث لتوصيل هاتف محمول بسماعة رأس أو حاسوب محمول. تُعد تقنية البلوتوث بديلًا أكثر ملاءمة لتوصيل جهازين بسلك، حيث ليس من الضروري توفير نطاق أو حيز نطاقٍ تراسلي كبير في مثل هذه التطبيقات، وهذا يعني أن أجهزة راديو البلوتوث يمكنها استخدام نقل ذو طاقة منخفضة جدًا، نظرًا لأن قوة الإرسال هي أحد العوامل الرئيسية التي تؤثر على حيز النطاق التراسلي ونطاق الروابط اللاسلكية. يتطابق هذا مع التطبيقات المستهدفة للأجهزة التي تدعم تقنية البلوتوث التي تعمل معظمها باستخدام المدَّخرة (مثل سماعة الهاتف واسعة الانتشار)، وبالتالي من المهم ألا تستهلك الكثير من الطاقة.

تعمل تقنية البلوتوث في النطاق المُعفى من الترخيص عند 2.45 جيجاهرتز. تحتوي روابط البلوتوث على حيز نطاقٍ تراسلي نموذجي يتراوح من 1 إلى 3 ميجابت في الثانية ونطاق يبلغ حوالي 10 أمتار. لذلك تُصنَّف تقنية البلوتوث أحيانًا على أنها شبكة منطقة شخصية (Personal Area Network أو اختصارًا PAN) نظرًا لأن أجهزة الاتصال تنتمي عادةً إلى فرد واحد أو مجموعة. حدّد اتحادٌ صناعي يسمى مجموعة الاهتمامات الخاصة بتقنية البلوتوث (Bluetooth Special Interest Group) تقنيةَ البلوتوث التي تحدد مجموعةً كاملة من البروتوكولات تتجاوز طبقة الربط لتعريف بروتوكولات التطبيق، والتي تسمى ملفات التعريف (profiles)، لمجموعة من التطبيقات. يوجد ملف تعريف لمزامنة جهاز PDA مع حاسوب شخصي، ويتيح ملف تعريفٍ آخر للحاسوب المحمول الوصول إلى شبكة LAN سلكية باستخدام المعيار 802.11، على الرغم من أن هذا لم يكن هدف تقنية البلوتوث الأصلي. يعتمد معيار IEEE 802.15.1 على تقنية البلوتوث ولكنه يستثني بروتوكولات التطبيق.

يتكون الضبط الأساسي لشبكة البلوتوث، المسمَّى piconet، من جهاز رئيسي (master device) وأجهزة تابعة (slave devices) يصل عددها إلى 7 أجهزة، كما هو موضَّح في الشكل الآتي. يكون أي اتصال بين الجهاز الرئيسي والأجهزة التابعة، فلا تتواصل الأجهزة التابعة مباشرةً مع بعضها البعض، ويمكن أن يكون عتاد وبرمجيات البلوتوث الخاصة بالأجهزة التابعة أبسط وأرخص نظرًا لأن لديهم دورًا أبسط.

يجب استخدام تقنية الطيف المنتشر للتعامل مع التداخل المحتمَل في النطاق نظرًا لأن تقنية البلوتوث تعمل في نطاقٍ مُعفى من الترخيص، وتستخدم قفز التردد مع 79 قناةً (ترددًا) باستخدام 625 ميكرو ثانية لكلٍ منها في المرة الواحدة، ويوفّر هذا فتحةً (slot) زمنية للبلوتوث لاستخدامها في الدمج بتقسيم الوقت المتزامن. يشغّل الإطار 1 أو 3 أو 5 فتحات زمنية متعاقبة، ويمكن للجهاز الرئيسي فقط البدء بالإرسال في فتحات ذات أرقام فردية، ويمكن أن يبدأ الجهاز التابع بالإرسال في فتحةٍ ذات رقم زوجي، ولكن فقط استجابةً لطلبٍ من الجهاز الرئيسي أثناء الفتحة السابقة، وبالتالي منعَ أي خلاف بين الأجهزة التابعة. يمكن إيقاف (parked) الجهاز التابع، أي ضبطه على حالة غير نشطة ومنخفضة الطاقة، ولا يمكن للجهاز المتوقف الاتصال على شبكة piconet، ولا يمكن إعادة تنشيطه إلا بواسطة الجهاز الأساسي. يمكن أن تحتوي شبكة piconet على ما يصل إلى 255 جهازًا متوقفًا بالإضافة إلى الأجهزة التابعة النشطة.

هناك عدد قليل من التقنيات الأخرى إلى جانب البلوتوث في عالم الاتصالات قصيرة المدى ومنخفضة الطاقة للغاية، إحداها تقنية زيجبي (ZigBee)، التي ابتكرها تحالف ZigBee ووُحّد وفقًا لمعيار IEEE 802.15.4، وهي مصمَّمة للحالات التي تكون فيها متطلبات حيز النطاق التراسلي منخفضة ويجب أن يكون استهلاك الطاقة منخفضًا جدًا لإعطاء البطارية عمرًا طويلًا جدًا، وأن تكون هذه التقنية أيضًا أبسط وأرخص من البلوتوث، مما يجعل من الممكن دمجه ضمن أجهزة أرخص مثل أجهزة الاستشعار (sensors). أصبحت أجهزة الاستشعار فئة مهمة بصورة متزايدة من الأجهزة المتصلة بالشبكة مع تقدم التكنولوجيا إلى المرحلة التي يمكن فيها نشر أجهزة صغيرة ورخيصة جدًا بكميات كبيرة لمراقبة أشياء مثل درجة الحرارة والرطوبة واستهلاك الطاقة في مبنى.

شبكات الوصول (Access Networks)

يتصل معظمنا بالإنترنت عبر الوصول (access) أو خدمة النطاق العريض (broadband) التي نشتريها من مزود خدمة الإنترنت بالإضافة إلى اتصالات الإيثرنت والواي فاي التي نستخدمها عادةً للاتصال بالإنترنت في المنزل وفي العمل وفي المدرسة وفي العديد من الأماكن العامة. يعرض هذا القسم تقنيتين من هذه التقنيات: الشبكات الضوئية السلبية (Passive Optical Networks أو اختصارًا PON) التي يُشار إليها عادة باسم ليف إلى شقق (fiber-to-the-home)، والشبكات الخلوية (Cellular Networks) التي تربط أجهزتنا المحمولة.

تكون الشبكات متعددة الوصول في كلتا الحالتين (مثل شبكتَي الإيثرنت والواي فاي)، ولكن نهجها في التوسط في الوصول مختلف تمامًا. يشغّل مزودو خدمات الإنترنت (مثل شركتَي Telco أو Cable) الشبكة الأساسية الوطنية، ويتصل بمحيط هذه الشبكة مئات أو آلاف المواقع الطرفية، وكل منها يخدّم مدينة أو حيًا. تسمى هذه المواقع الطرفية عادةً بالمكاتب المركزية (Central Offices) في عالم Telco والنهايات الرأسية (Head Ends) في عالم Cable. تقع هذه المواقع في أقصى حدود شبكة مزود خدمة الإنترنت من جانب مزوّد ISP في الميل الأخير الذي يتصل مباشرة بالعملاء، على الرغم من أن أسماء هذه المواقع تشير إلى المركزية وجذر التسلسل الهرمي. ترتكز شبكات الوصول PON و Cellular على هذه الوسائل، فتقنية DSL هي نظير شبكة PON القديم القائم على النحاس، حيث تنهي مكاتب Telco المركزية روابط DSL (لن نصِف هذه التقنية نظرًا لأنه يجري التخلص التدريجي منها حاليًا).

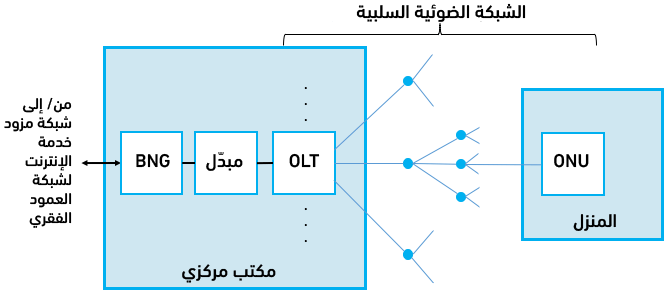

الشبكة الضوئية السلبية (Passive Optical Network)

شبكة PON هي التقنية الأكثر استخدامًا لتقديم النطاق العريض القائم على الألياف إلى المنازل والشركات. تتبنى PON تصميمًا من نقطة إلى عدة نقاط، مما يعني أن الشبكة مبنية على شكل شجرة، مع نقطة واحدة تبدأ في شبكة مزود خدمة الإنترنت ثم تنتشر لتصل إلى 1024 منزلًا. تحصل شبكة PON على اسمها من حقيقة أن الفواصل (splitters) سلبية، فهي توجه الإشارات الضوئية الصاعدة والنازلة دون تخزين الإطارات أو إعادة توجيهها بصورة نشطة. وبالتالي هي البديل الضوئي للمكررات المستخدمة في الإيثرنت الكلاسيكي، ثم يحدث التأطير عند المصدر في مباني مزود خدمة الإنترنت في جهاز يسمى طرفية الخط الضوئي (Optical Line Terminal أو اختصارًا OLT)، ويحدث التأطير في النقاط النهائية في المنازل الفردية في جهاز يسمى وحدة الشبكة الضوئية (Optical Network Unit أو اختصارًا ONU).

يوضح الشكل الآتي مثالًا عن شبكة PON، فالشكل مبسّط بوحدة ONU واحد وطرفية OLT واحدة، حيث يشمل المكتب المركزي عدة طرفيات OLT متصلة بآلاف منازل العملاء عمليًا، ويتضمن الشكل الآتي أيضًا تفصيلين آخرين حول كيفية توصيل شبكة PON بالشبكة الأساسية لمزود خدمة الإنترنت (وبالتالي ببقية الإنترنت). يجمّع مبدّل Agg حركة مرور البيانات من مجموعة طرفيات OLT، وبوابة شبكة النطاق العريض (Broadband Network Gateway أو اختصارًا BNG) وهي قطعة من معدات Telco التي، من بين أشياء أخرى كثيرة، تقيس حركة مرور بيانات الإنترنت بغرض الفوترة. إن بوابة BNG هي فعليًا البوابة بين شبكة الوصول (كل شيء على يسار BNG) والإنترنت (كل شيء على يمين BNG).

يتعيّن على تقنية PON تنفيذ شكلٍ من أشكال بروتوكول الوصول المتعدد نظرًا لأن الفواصل سلبية، ويمكن تلخيص النهج الذي تعتمده على النحو التالي: أولًا تُرسل حركة مرور البيانات الصاعدة والنازلة على طولين موجيين ضوئيين مختلفين، لذلك يكون كل منهما مستقلًا تمامًا عن الآخر. تبدأ حركة المرور النازلة عند طرفية OLT، وتُنشَر الإشارة أسفل كل رابط في شبكة PON، لذلك يصل كل إطار إلى كل وحدة ONU، ثم ينظر هذا الجهاز بعد ذلك إلى معرّفٍ فريد في الإطارات المرسَلة عبر الطول الموجي، ويحتفظ بالإطار (إذا كان المعرّف مناسبًا له) أو يستبعده (إذا لم يكن كذلك). يُستخدَم التشفير لمنع وحدات ONU من التنصت على حركة مرور جيرانهم، ثم تُدمَج حركة المرور الصاعدة بالتقسيم الزمني على طول الموجة الصاعدة، مع حصول كل وحدة ONU دوريًا على دور للإرسال.

ليس من العملي بالنسبة لوحدات ONU الإرسال استنادًا إلى الساعات المتزامنة، كما هو الحال في تقنية SONET، نظرًا لأن وحدات ONU موزَّعة على مساحة واسعة إلى حد ما (تقاس بالكيلومترات) وعلى مسافات مختلفة من طرفيات OLT، فترسل طرفية الشبكة الضوئية ONT بدلًا من ذلك مِنحًا (grants) إلى وحدات ONU، مما يمنحها فترة زمنية يمكنها الإرسال خلالها. أي أن طرفية OLT مسؤولة عن التطبيق المركزي لمشاركة التخصيص الدوري (Round-robin) لشبكة PON المشتركة، ويتضمن ذلك إمكانية أن يمنح OLT كل وحدة ONU حصةً مختلفة من الوقت، وتنفيذ مستويات مختلفة من الخدمة بصورة فعالة. تشبه شبكة PON شبكة إيثرنت بمعنى أنها تحدد خوارزميةً متشارَكةً تطورت بمرور الوقت لاستيعاب نطاقات أعلى وأعلى. شبكة Gigabit-PON أو اختصارًا G-PON هي الأكثر انتشارًا اليوم، حيث تدعم حيز النطاق التراسلي 2.25 جيجابت في الثانية، وبدأ الآن نشر شبكة 10Gigabit-PON أو اختصارًا XGS-PON.

الشبكة الخلوية (Cellular Network)

أصبحت خدمات البيانات القائمة على المعايير الخلوية الآن هي المعيار، على الرغم من أن تقنية الهاتف الخلوي لها جذورها في الاتصالات الصوتية التناظرية. تنقل الشبكات الخلوية البيانات عند حيز نطاق تراسلي معين في الطيف الراديوي مثل شبكة Wi-Fi. بِيع الاستخدام الحصري لنطاقات التردد المختلفة بالمزاد العلني ورُخِّص لمزودي الخدمة الذين يبيعون بدورهم خدمة الوصول عبر الهاتف المحمول لمشتركيهم على عكس شبكة Wi-Fi التي تسمح لأي شخص باستخدام قناة بتردد 2.4 أو 5 جيجاهرتز (كل ما عليك فعله هو إنشاء محطة قاعدية، كما يفعل الكثير منا في منازلنا).

تختلف نطاقات التردد المستخدمة للشبكات الخلوية في جميع أنحاء العالم، وهي معقدة بسبب حقيقة أن مزودي خدمة الإنترنت غالبًا ما يدعمون في نفس الوقت التقنيات القديمة / السابقة وتقنيات الجيل الجديد / التالي، وكل منها يشغّل نطاق تردد مختلف. التقنيات الخلوية التقليدية تتراوح من 700 ميجاهرتز إلى 2400 ميجاهرتز، مع تخصيصات جديدة متوسطة الطيف تحدث الآن عند 6 جيجاهرتز وتخصيصات الموجات المليمترية (mmWave) التي تُفتح فوق 24 جيجاهرتز.

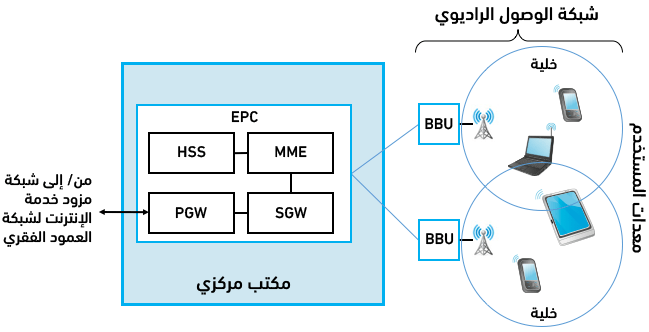

تعتمد التقنية الخلوية على استخدام المحطات القاعدية المتصلة بشبكة سلكية مثل المعيار 802.11، وتسمى المحطات القاعدية وحدات النطاق العريض القاعدية (Broadband Base Units أو اختصارًا BBU)، وعادة ما يشار إلى الأجهزة المحمولة التي تتصل بها باسم معدات المستخدم (User Equipment أو اختصارًا UE)، وتُضبَط مجموعة وحدات BBU في مركز رزم متطور (Evolved Packet Core أو اختصارًا EPC) مُستضاف في مكتب مركزي، وتسمى الشبكة اللاسلكية التي يخدّمها مركز EPC بشبكة الوصول الراديوي (Radio Access Network أو اختصارًا RAN).

تحمل وحدات BBU رسميًا اسمًا آخر هو NodeB المطورة (Evolved NodeB)، وتُختصر إلى eNodeB أو eNB، حيث أن NodeB سُمِّيت وحدة الراديو في تجسيدٍ قديم للشبكات الخلوية (وتطورت منذ ذلك الحين). قررنا استخدام وحدة BBU الأعم والأقل تشفيرًا نظرًا لاستمرار العالم الخلوي في التطور بوتيرة سريعة حيث ستُرقّى قريبًا وحدات eNB إلى وحدات gNB. يوضح الشكل الآتي إعدادًا واحدًا محتملًا لسيناريو شبكة نقطة لنقطة، مع بضع بتات إضافية من التفاصيل. يحتوي مركز EPC على مكونات فرعية متعددة، بما في ذلك كيان MME كيان إدارة التنقل (Mobility Management Entity)، وخادوم HSS خادوم المشترِك الرئيسي (Home Subscriber Server)، وزوج S / PGW جلسة / بوابة الرزمة (Session/Packet Gateway). يتتبّع ويدير كيانُ MME حركةَ معدات UE عبر شبكة RAN، والخادوم HSS هو عبارة عن قاعدة بيانات تحتوي على المعلومات المتعلقة بالمشترِك، ويعالج زوج البوابة الرزمَ ويعيد توجيهها بين شبكة RAN والإنترنت، أي يشكّل مستوى المستخدم (user plane) لمركز EPC. نقول إعدادًا واحدًا محتملًا (one possible configuration) لأن المعايير الخلوية تسمح بتنوع كبير في عدد أزواج S / PGW التي يتحملها كيان MME معين، مما يجعل من الممكن لكيان MME إدارة التنقل عبر منطقة جغرافية واسعة تخدّمها عدة مكاتب مركزية. تُستخدَم في بعض الأحيان شبكة PON الخاصة بمزود خدمة الإنترنت لتوصيل وحدات BBU البعيدة بالمكتب المركزي على الرغم من عدم توضيحها صراحةً في الشكل التالي:

اقتباسخدمة راديو النطاق العريض للمواطنين (Citizens Broadband Radio Service أو اختصارًا CBRS):

يوجد أيضًا نطاقٌ غير مرخَّص، عند 3.5 جيجاهرتز بالإضافة إلى النطاقات المرخّصة، وُضع جانبًا في أمريكا الشمالية يسمى خدمة راديو النطاق العريض للمواطنين (Citizens Broadband Radio Service أو اختصارًا CBRS). يمكن لأي شخص لديه راديو خلوي أن يستخدمه، كما تُنشَأ نطاقات مماثلة غير مرخصة في بلدان أخرى. يفتح هذا الباب لإنشاء شبكات خلوية خاصة كشبكات داخل حرم جامعي أو مؤسسة أو مصنع. يسمح نطاق CBRS بثلاث طبقات من المستخدمين لمشاركة الطيف: حق الاستخدام الأول يذهب إلى المالكين الأصليين لهذا الطيف والرادارات البحرية ومحطات الأقمار الصناعية الأرضية، ثم المستخدمون ذوو الأولوية الذين يتلقون هذا الحق في نطاقات 10 ميجاهرتز لمدة ثلاث سنوات عبر المزادات الإقليمية، ثم بقية السكان الذين يمكنهم الوصول إلى جزء من هذا النطاق والاستفادة منه طالما أنهم يراجعون أولًا قاعدة بيانات مركزية للمستخدمين المسجلين.

تسمى المنطقة الجغرافية التي يخدّمها هوائي BBU بالخلية (cell)، فيمكن أن تخدّم وحدة BBU خلية واحدة أو تستخدم هوائيات متجهة متعددة لخدمة خلايا متعددة. ليس للخلايا حدود واضحة وهي متداخلة، فإذا تتداخلت، يمكن أن تتواصل معدات UE مع العديد من وحدات BBU، ولكن تكون معدات UE على اتصال مع وحدة BBU واحدة فقط وتحت سيطرتها في أي وقت. ينتقل الجهاز إلى منطقة تداخل مع خلية أخرى أو أكثر عندما يبدأ بمغادرة خلية، ثم تستشعر وحدة BBU الحالية الإشارة الضعيفة من الهاتف وتمنح التحكم بذلك الجهاز لأي محطة قاعدية تتلقى أقوى إشارة منها. إذا كان الجهاز مشتركًا في مكالمة أو جلسة شبكة أخرى في ذلك الوقت، فيجب نقل الجلسة إلى المحطة القاعدية الجديدة، حيث يسمى ذلك بالتسليم (handoff). تندرج عملية اتخاذ القرار لعمليات التسليم ضمن اختصاص كيان MME، والذي كان تاريخيًا جانبًا مملوكًا لبائعي المعدات الخلوية (على الرغم من أن تطبيقات كيان MME مفتوحة المصدر بدأت الآن أن تصبح متاحة).

كانت هناك أجيال متعددة من البروتوكولات التي تنفّذ الشبكة الخلوية، والمعروفة بالعامية باسم 1G و 2G و 3G وما إلى ذلك. دعمَ الجيلان الأولان الصوت فقط، ودعم الجيل الثالث معدلات البيانات المقاسة بمئات الكيلوبتات في الثانية مع تحديده الانتقال للوصول إلى النطاق العريض، وصلت الصناعة اليوم إلى الجيل الرابع (تقاس معدلات البيانات الداعمة عادةً في بضع ميجابتات في الثانية)، وهو في طور الانتقال إلى 5G (مع وعدٍ بزيادة معدلات البيانات بمقدار عشرة أضعاف). يتوافق تعريف الأجيال فعليًا مع معيارٍ يُعرّفه مشروع شراكة الجيل الثالث (3rd Generation Partnership Project أو اختصارًا 3GPP) ابتداءً من الجيل الثالث. يواصل مشروع 3GPP تحديد معيارَي 4G و 5G على الرغم من أن اسمها يحتوي على 3G، حيث يتوافق كلٌّ منهما مع إصدارٍ لهذا المعيار. يُعَد الإصدار 15، الذي نُشر الآن، هو النقطة الفاصلة بين 4G و 5G. يُطلق على سلسلة الإصدارات والأجيال هذه اسم التطور طويل الأمد (Long-Term Evolution أو اختصارًا LTE). الخلاصة الرئيسية هي أنه في حين تُنشَر المعايير كسلسلة من الإصدارات المنفصلة، فإن الصناعة ككل كانت على مسار تطوري محدد يُعرف باسم LTE. يستخدم هذا القسم مصطلحات LTE، ولكنه يسلّط الضوء على التغييرات القادمة مع 5G عند الحاجة إلى ذلك.

يتمثل الابتكار الرئيسي لواجهة LTE الهوائية في كيفية تخصيص الطيف الراديوي المتاح لتجهيزات UE. تستخدم تقنية LTE استراتيجية قائمة على الحجز (reservation) بعكس شبكة Wi-Fi القائمة على التنازع. يعود هذا الاختلاف إلى الافتراض الأساسي لكل نظام حول الاستخدامية، حيث تفترض شبكة Wi-Fi وجود شبكة محمّلة بطريقة خفيفة، وبالتالي تنقل بصورة متفائلة عندما يكون الرابط اللاسلكي خاملًا ويتراجع إذا اُكتشف الخلاف، بينما تفترض الشبكات الخلوية، بل وتسعى جاهدةً، إلى وجود استخداميةٍ مرتفعة (ومن ثم تعيين مستخدمين مختلفين بصورة صريحة إلى مشاركات مختلفة من الطيف الراديوي المتاح).

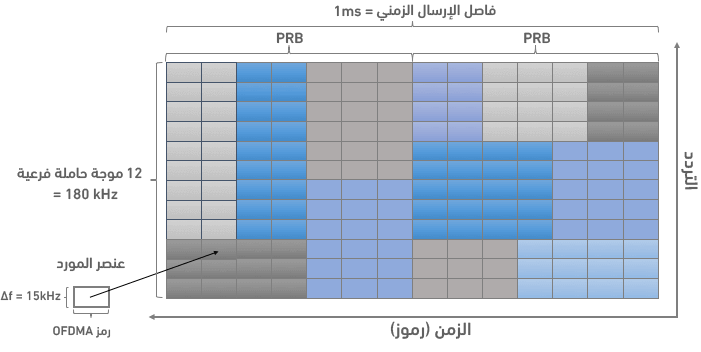

تُعرَف آلية وصول LTE إلى الوسائط الحديثة باسم الوصول المتعدد المتعامد بتقسيم التردد (Orthogonal Frequency-Division Multiple Access أو اختصارًا OFDMA). تكمن الفكرة في دمج البيانات عبر مجموعة من 12 ترددًا متعامدًا من الموجات الحاملة الفرعية، وتُعدَّل كلٌ منها بصورة مستقلة. يشير الوصول المتعدد (Multiple Access) في OFDMA إلى أنه يمكن إرسال البيانات في نفس الوقت لمستخدمين متعددين، كل منها على تردد موجة حاملة فرعية مختلفة ولمدة زمنية مختلفة. النطاقات الفرعية ضيقة (15 كيلوهرتز مثلًا)، ولكن تشفير بيانات المستخدم إلى رموز OFDMA مصمَّمٌ لتقليل مخاطر فقدان البيانات بسبب التداخل بين النطاقات المجاورة.

يؤدي استخدام تقنية OFDMA بطبيعة الحال إلى تصور الطيف الراديوي كمورد ثنائي الأبعاد، كما هو مبين في الشكل الآتي. تتوافق الوحدة الدنيا القابلة للجدولة والتي تسمى عنصر المورد (Resource Element أو اختصارًا RE) مع نطاقٍ عرضه 15 كيلوهرتز حول تردد موجة حاملة فرعية واحدة، وتتوافق مع الوقت المستغرق لإرسال رمز OFDMA واحد. يعتمد عدد البتات التي يمكن تشفيرها في كل رمز على معدل التعديل، لذلك ينتج عن 16 QAM (أربعة بتات لكل رمز)، وينتج عن 64 QAM ستة بتات لكل رمز باستخدام تعديل سعة التربيع (Quadrature Amplitude Modulation أو اختصارًا QAM) على سبيل المثال.

يتّخذ المجدول (scheduler) قرارات التخصيص على مستوى تقسيمات الكتل، أي 7 × 12 = 84 عنصر مورد تسمى كتلة الموارد الفيزيائية (Physical Resource Block أو اختصارًا PRB). يوضّح الشكل السابق اثنين من أجهزة PRB المتتالية، حيث تُوصَف معدات UE بكتلٍ ملونة مختلفة. يستمر الوقت في التدفق على طول محور واحد، وقد يكون هناك العديد من فتحات الموجات الحاملة الفرعية (وبالتالي العديد من كتل PRB) المتاحة على طول المحور الآخر اعتمادًا على حجم نطاق التردد المرخص، لذلك يجدول المجدول سلسلةً من كتل PRB للانتقال. يتوافق فاصل الإرسال الزمني (Transmission Time Interval أو اختصارًا TTI) البالغ 1 ميلي ثانية والموضّح في الشكل السابق مع الإطار الزمني الذي تتلقى فيه وحدة BBU تغذيةً راجعة من مجموعة معدات UE حول جودة الإشارة التي يواجهونها. تُبلِّغ هذه التغذية الراجعة، التي تسمى *مؤشر جودة القناة (Channel Quality Indicator أو اختصارًا CQI)، عن نسبة الإشارة إلى الضجيج المُلاحَظة، والتي تؤثر على قدرة معدات UE على استعادة بتات البيانات، ثم تستخدم المحطة القاعدية هذه المعلومات لتكييف طريقة تخصيصها للطيف الراديوي المتاح مع مجموعة معدات UE التي تخدّمها.

إن وصف كيفية جدولة الطيف الراديوي خاصٌ بالتقنية 4G. يقدم الانتقال من 4G إلى 5G درجات حُريّة إضافية في كيفية جدولة الطيف الراديوي، مما يجعل من الممكن تكييف الشبكة الخلوية مع مجموعة أكثر تنوعًا من مجالات الأجهزة والتطبيقات. تحدد تقنية 5G عائلةً من أشكال الموجة (waveforms) على عكس تقينة 4G التي حددت شكل موجة واحد فقط. حُسِّن كل شكلٍ من أشكال الموجة من أجل نطاقٍ مختلف في الطيف الراديوي، حيث شكل الموجة (waveform) هو خاصية التردد والسعة وانزياح الطور المستقلة أو الشكل (shape) الخاص بالإشارة، فالموجة الجيبية (sine wave) هي مثالٌ على شكل موجة. صُمِّمت النطاقات ذات الترددات الحاملة التي تقل عن 1 جيجاهرتز لتقديم خدمات النطاق العريض المتنقلة وخدمات إنترنت الأشياء (IoT) الضخمة مع التركيز الأساسي على النطاق، وصُمِّمت ترددات الموجة الحاملة بين 1 جيجاهرتز و 6 جيجاهرتز لتقديم نطاقات أوسع مع التركيز على النطاق العريض المتنقل والتطبيقات ذات المهام الحرجة، وصُمِّمت ترددات الموجات الحاملة التي تزيد عن 24 جيجاهرتز (mmWaves) لتوفير نطاقات عريضة فائقة عبر تغطية قصيرة لخط النظر (line-of-sight). تؤثر هذه الأشكال الموجية المختلفة على الجدولة وفترات الموجات الحاملة الفرعية (أي حجم عناصر المورد الموصوفة سابقًا):

- بالنسبة للنطاقات الفرعية 1 جيجاهرتز، فإن 5 جيجاهرتز تسمح بحد أقصى 50 ميجاهرتز. هناك شكلين موجيين في هذه الحالة: يوجد في أحدهما تباعد بين الموجات الحاملة الفرعية 15 كيلوهرتز والآخر فيه تباعد 30 كيلوهرتز. (استخدمنا 15 كيلوهرتز في المثال الموضّح في الشكل السابق، وفترات الجدولة المقابلة هي 0.5 ميلي ثانية و 0.25 ميلي ثانية على التوالي، حيث استخدمنا 0.5 ميلي ثانية في المثال الموضح في الشكل السابق).

- بالنسبة للنطاقات من 1 جيجاهرتز إلى 6 جيجاهرتز، يصل الحد الأقصى لحيز النطاق التراسلي إلى 100 ميجاهرتز، وبالمقابل هناك ثلاثة أشكال موجية مع مباعدة حاملة فرعية 15 كيلوهرتز و 30 كيلوهرتز و 60 كيلوهرتز، المقابلة لفترات جدولة 0.5 ميلي ثانية و 0.25 ميلي ثانية و 0.125 ميلي ثانية على التوالي.

- بالنسبة للنطاقات المليمترية، قد يرتفع حيز النطاق التراسلي إلى 400 ميجاهرتز، وهناك نوعان من أشكال الموجات مع مباعدة الموجات الفرعية 60 كيلوهرتز و 120 كيلوهرتز. كلاهما له فترات جدولة مقدارها 0.125 ميلي ثانية.

مجال الخيارات هذا مهمٌ لأنه يضيف درجةً أخرى من الحريّة للمجدول، فلديه القدرة على ضبط حجم كتل الموارد ديناميكيًا عن طريق تغيير شكل الموجة المستخدم في النطاق المسؤول عن الجدولة بالإضافة إلى تخصيص كتل الموارد للمستخدمين. إن خوارزمية الجدولة هي مسألة تحسينٍ صعبة سواءً في الجيل الرابع أو الخامس، بهدف: زيادة استخدامية نطاق التردد المتاح إلى الحد الأقصى، وضمان أن معدات UE تستقبل مستوى الخدمة التي تتطلبها. لم يحدد مشروع 3GPP هذه الخوارزمية، بل هي ملكية فكرية لمصنّعي وحدات BBU.

منظور الفصل الثاني: سباقٌ إلى حافة الشبكة (Race to the Edge)

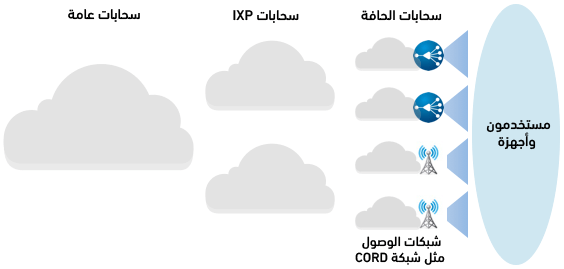

يجب أن تدرك أن شبكة الوصول التي تربط المنازل والشركات ومستخدمي الهاتف المحمول بالإنترنت هي التي تخضع للتغيير الأكثر جذرية عندما تبدأ في استكشاف كيفية تغيير البرمجيات في الشبكة، حيث تُبنى حاليًا شبكات ليف إلى شقق والشبكات الخلوية الموضحة سابقًا من الأجهزة المعقدة (مثل طرفيات OLT وبوابات BNG ووحدات BBU ومراكز EPC). لم يقتصر الأمر على تملّك هذه الأجهزة تاريخيًا، ولكن يجمّع البائعون الذين يبيعونها عادةً مجموعة واسعة ومتنوعة من الوظائف في كل منها، لذلك أصبح بناؤها مكلفًا ومعقد التشغيل وبطيء التغيير.

فاستجابة لذلك، ينتقل مشغّلو الشبكات بنشاط من هذه الأجهزة المصمَّمة لهذا الغرض لفتح البرامج التي تعمل على الخواديم السلعيّة والمبدّلات وأجهزة الوصول. تسمى هذه المبادرة CORD، وهي اختصار للمكتب المركزي المُعاد تصميمه كمركز بيانات (Central Office Re-architected as a Datacenter). وكما يوحي الاسم، فإن الفكرة هي بناء مكتب مركزي (Central Office) لشركة Telco (أو نهاية رأسية (Head End) لشركة Cable الذي يُختصر إلى HERD) باستخدام نفس التقنيات الموجودة في مراكز البيانات الكبيرة التي تشكّل السحابة.

الدافع وراء قيام المشغلين بذلك هو الاستفادة جزئيًا من توفير التكلفة التي تأتي من استبدال الأجهزة المصمَّمة لغرض معين بأجهزة سلعيّة، ولكن الدافع في الغالب هو الحاجة إلى تسريع وتيرة الابتكار، وهدفهم هو تفعيل فئاتٍ جديدة من الخدمات المتطورة مثل: السلامة العامة والمركبات ذاتية القيادة والمصانع الآلية وإنترنت الأشياء (IoT) وواجهات المستخدم الغامرة، التي تستفيد من الاتصال بزمن استجابة منخفض للمستخدمين النهائيين. والأهم من ذلك، العدد المتزايد من الأجهزة التي يحاط هؤلاء المستخدمون بها، فينتج عن هذا سحابة متعددة المستويات (multi-tier) مماثلة لتلك الموضحة في الشكل التالي:

هذا كله جزء من الاتجاه المتزايد لنقل الوظائف خارج مركز البيانات وأقرب إلى حافة الشبكة، وهو اتجاه يضع مزودي الخدمات السحابية ومشغلي الشبكات في مسار تصادمي، حيث ينتقل مزودو السحابة، سعيًا وراء تطبيقات ذات وقت استجابة منخفض مع حيز نطاق تراسلي عالٍ، من مركز البيانات ونحو الحافة، في نفس الوقت الذي يتبنى فيه مشغلو الشبكات أفضل الممارسات والتقنيات الخاصة بالسحابة إلى الحافة الموجودة بالفعل، ويطبّقون شبكة الوصول. من المستحيل القول كيف سينتهي الأمر بمرور الوقت، فكلتا الصناعتين لها مزاياها الخاصة.

يعتقد مزودو الخدمات السحابية من ناحية أخرى أنه يمكنهم بناء تواجد متطور مع وقت استجابة منخفض بدرجة كافية وحيز نطاق تراسلي مرتفع بما يكفي لخدمة الجيل التالي من التطبيقات المتطورة من خلال تشبيع مناطق المترو بعناقيد الحواف والتخلص من شبكة الوصول. تظل شبكة الوصول عبارة عن أنبوب خبيث في هذا السيناريو، مما يسمح لمزودي الخدمات السحابية بالتفوق فيما يفعلونه بصورة أفضل، والذي هو تشغيل خدمات سحابية قابلة للتوسّع على أجهزة سلعية.

يعتقد مشغلو الشبكات من ناحية أخرى أنهم قادرون على تحديد موقع التطبيقات المتطورة في شبكة الوصول من خلال بناء الجيل التالي من شبكات الوصول باستخدام التقنية السحابية، حيث يأتي هذا السيناريو مع مزايا مضمنة وهي بصمة فيزيائية قائمة وموزعة على نطاق واسع ودعم تشغيلي قائم ودعم محلي لكل من التنقل والخدمة المضمونة.

هناك نتيجة ثالثة مع الاعتراف بكل من هذين الاحتمالين لا تستحق الدراسة فحسب، بل تستحق أيضًا العمل عليها، وهي إضفاء الطابع الديمقراطي على حافة الشبكة. تكمن الفكرة في إتاحة الوصول إلى سحابة حافة الوصول لأي شخص بطريقة غير صارمة إلى مجال مزودي السحابة الحاليين أو مشغلي الشبكات. هناك ثلاثة أسباب تجعلنا متفائلين بهذا الاحتمال هي:

- أصبحت الأجهزة والبرامج الخاصة بشبكة الوصول سلعيةً ومفتوحة، وهذا عامل تمكينٍ رئيسي تحدثنا عنه للتو، فإذا كان يساعد شركات Telco و CableCo على أن تكون نشطة، فسيمكنها توفير نفس القيمة لأي شخص.

- ترغب الشركات في مجال السيارات والتصنيع والمستودعات بصورة متزايدة في نشر شبكات 5G خاصة بمجموعة متنوعة من حالات استخدام الأتمتة الفيزيائية، مثل مرآب (garage) بحيث يوقِفُ خادومٌ عن بعد سيارتك أو كاستخدام أرضية مصنع روبوتات الأتمتة.

- أصبح الطيف متاحًا، حيث فُتحت تقنية 5G للاستخدام في نموذج غير مرخَّص أو مرخص قليلًا في الولايات المتحدة وألمانيا كمثالين رئيسيين، وستتبعه دول أخرى قريبًا. هذا يعني أن تقنية 5G يجب أن يكون لديها حوالي 100-200 ميجاهرتز من الطيف المتاح للاستخدام الخاص.

يمكن القول باختصار أن شبكة الوصول كانت تاريخياً من اختصاص شركات Telco و CableCo والبائعين الذين يبيعونها كصناديق ملكية، لكن برمجية ووهمية شبكة الوصول تفتح الباب لأي شخص (من المدن المتطورة إلى المناطق الريفية إلى مجمعات الأبنية والمصانع) لإنشاء سحابة وصول وتوصيلها بالإنترنت العام. نتوقع أن يصبح القيام بذلك سهلًا كما هو الحال اليوم بنشر موجّه WiFi. لا يؤدي القيام بذلك إلى جلب حافة الوصول إلى بيئات جديدة (أكثر حداثة) فحسب، بل لديه أيضًا القدرة على فتح شبكة الوصول للمطورين الذين يذهبون إلى مكان تواجد فرصٍ للابتكار.

اقتباسنوصي بما يلي لمعرفة المزيد حول التحول الذي يحدث في شبكات الوصول: CORD: Central Office Re-architected as a Datacenter, IEEE Communications, October 2016 و Democratizing the Network Edge SIGCOMM CCR, April 2019

ترجمة -وبتصرّف- للقسمين Wireless Networks و Access Networks من فصل Direct Links من كتاب Computer Networks: A Systems Approach

أفضل التعليقات

لا توجد أية تعليقات بعد

انضم إلى النقاش

يمكنك أن تنشر الآن وتسجل لاحقًا. إذا كان لديك حساب، فسجل الدخول الآن لتنشر باسم حسابك.