تُستخدَم لوائح التحكم في الوصول ACL (اختصار لـ Access Control Lists) في مجالات عدّة، إذ تحاكي في مبدئها الإجراءات الأمنية التي تُطبَّق لتأمين المباني، عندما يُحدَّد لكل شخص أو مجموعة من الأشخاص أماكن يمكنهم الدخول إليها، وأخرى لا يحق لهم الوصول إليها.

تعرِّف لوائح التحكم في الوصول ACL (تُكتَب أحيانًا "ackles") مجموعة من الأذونات (Permissions) المرتبطة بكائن، وتُحدِّد العمليّات التي يُسمَح لمستخدم أو برنامج إجراؤها على الكائن. سنشرح في هذا الدرس ماهية لوائح التحكم في الوصول والمبادئ التي تتحكم في عملها على موجِّهات Cisco.

في الشبكات تُستخدَم لوائح التحكم في الوصول للتعرف على البيانات المتبادلة في الشبكة، أو بين الشبكة والخارج، والتحكم في حركة تلك البيانات، وهي من هذا المنطلق وسيلة أمنية لتأمين الشبكات وعزل حركة البيانات غير المرغوب بها. توجد أنواع عدّة من لوائح التحكم في الوصول، سنتعرَّف عليها في درس لاحق.

لاستخدام ACL ننشئ لائحة من التعليمات (Statements) تتضمن مجموعة من المعاملات (Parameters) مثل الوِجهة، والمصدر وبطاقة الشبكة. نضع شروطًا على الرزم (Packets) مثل أن تكون قادمة من شبكة A أو متجه إلى الشبكة B، ثم نحدّد إجراءً (Action) ينبغي تنفيذه في حال تحقق الشروط. مثلًا، نقبل الرزم التي يتحقق فيها الشرط "قادمة من الشبكة A" ونتركها تمر عبرالموجِّه إلى وجهتها. يمكن أن يكون الإجراء واحدًا من اثنين : القبول (Permit) أو المنع (Deny). يعني القبول أننا نسمح بمرور الرزمة في حين يعني المنع أن الحزمة لن يسمح لها بالمرور.

يمكن أن تستخدم لوائح التحكم في الوصول على الموجِّهات، أو المبدلات، أو الجدران النارية (Firewalls).

العمليّات على لوائح التحكم في الوصول

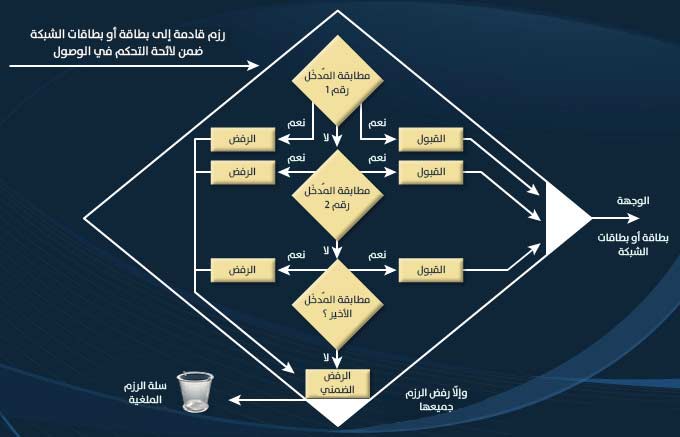

تعمل لوائح التحكم في الوصول وفقًا للمخطَّط البياني الموضَّح في الشكل التالي.

يبدو المخطَّط للوهلة الأولى معقَّدًا، ويصعب فهم المثلّثات والمربّعات وتتبّع الإجابات فيه (نعم Y، ولا N). تشير المثلّثات إلى وجود اختبار، والمستطيلات إلى إجراء يمكن تنفيذه (القبول أو المنع). تبدأ الرزمة بالمرور على أول اختبار وفي حال تحقق الشروط يُنفَّذ الإجراء (Permit أو Deny) المُحدَّد، وإنْ لم يتحقق الشرط تتجاوز إلى الاختبار الموالي (المثلث).

تتبع لوائح التحكم في الوصول قواعد محدَّدة لمعالجة الرزم :

- البدء من الأعلى إلى الأسفل (تنفيذ الاختبارات أولًا بأول)،

- تنفيذ الإجراءات فور توافق الرزمة مع اختبار،

- المنع الضمني إن لم توافق الرزمة أي اختبار.

تلخّص هذه الخطوات الثلاث كل ما نراه في المخطَّط السابق.

تعمل لوائح التحكم في الوصول على تنفيذ الاختبارات الواحد تلو الآخر، بدءًا بأول اختبار (المبدأ الأول). إنْ تحقّق شرط فإننا نتوقف فورًا ولا نمرّ إلى الاختبار الموالي، وننتقل مباشرة إلى الإجراء المصاحب للشرط المتحقّق وننفذ هذا الإجراء (المبدأ الثاني). أما إنْ استنفدنا الاختبارات جميعها دون الحصول على توافق فإن الرزمة تُمنَع من المرور وفق ما يقتضيه المبدأ الثالث. يعني منع رزمة من المرور أنها ستُحذَف ولن تُعاد إلى المصدر الذي أتت منه.

تجدر الإشارة إلى أنه يمكن أن تكون لائحة التحكم في الوصول فارغة، وفي هذه الحالة سيُسمَح بمرور الرزم جميعها، ولا يُطبَّق عليها مبدأ المنع الضمني المذكور أعلاه. علاوةً على ذلك، لا تتحكم لوائح التحكم في الوصول في الرزم التي مصدرها الموجِّه الذي تعمل عليه، بل فقط في البيانات القادمة من بطاقات الشبكة.

ترجمة – وبتصرّف – للمقال Understanding Access Control Lists

أفضل التعليقات

لا توجد أية تعليقات بعد

انضم إلى النقاش

يمكنك أن تنشر الآن وتسجل لاحقًا. إذا كان لديك حساب، فسجل الدخول الآن لتنشر باسم حسابك.