عندما نتحدث عن الحماية، يجب علينا أن نعي حقيقة أننا لم نعد «نعيش» في بيئة شبكيّة مغلقة؛ وليست الحماية هي السبب، وإنما السبب هو التكلفة والمرونة، ورغبتنا وحاجتنا إلى التواصل مع بقيّة العالم.

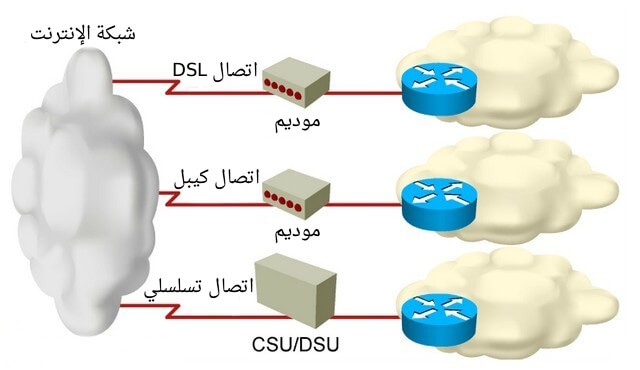

التقنيات في الشبكات المغلقة، مثل «Frame Relay» و «PSTN» التقليدية، مصممةٌ لغرضٍ معيّن، وليس من الضروري أن تحمل بيانات الوسائط المتعددة (multimedia) وتسمح بالتبادلات الشبكيّة الكثيرة التي نتطلب حدوثها في الوقت الراهن. وصُمِّمَت وبُنَيَت بوضع خصائص معيّنة بعين الاعتبار، ولم يكن ضروريًّا أن تُدمَج مع بقية التقنيات؛ وتكون الحماية أكثر قابليةً للتحكم في الشبكات المغلقة، ﻷننا لن نكون عرضةً للهجمات الخارجية لأننا واثقون أننا نعمل في بيئة شبكتنا الهادئة؛ وسيكون من السهل احتواء الحوادث الداخلية، لأنها ستبقى ضمن شبكتنا دون أن تُتاح لها إمكانية الاتصال مع العالم الخارجي.

الشبكات المفتوحة

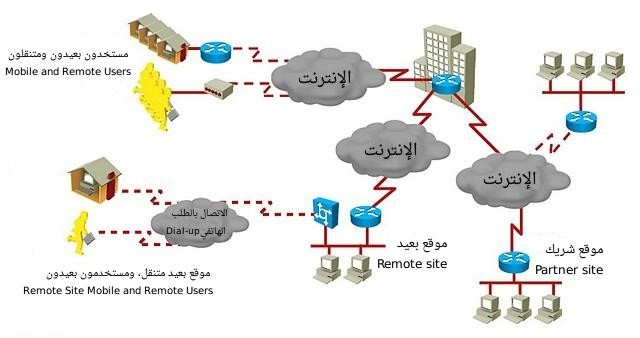

ليس هذا هو الحال مع الشبكات العصرية، حيث تشكِّل الإنترنت أكبر مثال عن الشبكات العامة؛ ويوجد لدينا متطلبات للمحمولية (mobility) والمرونة؛ هذا عصر الأنظمة المدمجة وعالم المعايير المدمجة (integrated standards)؛ لكن ذلك يفتح الباب للمخاطر الأمنية؛ حيث سيُسبِّب استخدام شبكةٍ عامةٍ يستعملها أي شخص بعض المخاوف والقلق على سريّة المعلومات والخصوصية. فكلما عرضنا خدماتنا إلى بقية العالم، فسنجد عقولًا تفكِّر تفكيرًا خبيثًا تحاول الوصول إلى تلك الخدمات والعمل على مفاجأتنا بطرقٍ جديدةٍ لاستغلال مواردنا.

فئات الهجمات

لا نتحدث عن «مستخدمي السكربتات الجاهلين» (script kiddies) الذين يملكون وقتًا فارغًا طويلًا عندما نتحدث عن المهاجمين؛ وإنما نتحدث عن المنافسين كمهاجمين محتملين، والمجرمين، والجريمة المنظّمة، والإرهابيين، والدول؛ قد تختلف دوافعهم، لكن أحد أشهر الدوافع هو المال، حيث يدخل المال على الخط في كل مرة، فستلعب أمورٌ مثل الجّشع وحب كنز الأموال دورًا في الهجمات، ونحن نعلم قوة ذاك الدافع؛ سيكون الموظفون المستاؤون غاضبين ويضعون الانتقام في بالهم. يُسبِّب كل ما سبق فئاتٍ مختلفةً من الهجمات: فهنالك هجمات هدفها إخراجُ الموقعِ عن العمل أو للبحث بنشاطٍ عن معلوماتٍ عن الاتصالات والأملاك؛ أحد أكثر الهجمات تأثيرًا هو هجومٌ للتلصص على البيانات، الذي هدفه هو سرقة بيانات الشركة أو بيانات شخصية خاصة؛ قد لا تُعتبَر بعض الحوادث هجماتٍ، حيث تتم من قِبل موظفين أو أفراد الأسرة الذين يرتكبون أخطاءً تؤدي إلى كشفِ شبكةٍ ذاتُ حمايةٍ ضعيفة.

التهديدات المحتملة

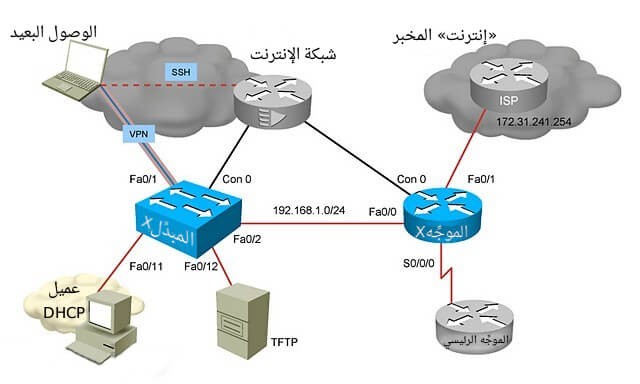

نشاهد بتكرار تقنياتٍ وطرقًا جديدةً لإيجاد ثغراتٍ في الشبكات؛ يجب تصنيف التهديدات إلى فئات كي ندرسها، لنكون قادرين على تأمين شبكاتنا ضدها وتصميم بنية تحتية قوية أمنيًّا؛ لكن لاحظ أن تلك التقنيات تتغير بوتيرةٍ عالية. إن البنية العامة لهجمةٍ اعتياديةٍ تتضمن استعمال أدوات للاستطلاع لتعلّم المزيد من المعلومات حول الشبكات، وكشف مخطط الشبكة والخدمات الموجودة فيها؛ واستخدام المعلومات المتاحة على الإنترنت عن الخواديم والخدمات والشركات؛ وهذا ما يُتبَع عادةً بهجومٍ بعد أن يعرف المهاجم كيف تبدو الشبكة، ثم سيحاول الحصول على بيانات منها، ويحصل على امتيازات المدير في الخواديم والحواسيب، ثم يزيد من امتيازاته ويبحث بعمق في الشبكة للحصول على المزيد من المعلومات القيّمة؛ يمكن أن تُعتَبَر هجمات كلمات المرور مجموعةً فرعيةً من الهجمات التي تهدف إلى الحصول على وصولٍ للشبكة، ومن ثم الحصول على البيانات باستخدام كلمات مرور صالحة للدخول إلى الشبكة. إذا أضفنا كل ذلك إلى التهديدات الفيزيائية، مثل الكوارث الطبيعية، وانقطاع التّيار الكهربائي، وحتى الأعطال التي تتطلب الصيانة؛ فإن ذلك سيكون «نحسًا» بكل تأكيد.

تخفيف خطر هجمات كلمات المرور

إذا ألقينا نظرةً عن قرب إلى واحدةٍ من المجموعات المنضوية تحت طرق الهجوم للحصول على وصول (access attack)، على سبيل المثال تهديدات كلمات المرور، فسندرك بأنّ هذه الطّرق تُستعمَل من قِبل الأشخاص السّيئين، وهي طرائق غاية في التّعقيد؛ حيث سيحاولون استغلال قاعدة البيانات والنّظر بداخلها للحصول على كلمات المرور وفك تشفيرها. من الممكن استعمال مُسجِّل المفاتيح (key logger) من أجل مراقبة جميع المفاتيح التي سيُضغَط عليها، وبالتالي الحصول على جميع كلمات المرور التي ستُكتَب؛ أو من الممكن أن يستعملوا «الهندسة الاجتماعية»، أي ببساطة سيتصلون بك ويدّعون أنّهم مسؤولو إدارة الشّبكة ويطلبون منك كلمة المرور. وهناك البعض منهم سيغوص في النفايات الخاصّة بك بحثًا عن بيانات البطاقة الائتمانية الخاصّة بك.

أصبح ضروريًا استعمال تقنيّاتٍ وطرائق ذكيّة تضمن تخفيف خطر هجمات كلمات المرور، كاستعمال كلمات مرور بأحرفٍ كبيرة وصغيرة وأرقامٍ ورموزٍ خاصّة. لدينا سياسات معيّنة لطول كلمات المرور، بحيث أنّه لو تمّ الهجوم باستعمال كلمات مرورٍ لا تُطابِق هذه السّياسات، فسيتم اتّخاذ إجراءات معيّنة، مثلًا تعطيل الحسابات، وسيُعطَّل الحساب أيضًا بعد عددٍ معينٍ من محاولات تسجيل الدخول غير الناجحة؛ وأيضًا لدينا سياسات تجاه استعمال عاملَين للاستيثاق (two-factor authentication) والتّحقّق القوي (Strong authentication)، البطاقات الرمزيّة (token)، والبطاقات الذكيّة، وأيضًا التواقيع الرقميّة وذلك لإعطاء المستخدمين إذن وصول إلى الشبكة.

ترجمة -وبتصرّف- للمقال Securing the Network.

.thumb.jpg.5678373b98340f0ef8cdbbe1dd034b59.jpg)

.thumb.jpg.caba171f7cf7981ad2c8eadaf383533c.jpg)

أفضل التعليقات

لا توجد أية تعليقات بعد

انضم إلى النقاش

يمكنك أن تنشر الآن وتسجل لاحقًا. إذا كان لديك حساب، فسجل الدخول الآن لتنشر باسم حسابك.