-

المساهمات

244 -

تاريخ الانضمام

-

تاريخ آخر زيارة

-

عدد الأيام التي تصدر بها

24

نوع المحتوى

ريادة الأعمال

البرمجة

التصميم

DevOps

التسويق والمبيعات

العمل الحر

البرامج والتطبيقات

آخر التحديثات

قصص نجاح

أسئلة وأجوبة

كتب

دورات

كل منشورات العضو أسامة دمراني

-

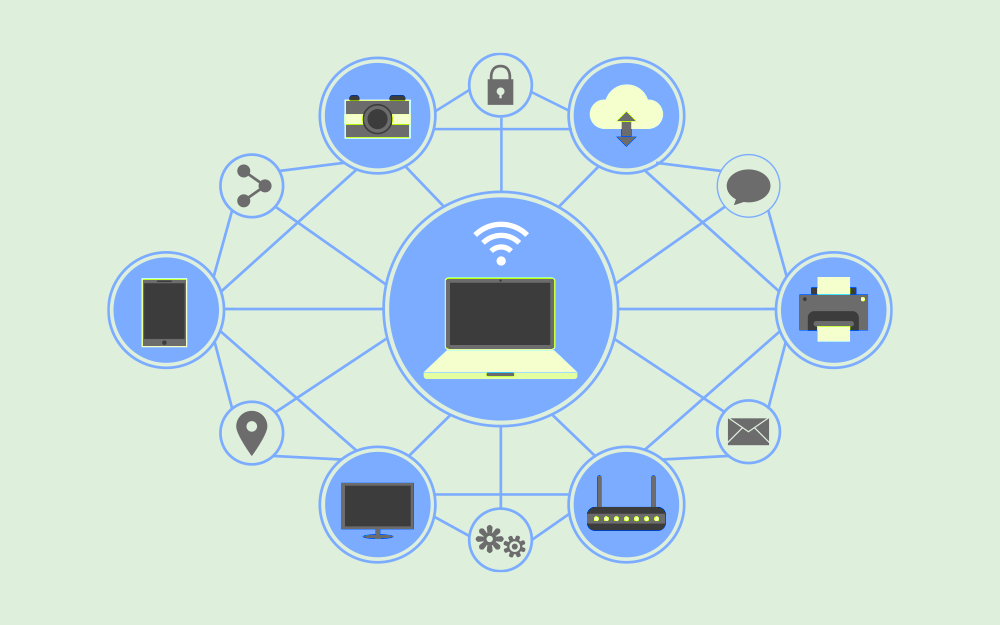

يُطلق مصطلح الشبكة الحاسوبية على مجموعة من الأجهزة الإلكترونية -غالبًا حواسيب بصورة أو أخرى- المتصلة ببعضها سلكيًا أو لاسلكيًا، ويتحكم في قواعد الاتصال بين تلك الأجهزة بروتوكولات (قواعد) لنقل البيانات وتخزينها والوصول إليها، وقد تكون صغيرة للغاية مثل حاسوب منزلي متصل بطابعة مثلًا، أو قد تكون كبيرة للغاية ومترامية الأطراف مثل شبكة الإنترنت. ونتيجة لهذا المقياس الرهيب الذي قد تصل إليه شبكات الحاسوب فإن لها أنواعًا كثيرة، لكل منها غرض أو استخدام مختلف، وخصائص كذلك ومزايا وعيوب، وقد تطورت عدة معماريات للشبكات توجه تصميمها وتنفيذها، وهي عبارة عن مخططات أنشئت بسبب طبيعة الشبكات المعقدة التي تتغير فيها التقنيات التي تُبنى عليها من ناحية، والمتطلبات التي تحتاج إليها البرمجيات التي تستخدم الشبكات نفسها. أنواع شبكات الحاسوب ونستعرض فيما يلي أشهر أنواع شبكات الحاسوب وهي: الشبكة الشخصية PAN الشبكة المحلية LAN شبكات الشركات CAN الشبكات الإقليمية MAN الشبكة واسعة النطاق WAN الشبكة الشخصية PAN الشبكات الشخصية Personal Area Network وتختصر إلى PAN هي أصغر أنواع شبكات الحاسب حجمًا وأقلها تعقيدًا، وكما يوحي اسمها فهي تدور حول شخص واحد في الغالب حيث تربط أجهزته ببعضها أو بشبكة خارجية، سواء كانت تلك الأجهزة كلها حواسيب عامة الأغراض -مثل الحواسيب المكتبية desktop أو المحمولة laptop- أو أجهزة تقنية أخرى تتصل بتلك الشبكة، مثل الطابعة أو الأجهزة المنزلية الذكية أو أجهزة إنترنت الأشياء IoT أو الهاتف. من أهم مزايا الشبكات الشخصية ما يلي: تتميز بالأمان ومستوى الحماية الجيد نسبيًا نظرًا لأنها محدودة في عدد الأجهزة المتصلة، ويكون مالك تلك الأجهزة هو نفس الشخص في الغالب. نطاق عمل هذه الشبكة يكون صغيرًا جدًا في الحيز الجغرافي حيث لا يتجاوز أمتارًا معدودة. أما عيوب الشبكات الشخصية فهي: تفتقر الشبكات الشخصية إلى إمكانية الانتشار على نطاق متوسط إلى واسع، فإذا كان المنزل كبيرًا أو يتكون من عدة مباني متجاورة أو عدة طوابق مثلًا فقد لا تكون كافية وسيحتاج المستخدم إلى إنشاء شبكة محلية صغيرة أو إضافة أجهزة تقوية وأسلاك وربما هوائيات أيضًا لنقل الإشارة لاسلكيًا. قد تتداخل إشارات الشبكة مع إشارات شبكات أخرى تعمل على نفس التردد أو النطاق. دورة علوم الحاسوب دورة تدريبية متكاملة تضعك على بوابة الاحتراف في تعلم أساسيات البرمجة وعلوم الحاسوب اشترك الآن الشبكة المحلية LAN الشبكات المحلية Local Area Network وتختصر إلى LAN هي ثاني أنواع شبكات الحاسوب من حيث الحجم، وتمتد على مساحات صغيرة نسبيًا، مثل مبنى واحد أو طابق في ذلك المبني، وقد يكون منزلًا أيضًا، وتُشارك الموارد الموجودة في ذلك المبنى مع الحواسيب والأجهزة المتصلة بتلك الشبكة، والغالب على تلك الموارد أن تكون طابعات أو ملفات مخزنة في أرشيف أو أقراص صلبة. من أهم مزايا الشبكات المحلية ما يلي: شبكة خاصة لا يستطيع أحد من خارجها أن يصل إليها. تقليل تكلفة الموارد المخصصة لكل حاسوب أو جهاز في تلك الشبكة، بما أننا نستطيع الوصول إلى أي من الموارد الموجودة في أي حاسوب في الشبكة -طالما يمتلك الحاسوب صلاحيات الوصول إلى تلك الموارد-، مثل البرمجيات غالية الثمن التي يمكن استخدامها عبر الشبكة دون الحاجة إلى شراء نسخة لكل حاسوب، أو الاتصال بالإنترنت مثلًا، إذ يمكن استخدام اتصال واحد لكل الحواسيب الموجودة في الشبكة. أما عيوب الشبكات المحلية فهي: التكلفة الابتدائية لإنشاء الشبكات المحلية تكون عالية، وإن كانت ستوفر لاحقًا في تكاليف التشغيل نفسها. تحتاج إلى إدارة ومتابعة مستمرة لإصلاح مشاكل العتاد والبرمجيات التي قد تطرأ. يستطيع مدير الشبكة أن يصل إلى جميع الملفات الموجودة على حواسيب الشبكة، فإن كانت تحمي الشبكة من الاتصالات الخارجية، إلا أن المتصلين بالشبكة أنفسهم ليس لديهم خصوصية كبيرة على الملفات الموجودة في حواسيبهم. شبكات المؤسسات CAN ثالث أنواع شبكات الحاسوب هي شبكات الشركات Corporate Area Network وتُسمى أحيانًا بشبكات الحرم Campus Networks لأنها تُستخدم عادة في الحُرُم الجامعية، وهذا يعني أنها تمتد على نطاق مباني الجامعة كلها بمكتباتها ومبانيها الأكاديمية والإدارية وغيرها، وكذلك في شأن الشركات إذ تُستخدم لتوصيل مباني الشركة ببعضها، فهي أكبر من الشبكات المحلية إذن في نطاقها الجغرافي، لكنها أصغر من الشبكات الواسعة WAN والإقليمية MAN. من أهم مزايا شبكات الشركات: تمتد على نطاق بين 1-5 كم. سرعة نقل البيانات، إذ تستخدم مزيجًا من كابلات الإيثرنت السلكية وكابلات الألياف الضوئية فائقة السرعة. مستويات الحماية العالية، نظرًا لطبيعة البيانات الحساسة الخاصة بالشركات والجامعات، فتوضع إجراءات حماية مشددة على العتاد الخاص بالشبكة، عن طريق الجدر النارية Firewalls وخوادم الوكلاء Proxy Servers، إضافة إلى مستويات الصلاحيات المخصصة لكل موظف أو فرد داخل الشبكة، وإجراءات الحماية الأخرى للعتاد من أقفال وحراسة وغيرها. أما عيوب شبكات الشركات فهي: عدد العُقد -الحواسيب أو الأجهزة اﻷخرى- المسموح به في الشبكة محدود، كما أن مدى الشبكة محدود بمسافة أيضًا. التكلفة العالية للصيانة والإدارة موازنة بالشبكات المحلية LAN والشبكات الواسعة WAN مثلًا. الشبكات الإقليمية MAN تمتد الشبكات الإقليمية Metropolitan Area Network أو شبكات المدن على نطاق أكبر حيث تصل المساحات التي تغطيها إلى خمسين أو مئة كيلومتر مثلًا، وهذه الشبكات تمثل أحد أنواع شبكات الحاسب المعقدة، فقد تتألف من عدة شبكات محلية LAN عبر توصيلهم معًا بكابلات الألياف الضوئية. من أهم مزايا الشبكات الإقليمية: سرعات نقل البيانات العالية موازنة بالشبكات المحلية، حيث تكون بين 34-159 ميجابت/ث، أما الشبكات المحلية فتكون من 1-100 ميجابت/ث فقط. تستخدم خاصية المسار المزدوج dual bus لنقل البيانات في كلا اتجاهي وسيلة النقل (الكابل مثلًا) في نفس الوقت. الدعم التقني المتقدم بما أنها تتبع شركات في الغالب أو جهات حكومية. أما عيوب الشبكات الإقليمية فهي: التكلفة العالية للإنشاء والتشغيل، حيث تتطلب بنية تحتية باهظة التكلفة، وكذلك فرق صيانة وإدارة متخصصة. صعوبة تأمينها من الهجمات الأمنية التي ينفذها المخترقون بسبب انتشارها الجغرافي الواسع. الشبكة واسعة النطاق WAN تمتد الشبكات واسعة النطاق Wide Area Network وتختصر إلى WAN على نطاق أوسع من الشبكات السابقة، فيمكن إنشاؤها بين عدة مباني إلى أحجام أكبر تصل إلى العالم كله، فشبكة الإنترنت التي تصل بين مليارات الحواسيب والأجهزة التقنية في القارات المختلفة وفي أعالي البحار وفي الفضاء أيضًا -كما في حالة محطة الفضاء الدولية- ما هي إلا مثال على الشبكات واسعة النطاق WAN، وعلى ذلك يكون هذا النوع من الشبكات هو أكثر أنواع شبكات الحاسوب مرونة في زيادة حجمه. لكن الأمثلة الأشهر لها هي استخدامها في الشركات أو المؤسسات الكبيرة، وقد تتكون الشبكات واسعة النطاق من مجرد عدة شبكات محلية متصلة معًا. من أهم مزايا الشبكات واسعة النطاق ما يلي: إمكانية تغطية مساحات جغرافية كبيرة، مما يعني إمكانية ربط فروع الشركة ببعضها وإن كانت بعيدة. تشمل الشبكات واسعة النطاق نفس المزايا التي للشبكات المحلية، من مشاركة الموارد وتقليل التكلفة وغيرها. أما عيوب الشبكات واسعة النطاق فما يلي: تكلفة الإنشاء الابتدائية تكون عالية للغاية بما أنها قد تشمل تثبيت بنية تحتية على نطاق جغرافي كبير. صعوبة صيانتها للأيدي غير المدربة، فيجب توظيف متخصصين في الشبكات. طول المدة اللازمة لإصلاح الأعطال بما أن الفني المسؤول عليه أن يفحص كثيرًا من الأجزاء التي قد تكون فيها المشكلة، وقد يكون ذلك في عدة مباني مختلفة وعبر عدة وسائل لنقل البيانات. أنواع الشبكات الأخرى توجد بعض الأنواع الأكثر تخصصًا في شبكات الحاسوب تخدم أغراضًا بعينها أو تكون لها طبيعة خاصة، وإن كانت جزءًا من واحدة أو أكثر من الشبكات السابقة، وأهم تلك الأنواع ما يلي: الشبكات المحلية اللاسلكية WLAN تتيح شبكات WLAN إمكانية الاتصال اللاسلكي لجهاز أو أكثر بشبكة محدودة النطاق، كما في حالة الراوتر اللاسلكي (الموجِّه) أو نقطة الاتصال Access Point أو المكرر Repeater الذين قد تستخدمهم في المنزل أو العمل، فيستطيع المستخدمون التحرك بأجهزتهم في نطاق تغطية الشبكة دون الحاجة إلى الاتصال السلكي. شبكات التخزين SAN تتكون شبكات التخزين Storage-Area Networks وتختصر إلى SAN من وحدات تخزينية قد تكون مجرد أقراص صلبة صغيرة أو قد تكون خوادم كاملة مخصصة لتخزين، ويمكن تصور كيفية عمل هذه الشبكة على أنها مجموعة من أقراص التخزين، يمكن الوصول إليها عبر شبكة من الخوادم. وتتميز هذه الشبكة بسرعة الوصول إلى بياناتها بسبب أن وحدات التخزين تظهر كأقراص صلبة في الحواسيب المتصلة بتلك الشبكة. الشبكات الخاصة بالمؤسسات EPN قد تبني الشركات أو المؤسسات شبكات خاصة بها Enterprise Private Networks لا يمكن الوصول إليها من خارجها، وذلك في حالة الشركات التي تريد توصيل عدة مواقع تتبعها توصيلًا آمنًا لضمان سلامة بياناتها الحساسة. الشبكات الافتراضية الخاصة VPN الشبكات الافتراضية الخاصة Virtual Private Networks تكون خاصة أيضًا -من الخصوصية- لكنها تستخدم شبكة عامة للاتصال بالمواقع البعيدة أو توصيل عدة مستخدمين معًا، وتستخدم اتصالات افتراضية أو وهمية virtual توجَّه داخل الإنترنت من شبكة المؤسسة إلى طرف ثالث يقدم خدمات VPN، ومنها إلى الموقع البعيد الخاص بالشركة. قد يكون استخدام تلك الشبكات مدفوعًا أو مجانيًا وفقًا لمقدم الخدمة، وتختلف عن النوع السابق للشبكات الخاصة في أنها يمكن الوصول منها إلى الإنترنت، على عكس شبكات المؤسسات التي تكون مقصورة على موارد الشبكة فقط بما أنها تستخدم خطوطًا خاصة بها لنقل البيانات. خاتمة تعرفنا في هذه المقالة على أشهر أنواع شبكات الحاسب المنتشرة، واستخدامات كل منها ومزايا بعضها، وعرفنا أنها تُصنف وفقًا لحجمها والغرض الذي تُستخدم له، ولا شك أنه توجد أنواع أخرى من الشبكات مثل الشبكات المنزلية Home Area Networks (HAN) وغيرها ولكن حرصنا أن يكون المقال تعريفًا بسيطًا بأشهر أنواع شبكات الحاسوب ببساطة ودون تعقيد أو تطويل، ويمكنك أن تنتقل بعد هذا المقال إلى مواضيع أوسع عن شبكات الحاسوب. وتوفر أكاديمية حسوب مساقًا كاملًا لتعلم علوم الحاسوب الأساسية، وفهم أساسيات أنظمة التشغيل المختلفة التي تعمل بها الحواسيب والأجهزة الإلكترونية والخوادم، وكذلك المفاهيم الأساسية في الشبكات، وطبيعة عمل الخوادم من حيث استقبال الطلبات فيها والرد عليها، ومفاهيم الحماية والأمان في تلك الشبكات وفي الويب خاصة. اقرأ أيضًا المتطلبات اللازمة لبناء شبكة حاسوبية البرمجيات المستخدمة في بناء الشبكات الحاسوبية أمثلة عن أنظمة أمن الشبكات الحاسوبية

-

يتعامل الإنسان مع الحاسب من خلال واجهة رسومية يتفاعل معها بمؤشر الفأرة أو باللمس، ليستخدم برامج وتطبيقات مثبتة عليه لإنجاز مهامه اليومية، وتصل طلباته عن طريق تلك التطبيقات إلى المكونات المادية للحاسب من خلال طبقة وسيطة أخرى هي المسؤولة عن التحكم في هذه المكونات المادية، وتلك الطبقة الوسيطة تسمى بنظام التشغيل. تعريف نظام التشغيل ببساطة، يكون لدينا نحن المستخدمين مجموعة من الطلبات التي نريدها من الحاسب، مثل التقاط صورة أو كتابة رسالة أو إجراء عملية حسابية مثلًا، فنستخدم تطبيقًا مخصصًا لتلك المهمة نستطيع التفاعل معه، مثل الكاميرا أو معالج النصوص أو الآلة الحاسبة، ويرسل التطبيق تلك البيانات التي نُدخلها إليه، سواء ضغطنا على زر التقاط الصورة أو كتابتنا لنص الرسالة أو لأطراف العملية الحسابية، يرسلها التطبيق إلى مجموعة من البرمجيات تسمى في مجملها بنظام التشغيل. يعالج نظام التشغيل تلك البيانات التي التقطها من التطبيقات ثم يترجمها في صورة إشارات كهربية يرسلها إلى المكونات المادية للحاسب لتنفيذ ما يلزم لتحقيق المهمة التي نريدها، فيرسل إشارات إلى الكاميرا لتلتقط الضوء المحيط بحساس الصورة ثم يعالج تلك البيانات فيكون الصورة التي التقطناها. وبالمثل في حالة الرسالة والعملية الحسابية، حيث يرسل إشارات إلى المعالج والذاكرة ليخزن الرسالة في القرص الصلب إن كنا نريد حفظها، وإلى المعالج ليحسب ناتج العملية الحسابية التي أدخلناها إليه، ثم يعيد إلينا هذا الناتج. وهكذا فإن نظام التشغيل عبارة عن مجموعة من البرمجيات التي تدير مكونات الحاسب المادية على الوجه الأمثل الذي يضمن سلامة عمل تلك المكونات مع تنفيذ المهام التي نريدها من الحاسب في نفس الوقت. لكن هذه الصورة المبسطة لدور نظام التشغيل يدخل تحتها كثير من المفاهيم الأكثر تعقيدًا، والتي قد نتعرض لبعضها بعد قليل. أمثلة لأنظمة التشغيل المشهورة قبل أن ننظر في أنواع أنظمة التشغيل نريد أولًا أن نقدم بعض الأمثلة على أنظمة التشغيل المشهورة التي بين أيدينا، كي نضع تصورًا لما سيأتي في العناوين التالية أدناه عند تفصيل أنواعها. نظام التشغيل مايكروسوفت ويندوز نظام التشغيل ويندوز Windows من شركة مايكروسوفت هو أشهر أنظمة التشغيل على الإطلاق والمتصدر في نسب الاستخدام على مستوى العالم، وهو نظام تشغيل للحواسيب المكتبية والمحمولة، متعدد المهام وعام الأغراض، وهو غني عن التعريف، ولا يقتصر استخدامه على حواسيب شركة معينة، وإنما يمكن تثبيته على أي حاسب مكتبي أو محمول. نظام ويندوز هو نظام مغلق واحتكاري لشركة مايكروسوفت المالكة له، وآخر نسخة منه وقت كتابة هذه الكلمات هي ويندوز 11. لا يمكن التعديل في النظام والبناء عليه ليوافق احتياجات متخصصة، بل يُستخدم كما تقدمه الشركة دون تعديل، وهذا يقودنا إلى المثال التالي لأنظمة التشغيل. أنظمة تشغيل لينكس تُسمى أحيانًا توزيعات لينكس، وهي أنظمة تشغيل مفتوحة المصدر، أي يستطيع أي أحد أن يطلع على شيفراتها المصدري ويعدّل فيها ويبني عليها أنظمة تشغيل جديدة لتناسب احتياجاته أو احتياجات فئة معينة من المستخدمين، وهي أنظمة كذلك موجهة للحواسيب عامة الأغراض والحواسيب المحمولة مثل ويندوز، لكن تختلف هنا في أنها تزيد على ذلك قليلًا. وذلك أن جميع الحواسيب الخارقة في العالم تقريبًا تعمل بأنظمة لينكس، وهي حواسيب عملاقة تستخدمها الشركات الكبرى والدول لإجراء تجارب المحاكاة العلمية واختبار النظريات الفيزيائية وحساب مسارات الأجرام السماوية وغيرها. كذلك فإن نظام تشغيل أندرويد الشهير الخاص بالهواتف هو نسخة من نسخ لينكس معدّلة لتناسب موارد الهاتف المحدودة. وبسبب تلك الإمكانية الكبيرة في تعديل أنظمة تشغيل لينكس فإنه يدخل في أنواع كثيرة من الحواسيب غير التي يعمل عليها ويندوز، وقد كانت تجربة أحد أنظمة لينكس قبل أعوام تجربة صعبة على من اعتاد نظامي ويندوز أو ماك، لكن الآن صارت أسهل كثيرًا لما تطورت معه التوزيعات (الإصدارات) لتناسب المستخدمين الجدد. دورة علوم الحاسوب دورة تدريبية متكاملة تضعك على بوابة الاحتراف في تعلم أساسيات البرمجة وعلوم الحاسوب اشترك الآن نظام تشغيل ماك MacOS على عكس الأمثلة السابقة فإن نظام تشغيل ماك أو إس MacOS، الخاص بشركة أبل، لا يعمل إلا على حواسيبها فقط، وهو نظام مغلق كما في حالة ويندوز. وتوجه شركة أبل نظام ماك ليتوافق مع بقية الأجهزة التي تنتجها مثل هواتف ايفون وساعاتها الذكية وأنظمة البيت الذكية مثل السماعات وغيرها، من حيث تجانس تجربة الاستخدام على تلك الأجهزة جميعًا. أنظمة التشغيل الأخرى لا شك أن العالم فيه مئات أنظمة التشغيل الأخرى التي تناسب شتى الاحتياجات والأغراض، لكننا ذكرنا الأمثلة الأشهر لتقريب الصورة، وبدلًا من ذكر أسماء أخرى لمنتجات قد تكون غير معروفة للمستخدم، فإننا سنذكر الأنواع التي بُنيت عليها تلك الأنظمة والاستخدامات التي تخصص لها. أنواع أنظمة التشغيل تتنوع أقسام أنظمة التشغيل وفقًا لنوع العتاد الذي ستعمل عليه، ووفقًا للغرض من استخدام ذلك العتاد، وفيما يلي أهم أنواعها: أنظمة التشغيل متعددة المهام لا تستطيع أنظمة التشغيل وحيدة المهام تشغيل أكثر من برنامج واحد في نفس الوقت، كما يوحي اسمها، على عكس نظام التشغيل متعدد المهام الذي ينفذ أكثر من برنامج في نفس الوقت من خلال توزيع وقت التنفيذ على المهام والبرامج التي ينفذها، لكن هذا التوزيع يكون على فترات زمنية متقاربة للغاية بحيث يبدو للمستخدم أن جميع البرامج تعمل معًا في نفس الوقت. أنظمة التشغيل متعددة المستخدمين بناء على نفس مفهوم تعدد المهام في الفقرة أعلاه، فإن أنظمة التشغيل متعددة المستخدمين تسمح لعدة مستخدمين بالتفاعل مع موارد الحاسب -مثل مساحة التخزين ومعالجة العمليات والذاكرة- في نفس الوقت. أنظمة التشغيل المدمجة يمثل نظام التشغيل المدمج embedded system حاسوبًا يوضع في آلة أكبر مثل تلفاز ذكي أو ذراع روبوت، وتكون مهام نظام التشغيل هنا محددة للغاية، مثل تحريك ذراع الروبوت في سلسلة حركات معينة، أو التحكم في التلفاز ووصوله إلى الإنترنت، وهكذا. وتُستخدم أنظمة التشغيل المدمجة في أجهزة إنترنت الأشياء Internet of Things مثل المصابيح الذكية وحساسات الحرارة وغيرها، وفي صيانة السيارات والتحكم في حرارتها، وأنظمة الملاحة في الطائرات، ومتعقبات الموقع GPS trackers والأساور الرياضية fitness trackers. وقد يكون نظام التشغيل المدمج أحد الأنظمة المشهورة مثل لينكس، لكن توجد حالات تُستخدم فيها أنظمة تشغيل في الوقت الحقيقي تكون أكثر دقة وأقل سماحية بالخطأ، في استخدامات مثل أنظمة المكابح في السيارات مثلًا. أنظمة التشغيل في الوقت الحقيقي يختلف نظام التشغيل في الوقت الحقيقي عن أنظمة تشغيل الحاسب أو أنظمة تشغيل الهواتف التي يعتادها المستخدم، فبينما يكون حجم نظام التشغيل المعتاد 4-20 جيجابايت أحيانًا، وفيه الكثير من التطبيقات ويقبل تثبيت التطبيقات التي يحتاج إليها المستخدم، فإن نظام التشغيل في الوقت الحقيقي Realtime Operating System يكون حجمه صغيرًا -20 ميجابايت مثلًا-. ويُستخدم نظام التشغيل في الوقت الحقيقي في البيئات الحرجة مثل التي يؤدي الفشل فيها إلى كوارث، مثل متحكمات الطيران flight controlers والروبوتات وأجهزة تنظيم ضربات القلب، وكذلك في الآلات التي تتكرر مهامها، أي إذا كلما وقع نفس حدث الإدخال فإننا نحصل على نفس الخرج، إضافة إلى الأداء العالي والأمان، وجدولة المهام وفقًا لأهميتها وليس ترتيبها. لماذا توجد أنظمة تشغيل كثيرة للحواسيب؟ قد يتبادر سؤال إلى الذهن بعد هذا الشرح أعلاه لأمثلة أنظمة التشغيل وأنواعها، وهو أليس من الأفضل لو كان هناك نظام تشغيل واحد فقط لكل تلك الأجهزة؟ الواقع أن ذلك سيكون أمرًا رائعًا ومريحًا لكل من المستخدمين والشركات على حد سواء، لكن لأن أي أحد يستطيع تطوير نظام تشغيل خاص به إذا كان لديه المعرفة الكافية بالبرمجة وعلوم الحاسب، ولأن احتياجات الناس تختلف عن بعضها، فإن كل شركة أو مجموعة قد تحتاج إلى نظام تشغيل يناسب طبيعة عملها. وبالمثل فإن بعض البرمجيات التي تعمل على الحاسبات المكتبية قد لا تناسب العمل على الهواتف الذكية مثلًا، كبرامج التصميم الهندسي والإخراج الفني مثلًا، فنحتاج إلى أجهزة مختلفة أيضًا لتناسب هذه، وكما رأينا فإن بعض أنظمة التشغيل قد يتجاوز حجمها 20 جيجا بايت، وهي مساحة كبيرة للغاية على الهاتف أن يتحملها، إضافة إلى أن واجهة الاستخدام الخاصة بنظام ويندوز مثلًا قد لا تناسب شاشات الهاتف الصغيرة، فينبغي تطوير واجهات مختلفة للعمل معها. وهذا يظهر في مثال نظام التشغيل أندرويد المبني على نظام لينكس، حيث عُدِّل فيه كثيرًا ليوافق شاشات الهواتف ومعالجاتها الصغيرة وبطاريتها المحدودة السعة كذلك، وليستطيع استخدام الرقائق الموجودة في الهاتف والخاصة بالاتصال اللاسلكي والاتصالات الخليوية. تعريفات العتاد في أنظمة التشغيل بما أن بعض أنظمة التشغيل تكون عامة الأغراض -مثل نظام ويندوز- فلماذا لا تعمل بعض قطع العتاد عليها بالصورة المثلى؟ قد يلاحظ المستخدم بعد تثبيت نظام التشغيل على الحاسب مباشرة أن العناصر والأيقونات على الشاشة تبدو كبيرة الحجم، أو أن لوحة اللمس في الحاسب المحمول laptop لا تعمل كل وظائف التمرير فيها، رغم أن الشاشة سليمة وأن لوحة اللمس متصلة وتعمل بكفاءة، وهذا يكون بسبب برمجيات تسمى تعريفات العتاد، وهي تعرِّف نظام التشغيل على هذه القطعة الموصولة بالحاسب ليستطيع تفعيل كل وظائفها. ورغم أن أنظمة التشغيل المشهورة الآن تكاد تتعرف على جميع القطع المشهورة مثل لوحات المفاتيح والفأرة والشاشات وغيرها، إلا أن بعض القطع التي لا يستخدمها إلا فئات محدودة من المستخدمين قد تحتاج إلى تعريفات خاصة قبل استخدامها، مثل بطاقات المداخل الإضافية Express Cards -وهي بطاقات خاصة فيها مداخل USB مثلًا أو قارئات بطاقات بنكية أو غيرها، تُوصل بالحاسب- والطابعات والكاميرات الرقمية وغيرها، وتأتي مع تلك الأجهزة والقطع في الغالب برمجيات تعريف خاصة بها. هل تعمل البرامج على جميع أنظمة التشغيل؟ تظهر هذه المشكلة للذين ينتقلون من نظام تشغيل إلى آخر إما لأسباب تقنية كما في حالة الذين ينتقلون من نظام ويندوز إلى أحد أنظمة لينكس بسبب طبيعة عمله أو بسبب مزايا في أنظمة لينكس غير موجودة في ويندوز، خاصة للعاملين في البرمجة وإدارة الخوادم مثلًا، أو بسبب شرائه لحاسب من شركة مختلفة، كما في حالة من يشتري أحد حواسيب شركة أبل. وتتلخص في أنه قد يكون من المستخدمين لحزمة برامج مثل طقم المكتب في مايكروسوفت مثلًا Office، ثم ينتقل إلى لينكس فلا يستطيع استخدامه أو تشغيل نفس البرنامج على نظام التشغيل الجديد، فلماذا لا يعمل البرنامج رغم أنه نفس الحاسب، وما تغير إلا نظام التشغيل فقط؟ الواقع أن نظام التشغيل كُتب بواسطة لغات برمجية، وينبغي كتابة البرامج بلغات برمجية تتوافق مع هذه اللغات التي يقبلها نظام التشغيل ويستطيع تفسيرها، فإذا أردنا تشغيل برنامج مثل معالج النصوص Word مثلًا على نظام تشغيل ماك، فيجب كتابة نفس البرنامج بلغة يستطيع نظام ماك أن يفسرها ويتعامل معها، وبنفس المنطق فإن التطبيقات المخصصة للهواتف مثلًا لا تعمل على الحواسيب المكتبية. على أنه توجد طرق أخرى لتشغيل البرامج على أنظمة تشغيل غير التي كُتبت من أجلها، من خلال آلات التشغيل الوهمية Virtual Machines، وهي برامج تحاكي إنشاء حواسيب افتراضية داخل الحاسب تُخصص لها مساحة من القرص الصلب والذاكرة ليعمل عليها نظام تشغيل مختلف بالكلية داخل النظام الأساسي، لكنها تحتاج إلى أن يكون الحاسب نفسه قويًا بما يكفي لتشغيل نظامين معًا. أو في صورة أقل من هذا، بيئات التشغيل البرمجية، وهي برمجيات توفر قاعدة برمجية تعمل عليها البرامج التي لا يمكن تشغيلها على نظام التشغيل مباشرة، مثل بيئات تشغيل جافا التي يجب تثبيتها قبل تثبيت أي برنامج مكتوب بلغة جافا. خاتمة رأينا في هذه المقالة لمحة مختصرة عن أنظمة التشغيل الخاصة بالحواسيب، وتعرفنا على أنواعها ومهامها ونظرنا في أمثلة عليها، وهي أساس أي عمل أو وظيفة أو مهمة نريد تنفيذها هذه الأيام سواء للبيت أو العمل، فينبغي أن تكون لدينا معرفة أساسية بها وبكيفية عملها، فهي مما لا يسع المرء جهله. فإذا أردت الاطلاع على مدخل شامل لعلوم الحاسب وأنظمة التشغيل فإننا ننصحك بدورة علوم الحاسوب، أو إذا كانت لديك معرفة أساسية وتريد التعمق قليلًا في أنظمة التشغيل فربما تود النظر في كتاب أنظمة التشغيل للمبرمجين. كذلك من المهم أن يتعلم المستخدم كيفية حماية بياناته الشخصية وحاسبه وتأمين تصفحه على الإنترنت، وهنا لا نجد أفضل من كتاب دليل الأمان الرقمي الذي يأخذك خطوة بخطوة إلى تأمين نفسك وتوعيتها بالمخاطر المحيطة ببياناتك على الويب وعلى أجهزتك الشخصية. اقرأ أيضًا العمليات وعناصرها في نظام تشغيل الحاسوب ما هو نظام لينكس ولماذا توجد 100 توزيعة منه؟

-

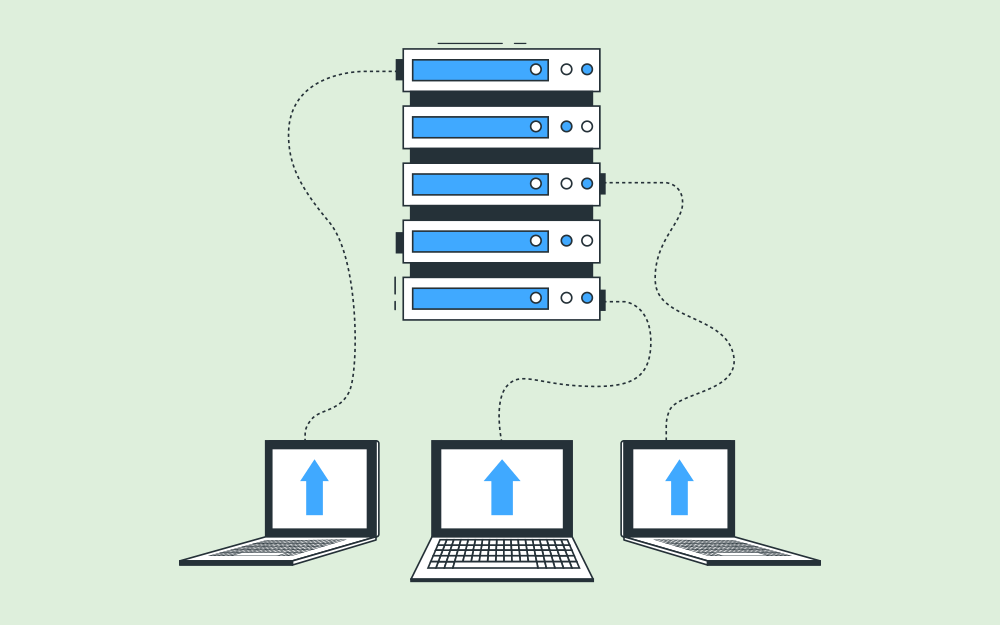

شبكة الحاسب ببساطة هي مجموعة من أجهزة الحاسب التي تتصل ببعضها وتستخدم موارد مشتركة بينها، وتكون تلك الموارد المشتركة إما بيانات أو أجهزة حقيقية مثل الطابعات وأجهزة العرض والتسجيل أو الماكينات والآلات التي تحمل رقاقات حاسوبية بداخلها متصلة بنفس الشبكة. وصحيح أن مصطلح شبكة الحاسب على إطلاقه يشير إلى الشبكة العالمية التي نعرفها بالإنترنت، إلا أن مفهوم الشبكات أوسع من ذلك بكثير، كما سنرى في الفقرات التالية. تعريف شبكة الحاسب شبكة الحاسب computer network مؤلفة من كلمتين، الأولى شبكة ومعناها لا يخفى على أي قارئ عربي وهي بحسب قاموس صخر المعاصر ربط بين شيئين أو عدة أشياء أو يطلق على كل متداخل متشابك وتحصر كلمة الحاسب الثانية بربط الحواسيب مع بعضها بعضًا. ظهرت أول صورة من صور الحواسيب المتصلة ببعضها في أواخر الخمسينات من القرن الماضي في صورة شبكة من الحواسيب التي استُخدمت في أحد أنظمة الرادار في الجيش الأمريكي، وقد استُخدمت خطوط الهاتف العادية في نقل البيانات بواسطة جهاز مودم تجاري من شركة AT&T. تبع هذه المحاولة في تنظيم الاتصال بين الحواسيب البعيدة عن بعضها عدة محاولات أخرى في الشركات الكبرى والجامعات، وكان أغلب تلك المحاولات يحاول تنظيم الموارد المتاحة للشركة أو المؤسسة وتسهيل تطوير البيانات واتخاذ القرار من خلال تنظيم حركة تدفق البيانات بين تلك الحواسيب البعيدة. دورة علوم الحاسوب دورة تدريبية متكاملة تضعك على بوابة الاحتراف في تعلم أساسيات البرمجة وعلوم الحاسوب اشترك الآن فوائد شبكات الحاسب لعل فوائد الشبكات بدأت تتضح مما لنا نحن كمستخدمين عاديين أو كشركات، وبدت أهمية شبكات الحاسب في نقل البيانات والمعلومات بين الدول والمؤسسات والأفراد، وكذلك في التحكم في الأجهزة والآلات عن بعد لتسهيل مراقبتها، وفيما يلي أهم تلك الفوائد: مشاركة الملفات: كما في حالة الشركات والمؤسسات، بل وفرق العمل التي تعمل عن بعد. مشاركة الموارد: كما في حالة مشاركة الطابعات، والحواسيب القوية لإجراء عمليات محاكاة أو إخراج للتصاميم الهندسية أو الإبداعية، أو العمل على برامج عمل سحابية مثل مستندات جوجل أو برامج تصميم مشترك سحابية. التواصل: حيث يستطيع المستخدمون للشبكة أن يرسلوا الرسائل والبيانات والوسائط فورًا ويستقبلون بيانات وردودًا مشابهة من غيرهم من المستخدمين في نفس الوقت. تقليل التكلفة: كما رأينا في حالة الموارد المشتركة مثل الطابعات أو الحواسيب الكبيرة أو توفير أجهزة وهمية للموظفين للعمل عليها أو خوادم وهمية لاستضافة المواقع. زيادة كفاءة المعدات وسلامة البيانات: بما أن العتاد المستخدم للشبكات يكون في الغالب ذا جودة عالية ويقوم عليه فريق صيانة متخصص، فتقل احتمالات تعطل العتاد أو خسارة البيانات نتيجة النسخ الاحتياطية المنظمة التي تُنفذ للبيانات، على عكس الحواسيب الشخصية للمستخدمين. عيوب شبكات الحاسوب رغم المنافع التي تطغى على بيئة الشبكات إلا أنها تأتي بعيوب قد يكون بعضها خطيرة وقد يكون بعضها الآخر مجرد أعباء إدارية، وفيما يلي بعض تلك العيوب لشبكات الحاسب: تحتاج شبكات الحاسب إلى الاستثمار في بنى تحتية باهظة التكلفة عند بداية إنشائها، وكلما زاد حجم الشبكة زادت التكاليف كثيرًا. تحتاج شبكات الحاسب إلى مراقبة على مدار الساعة لتجنب تعطل أجزائها أو فشل عمليات توصيل الطاقة إليها أو تبريد مراكز البيانات، أو اختراقها داخليًا من العاملين فيها أو خارجيًا من مخربين أو مخترقين عن بعد. سهولة انتقال الفيروسات والبرامج الضارة لكل الأجهزة المتصلة بالشبكة إن أصيب أحدها. المخاطر الأمنية التي قد تحصل نتيجة هجمات قد تأتي داخليًا من أحد الأجهزة المتصلة بالشبكة أو خارجيًا عبر اختراق الشبكة والأجهزة المتصلة بها. مكونات شبكات الحاسب الرئيسية صحيح أننا ذكرنا أن الشبكات الحاسوبية عبارة عن حواسيب متصلة ببعضها، لكن الأمر فيه تفصيل أكثر من هذا، فليست كل تلك الحواسيب عامة الأغراض وتشبه الحاسوب الذي لدى المستخدم العادي، بل يكون بعضها مخصصًا لوظيفة أو أكثر داخل تلك الشبكة بحيث يخدم بقية مكونات الشبكة دون أن يُستخدم هو نفسه لأي غرض آخر، بل قد يُحظر الوصول إليه أحيانًا إلا لفئات محدودة من الأشخاص لعدة أسباب أهمها الحفاظ على أمان الشبكة، وهكذا فإن المتطلبات اللازمة لإنشاء شبكة حاسوبية قد تكون أكثر تعقيدًا من مجرد توصيل بعض الأجهزة ببعضها. الخوادم Servers: أساس شبكات الحاسب لعل أجهزة الخوادم servers هي القلب النابض لشبكات الحاسوب، وهي حواسيب توضع فيها الموارد التي يراد الوصول إليها عن بعد من بقية مكونات الشبكة، وهي حواسيب أقوى من الحواسيب العادية بعشرات المرات من حيث قوة المعالجة وعدد المعالجات ومساحات التخزين والذواكر العشوائية، وتوجد في العادة في غرف مخصصة آمنة تسمى مراكز بيانات data centers. فحين تدخل إلى موقع تتصفحه مثلًا (والموقع هو جزء من شبكة الإنترنت العالمية) وليكن يوتيوب، فإنك تكتب عنوان الموقع في المتصفح، فيذهب بك إلى يوتيوب لتتصفح مقطعًا تريد مشاهدته، فهذا المقطع مخزن على خوادم شركة يوتيوب، وكذلك موقع يوتيوب نفسه مخزّن على خوادم سريعة بالغة القوة لتتحمل آلاف المقاطع التي تُرفع إليه وملايين المستخدمين الذين يتصفحونه في نفس الوقت. وتوجد أنواع عديدة من الخوادم يختص كل منها بمهمة أو عدة مهام، وأشهر تلك الأنواع ما يلي: خوادم أسماء النطاقات Domain Name Servers خوادم التطبيقات Application Servers خوادم الويب Web Servers خوادم الملفات File Servers خوادم البريد Mail Servers خوادم أسماء النطاقات Domain Name Servers وهي الخوادم التي تحتوي على عناوين المواقع التي تتصفحها، فإذا استخدمنا مثال يوتيوب السابق، فإنك تكتب Youtube.com مثلًا ثم تضغط زر الإدخال Enter ليرسل المتصفح الطلب إلى الشبكة، فيمر على خادم DNS الذي يمثل دفتر جهات الاتصال للشبكة وهي هنا شبكة الإنترنت، فيرسل بدوره الطلب إلى العنوان المقابل لهذا النطاق أو الموقع -youtube.com-، ويكون في الغالب مجموعة من الأرقام مثل 192.0.2.44. خوادم التطبيقات Application Servers تُحفظ بعض التطبيقات البرمجية على خوادم بعيدة ليتصل بها المستخدمون من حواسيبهم أينما كانوا، وتسمى الخوادم التي تُحفظ عليها باسم خوادم التطبيقات Application Servers، وتُستخدم مثل تلك التطبيقات في الغالب داخل الشركات التي تريد للموظفين أن يستفيدوا من تلك التطبيقات المركزية دون الحاجة إلى تثبيت التطبيق على حاسوب كل موظف، وهذا مفيد في تجميع بيانات العمل للموظفين في فريق واحد مثلًا ومشاركتها والتعديل عليها مباشرة دون الانتظار لرفع تلك البيانات من حاسوب كل موظف. كذلك تُستخدم في حالة الشركات التي تقدم خدمات بعيدة لمستخدميها بحيث يتصل المستخدم بالتطبيق الموجود بخوادم الشركة من أي جهاز متصل بالإنترنت دون أن يكون التطبيق مثبتًا على حاسوبه الشخصي، ومثل تلك التطبيقات تسمى تطبيقات ويب web apps لأنها تعمل في بيئة الويب في الغالب ويصل المستخدم إليها عن طريق المتصفح. خوادم الويب Web Servers خوادم الويب هي أشهر أنواع الخوادم التي تُستخدم في الوصول إلى الإنترنت، وهي المسؤولة عن نقل البيانات المخزنة في مواقع الإنترنت إلى حاسوبك أو جهازك الذي تتصفح منه، عن طريق بروتوكولات نقل بيانات مثل HTTP. خوادم الملفات File Servers تُستخدم خوادم الملفات في تخزين البيانات والملفات والبرامج داخل المؤسسات مثلًا للسماح بنقل تلك الملفات ومشاركتها بسرعة وأمان بين العاملين في تلك المؤسسة. خوادم البريد Mail Servers يخزن خادم البريد الرسائل البريدية الخاصة بالمستخدمين الذين يستخدمون خدمات بريدية مثل Gmail مثلًا، كي يتمكنوا من الوصول إليها دون الحاجة إلى استخدام برمجيات خاصة على أجهزتهم، حيث تكون تلك البرمجيات في خوادم البريد نفسها. توجد أنواع أخرى من الخوادم غير التي ذكرناها أعلاه، لكن هذه هي الأشهر والتي قد يتعامل المستخدم معها بشكل أو بآخر أثناء حياته اليومية داخل العمل وخارجه. المبدِّل Switches المبدِّل switch هو جهاز يربط أجزاء الشبكة ببعضها بواسطة أسلاك إيثرنت Ethernet أو فايبر في الغالب، فتتصل به الحواسيب الموجودة داخل مبنى مثلًا بالشبكة الموجودة داخل ذلك المبنى، ويكون هو المسؤول عن تنظيم التواصل بين تلك الحواسيب، ولمزيد من التفاصيل حول المبدل ووصله بالشبكة، يمكنك الرجوع إلى مقال شبكة الإيثرنت المبدلة Switched Ethernet. الموجِّه Router لعل هذا الجهاز الصغير هو أكثر مكونات الشبكات التي يتعامل معها المستخدم وإن كان تعاملًا غير مباشر، يليه جهاز نقطة الاتصال Access Point. يُستخدم الموجِّه أو الراوتر في الاتصال بشبكات متعددة، كما يُستخدم لمشاركة اتصال إنترنت واحد مع عدة حواسيب وأجهزة أخرى لتقليل تكلفة اتصال كل منها على حدة بالشبكة، سواء عن طريق أسلاك أو هوائيًا، ولا يكاد يخلو منزل في يومنا هذا من وجود راوتر فيه للاتصال بشبكة الإنترنت عبر مزود خدمة الإنترنت. نقطة الاتصال Access Point تُستخدم نقاط الاتصال، وهي أجهزة شبيهة بأجهزة الراوتر- لتوصيل الحواسيب والهواتف والأجهزة الأخرى بالشبكة اتصالًا لاسلكيًا، عن طريق الاتصال سلكيًا بالراوتر ثم بث إشارة الشبكة لاسلكيًا عن طريق هوائي صغير متصل بها. يمكن لتلك الأجهزة وكذلك أجهزة الراوتر أن تهيأ لتُستخدم كمكررات لإشارات الشبكات repeaters، بحيث تلتقط إشارة الشبكة لاسلكيًا وتنقيها من التشويش ثم تعيد توليدها وبثها مرة أخرى بقوة أكبر، وذلك من أجل توسيع نطاق البث للشبكة. العملاء/الأجهزة العميلة Clients الأجهزة العميلة أو الوكيلة في بيئة الشبكات هي الحواسيب والأجهزة الأخرى التي تتصل بالشبكة ومواردها المختلفة من خوادم وغيرها، وتلك الأجهزة العميلة تمثل مستخدمي الشبكات، حيث تستطيع إرسال واستقبال الطلبات من الخوادم. مكونات أخرى لشبكات الحاسب إضافة إلى ما سبق، توجد مكونات وأجهزة أخرى تمثل أجزاء لا غنى عنها للشبكة، وقد لا تكون بالضرورة أجهزة مادية، لكن المستخدم العادي قد لا يحتك بها مباشرة أو ليس له وصول إليها، وبعض تلك المكونات ما يلي: بروتوكولات شبكات الحاسب البروتوكول Protocol هو مجموعة من القواعد التي تحكم التواصل بين جهتين في الشبكة، وتكون بعض تلك البروتوكولات قياسية مثل بروتوكولات IP و TCP و FTP وغيرها. عنوان الوصول للجهاز Mac Address يمثل عنوان الماك -عنوان التحكم في الوصول إلى الوسائط Media Access Control Address- معرِّفًا وعنوانًا فريدًا لكل جهاز يتصل بالشبكة. المنفذ Port المنافذ هي قنوات منطقية يرسل المستخدمون البيانات من خلالها إلى التطبيقات أو يستقبلون بيانات منها، ويُعرَّف كل تطبيق من تلك التطبيقات باستخدام رقم المنفذ الذي يعمل من خلاله. وسائل نقل البيانات في شبكة الحاسب إذا كانت بيانات التطبيقات والمواقع والشركات تُخزَّن على خوادم وحواسيب بعيدة، وكان المستخدمون يصلون إلى تلك الخوادم من خلال حواسيبهم وهواتفهم وغيرها من الأجهزة، فكيف تُنقل تلك البيانات؟ تُرسل البيانات بطريقتين أساسيتين، إما نقلًا سلكيًا أو غير سلكي، والنقل السلكي يكون دومًا أسرع وأفضل، لكنه يحتاج إلى بنى تحتية أكثر كلفة، ويتم النقل فيه عبر كابلات من الألياف الزجاجية Fiber glass، خاصة في حالة الكابلات العابرة للمحيطات التي تربط بين القارات المختلفة، وكذلك باستخدام كابلات نحاسية مؤمنة ضد التشويش على الإشارات، تكون في صورة كابلات الإيثرنت التي نعرفها ذات الثمانية أطراف، أو الكابلات المحورية Coaxial، أو أسلاك الهاتف العادية كما كان يحدث قديمًا في اتصال Dialup. أما الاتصالات اللاسلكية فتكون باستخدام هوائيات Antennas لبث الاتصال بالشبكة المراد الاتصال بها، وتختلف المسافة التي يمكن الاتصال بالشبكة من خلالها وكذلك عدد المستخدمين الذين يمكنهم الاتصال بتلك الشبكة على نوع الهوائي المستخدم وسعة الشبكة نفسها. الجدار الناري Firewall الجدار الناري قد يكون جهازًا ماديًا أو برنامجيًا يُستخدم في التحكم في الشبكة وأمانها وقواعد الوصول إليها، وتوضع كحماية للحاسوب وما يتصل به من الشبكات الآمنة -مثل شبكات المنازل والشركات- من الاتصالات الخارجية غير المأمونة مثل الإنترنت، وتهيأ لحظر الطلبات من المصادر غير المعرَّفة للشبكة الآمنة، فهو مثل الباب الذي يفصل المنزل الداخلي الخاص عن المحيط الخارجي العام. زادت أهمية الجدر النارية كثيرًا بعد تطور الإنترنت ووصوله إلى يد كل مستخدم من خلال الهواتف الذكية وأجهزة إنترنت الأشياء، حيث زادت خطورة الهجمات السيبرانية التي قد تستهدف أولئك المستخدمين بحيث يمكن التلاعب بأجهزتهم وسرقة بياناتهم وإغلاق تلك الأجهزة لطلب فدية، كما يحدث كل مدة في حالة فيروسات الفدية التي تصيب أجهزة المستشفيات والمؤسسات المهمة والشركات الكبرى. أو حتى على مستوى الشبكات الموجودة في المنازل العادية حيث انتشرت أنظمة البيوت الذكية التي يُمكن التحكم فيها عن بعد، فيستطيع المخرب تنفيذ هجمة على المنزل بتغيير درجات الحرارة أو قطع الكهرباء أو الاتصالات أو التلاعب بالأجهزة المنزلية المتصلة بالشبكة. أنواع شبكات الحاسوب توجد عدة أنواع من الشبكات تُصنف وفقًا للحيز الجغرافي الذي تخدمه وعدد الحواسيب المتصلة فيها، وفيما يلي بعض أشهر أنواع هذه الشبكات: الشبكة الشخصية PAN الشبكة المحلية LAN الشبكات واسعة النطاق WAN الشبكات الإقليمية MAN 1. الشبكة الشخصية PAN الشبكات الشخصية Personal Area Network وتختصر إلى PAN هي الشبكات التي تتكون من أجهزة تتبع شخصًا واحدًا، مثل الحاسب الخاص به وهاتفه وأجهزته اللاسلكية المتصلة عبر البلوتوث، ويكون نطاقها محدودًا بالتبعية، وقد تتصل بالإنترنت لاسلكيًا. 2. الشبكة المحلية LAN الشبكات المحلية Local Area Network وتختصر إلى LAN تتكون الشبكات المحلية من مجموعة من الحواسيب والأجهزة الأخرى التي تتصل بشبكة واحدة على نطاق مبنى أو عدة مباني متجاورة تمثل مؤسسة واحدة مثل شركة أو مستشفى أو منزل أو غيره، وتكون الشبكة مقصورة على الأجهزة التي داخل تلك المباني، أي لا يمكن الوصول إليها من خارج الأجهزة المتصلة بها أو من خارج نطاق تلك الشبكة. تُستخدم تلك الشبكات في أغراض نقل الملفات واستخدام الأجهزة عن بعد مثل الطابعات والماسحات الضوئية وغيرها، ولعل أبسط صورها هو حاسوب متصل بطابعة مثلًا. لا يزيد عدد الأجهزة المتصلة في الشبكات المحلية عن 5000 جهاز. 3. الشبكات واسعة النطاق WAN الشبكات واسعة النطاق Wide Area Network وتختصر إلى WAN تمثل عدة شبكات محلية متصلة معًا، لكنها تمتد على نطاق جغرافي أكبر، كما في حالة الشركات الكبرى. تُعد شبكة الإنترنت أحد أمثلة الشبكات واسعة النطاق WAN العامة، أي التي يصل إليها كل أحد، على عكس الشبكات الواسعة التي تكون مقصورة على المؤسسات والشركات. 4. الشبكات الإقليمية MAN تنتشر الشبكات الإقليمية Metropolitan Area Network وتختصر إلى MAN على نطاق أوسع من سابقتها، حيث تمتد خلال المدن الكبيرة، وتمتد على نطاق يصل إلى خمسين كيلومترًا مثلًا، وقد تشمل شبكات LAN أو WAN، إضافة إلى شبكات أخرى متصلة عبر تقنيات الاتصال اللاسلكية الهوائية، مثل شبكات الهواتف الخليوية المتصلة عبر تقنيات الجيل الثاني والثالث. تتصل الشبكات الإقليمية في الغالب عبر كابلات ألياف زجاجية بسبب حاجتها إلى نقل البيانات بسرعات عالية. خاتمة تُبنى التقنيات الحديثة الآن من حواسيب وشركات وبنى تحتية أحيانًا وأنظمة حكومية باستخدام شبكات الحاسب كقواعد أساسية لها، فصارت جزءًا لا يتجزأ من حياتنا اليومية سواء استخدمناها استخدامًا مباشرًا أم استفدنا من أحد تطبيقاتها. ولا يسع أحدنا اﻵن أن يجهل أبسط مبادئ علوم الحاسب التي بُنيت عليها تلك الشبكات من أجل فهم طبيعة عملها والاستفادة المثلى منها سواء في بيئة العمل أو المنزل، وكذلك تجنب مخاطرها وإغلاق ثغراتها التي قد يدخل المخربون منها. اقرأ أيضًا أمثلة عن أنظمة أمن الشبكات الحاسوبية مدخل إلى شبكات الحواسيب: مصطلحات وفهم طبقات الشبكة المتطلبات اللازمة لبناء شبكة حاسوبية أنواع شبكات الحاسب

-

نحتاج الآن أكثر من أي وقت مضى إلى مطوري البرمجيات الذين يكتبون برامج تقوم بأغلب المهام التي يحتاجها كل من الشركات والأفراد على السواء، لتقليل الجهد البشري المبذول في تلك المهام من ناحية، ولتقليل نسب الخطأ والمخاطر كذلك، وهو اﻷمر الذي تتفوق فيه البرمجيات على الإنسان فيه بما أنها تعمل في بيئات لا تتأثر بالمخاطر التي يتأثر بها الإنسان، ولا تتعرض إلى السهو والنسيان الذي يعرض للإنسان أثناء تنفيذ المهام. وقد توسع مجال تطوير البرمجيات كثيرًا منذ الثمانينات ليفتح الباب على مصراعيه لوظائف ما كانت موجودة من قبل إما في تطوير البرمجيات نفسها مباشرة أو في وظائف ظهرت بعد تطور تقنيات وأدوات برمجية أو تغير سوق العمل، وصار العامل في تطوير البرمجيات بنفس أهمية اليد العاملة في المصانع إبان الثورة الصناعية قديمًا. ما هو تطوير البرمجيات؟ عملية تطوير البرمجيات software development تشمل الخطوات والمناهج المتبعة في بناء وتصميم البرمجيات وكتابتها واختبارها وتجميعها، وتنطوي هذه العمليات على تفاصيل وأقسام كثيرة بداخلها سيأتي بيانها أدناه. تُصمم البرمجيات أولًا وفقًا لمتطلبات العميل الذي يحتاج إلى حل مشكلة لديه، ويضع المبرمج إن كان يعمل مستقلًا أو فريق التطوير داخل الشركة مخططًا لحل هذه المشكلة، ومنهجية لتنفيذ ذلك الحل، ثم ينطلق في الخطوات التقنية لتنفيذ ذلك الحل باستخدام أدوات تطوير البرمجيات ولغات البرمجة وأطر العمل اللازمة. بعد ذلك، يُختبر البرنامج الناتج ليُرى إن كان يحقق المعايير التي طلبها العميل أم لا، إلى أن نصل إلى النسخة النهائية التي تدخل بيئة العمل مباشرة بعد تمام التأكد من خلوها من الزلات البرمجية والمشاكل التي قد تعطل عملها فيما بعد، خاصة إن كانت البرمجيات توضع في آلات مثل السيارات أو الماكينات في المصانع وغيرها. يشار أحيانًا إلى تطوير البرمجيات بأسماء متبادلة مثل تطوير التطبيقات أو يتعدى أحيانًا مفهوم التطبيقات إلى برمجة أنظمة تحكم لعتاد مخصص مثل أنظمة إنترنت الأشياء ويمتد حتى أنظمة التشغيل. أنواع البرمجيات وبيئات عملها البرمجيات كثيرة الأنواع ولكنها كلها في النهاية تعمل على عتاد حوسبي، ويكون هو البيئة التي تُنفذ فيها التعليمات البرمجية التي تحل المشكلة التي لدى العميل، وتتعدد تلك البيئات تعددًا لا يكاد يُحصر، لكنه يقع تحت فئات عامة يمكن حصرها وفقًا لنظام التشغيل كما يلي: الحواسيب المكتبية: وتشمل كل البرمجيات التي تعمل على الحاسوب سواء حاسوب مكتبي أو محمول الهواتف الذكية والأجهزة اللوحية: وتشمل البرمجيات التي تعمل على الأجهزة المحمولة من تطبيقات عامة وحتى تطبيقات مخصصة تدير العتاد مثل برمجيات الكاميرا وتسجيل الصوت وقياس الحرارة والضغط وغيرها. أجهزة إنترنت الأشياء: مثل برمجيات الأجهزة المنزلية التي يمكن ربطها بالإنترنت. الماكينات والآلات: والتي تكون الحواسيب فيها مدمجة وغير مرئية للمستخدم، أو يتفاعل معها من خلال أوامر محددة وقليلة. دورة علوم الحاسوب دورة تدريبية متكاملة تضعك على بوابة الاحتراف في تعلم أساسيات البرمجة وعلوم الحاسوب اشترك الآن أنواع تطوير البرمجيات يندرج تحت مظلة تطوير البرمجيات أقسام كثيرة تمثل مجالات ووظائف يمكن للمرء أن يعمل فيها، وتتنوع بتنوع مجال العمل وطبيعة المشاكل التي يجب حلها، والأدوات المتاحة للعمل. تطوير الويب Web Development مصطلح تطوير الويب فيه إيجاز قليلًا من حيث أنه يشير إلى تطوير تطبيقات الويب، وهي أي تطبيق يمكن استخدامه داخل متصفح ويب مثل جوجل كروم أو فاير فوكس، وهو يختلف عن التطبيقات المصممة للهواتف أو سطح المكتب، كما سيلي بيانه أدناه. وهذا المجال بدوره مظلة جديدة تدخل تحتها العديد من الوظائف الأخرى المتعلقة به. تطوير الواجهات الأمامية يعمل مطور الواجهات الأمامية Front End Developer في الغالب على تطوير الأجزاء التي سيراها المستخدم ويتفاعل معها من البرامج والتطبيقات، وإن كان هذا المجال يدخل في أي نوع من أنواع التطوير البرمجي التي تنتج برامج رسومية يتفاعل المستخدم معها باللمس أو المؤشر أو غيرها، إلا أنه يُستخدم في الغالب للإشارة إلى تطوير الواجهات الأمامية لتطبيقات الويب، ما لم يُذكر خلاف ذلك لتخصيصه لمجال آخر. تطوير الواجهات الخلفية يعمل مطور الواجهات الخلفية Back End Developer مثل زميله السابق في بيئة الويب في الغالب، ما لم يُذكر تخصيص يشير إلى غير ذلك، وهو يختص بتطوير التطبيقات التي تعمل على الخوادم التي تُخزن فيها تطبيقات الويب والمواقع، والتي تمثل البنى التحتية لتلك المواقع، ولا يركز على واجهات مرئية، وإنما يهتم بقواعد البيانات ومنطق التطبيق وكفاءة عمله واستهلاكه للموارد وسرعة تنفيذه، ومستوى أمانه. تطوير التطبيقات المكتبية يُقصد بها التطبيقات التي تعمل على الحواسيب المكتبية والحواسيب المحمولة Laptops، والتي تكون في الغالب على أنظمة تشغيل مثل ويندوز ولينكس وماك، وهي البرامج المعتادة للأعمال المكتبية للأفراد والشركات، مثل أطقم المكتب وبرامج البريد والتقويم ومتصفحات الويب وبرامج الحسابات وغيرها. وكذلك البرامج المتخصصة الموجهة للعاملين في تطوير البرمجيات أنفسهم، مثل بيئات التطوير المتكاملة IDEs والمحررات النصية والمصرِّفات، وبرامج التصميم المرئي للعاملين في تطوير الواجهات الأمامية والمصممين، وكذلك برامج التصميم الهندسي للمهندسين، وبرامج تحرير الصوتيات والفيديو، فمثل تلك البرمجيات تحتاج إلى الموارد القوية للحواسيب المكتبية، ولا تصلح في الغالب أن تعمل بنفس الكفاءة على الهواتف مثلًا ذات الإمكانيات المحدودة. تطوير تطبيقات الهواتف لعل هذا المجال هو أكثر ما يتعرض إليه أغلب طوائف المستخدمين على اختلاف مجالاتهم وأعمارهم بسبب الاستخدام اليومي للهواتف المحمولة الذكية في حياتنا، ويُقصد به تطوير التطبيقات والبرامج للهواتف المحمولة والأجهزة اللوحية. هذا المجال كبير واسع فكما أشرنا نظرًا لازدياد الأجهزة المحمولة حولنا والتي أصبحت تتعدى الهاتف المحمول إلى أجهزة ملبوسة وأجهزة مساعدة ذكية وغيرها وكلها تحتاج إلى برمجة وتحتاج إلى تطبيقات لتؤدي الغرض المطلوب منها، ويطول المقال إن أردنا التفصيل فيه، ويمكنك الرجوع إلى مقال برمجة تطبيقات الجوال ففيه تفصيل أكبر. تطوير التطبيقات السحابية زاد انتشار هذا المجال مؤخرًا مع ازدياد القوة الحوسبية للخوادم وإتاحة العمل المشترك بين الفرق العاملة عن بعد، أو لمن يرغب في الوصول إلى إمكانيات هائلة القوة لفترة محدودة من أجل إجراء عمليات حسابية معقدة أو إخراج تصميمات كبيرة. التطبيقات السحابية هي تطبيقات وخدمات تعمل على خوادم وحواسيب بعيدة -السحابة- تتبع الشركات المالكة لتلك البرمجيات والتطبيقات، أو تتبع شركات استضافة تحجز تلك الحواسيب لمن يرغب في استضافة تطبيقه عليها سواء كان فردًا أو شركة. ويستطيع المستخدم أو فريق العمل الوصول إلى تلك التطبيقات من أي جهاز متصل بالإنترنت، وتنفيذ المهام المطلوبة دون الحاجة إلى امتلاك المستخدم لحاسوب بنفس القوة المطلوبة لتنفيذ المهمة، فما هو إلا منصة وواجهة أو طرفية يصل منها إلى الحاسوب البعيد القوي، وتُنفذ العمليات بالكامل على الحاسوب البعيد. أدوات تطوير البرمجيات بعد أن عرفنا أشهر الأنواع الموجودة في مجالات تطوير البرمجيات، نأتي الآن إلى الأدوات التي يستخدمها أولئك المبرمجون في تنفيذ أعمالهم وتطوير برمجياتهم. حاسوب يحتاج مطور البرمجيات إلى حاسوب لتطوير البرمجيات عليه، لذا إن كنت تفكر في تعلم تطوير البرمجيات ودخول هذا المجال فلابد من اقتناء حاسوب فهو أول وأهم أداة في هذه المهنة وهو بمثابة ماكينة الخياطة للخياط. قد تتساءل عن مواصفات الحاسوب المناسب، وهذا يعتمد على مجال تطوير البرمجيات الذي تريد التخصص فيه، وعمومًا إن كانت عملية التطوير لا تحتاج إلى تعامل مع رسوميات، فمعظم الحواسيب الجديدة حاليًا تفي بالغرض، وارجع إلى سؤال مواصفات الحاسوب الخاص بالبرمجة وسؤال الحاسوب المناسب لتعلم البرمجة ففيهما تفصيل في هذا الموضوع. لغة برمجة على عكس الاعتقاد الشائع أن المبرمج حين تأتيه فكرة برمجية فإنه يجلس ليكتب شيفرات برمجية وطلاسم على شاشة سوداء، فإن الواقع هو أن البرمجة في جوهرها حل لمشكلة تواجه المبرمج أو يطلب منه عميله أو شركته أن يحلها مستخدمًا أدوات التطوير البرمجي، وأشهر تلك الأدوات لا شك هو لغات البرمجة. وعلى كثرة اللغات البرمجية الموجودة إلا أن أكثرها يبنى على منهج معين أو منطق للغة بعينها وتشترك كلها بمفاهيم وقواعد واحدة وقد شرحنا معظمها في مقال قواعد البرمجة ببساطة للمبتدئين، لذا على المتعلم الجديد تعلم الأساسيات والمفاهيم والقواعد قبل البدء مباشرة بتعلم لغة برمجة. وكما في حالة أنواع مجالات التطوير البرمجي والبرمجيات التي تختلف أنواعها باختلاف بيئة التشغيل التي ستعمل عليها، فإن لغات البرمجة كذلك تختلف وفقًا لنفس بيئات التشغيل ومتطلبات العمل والمشكلة التي تحلها، وفيما يلي موجز يقسم لغات البرمجة وفقًا للمنصة التي تعمل عليها. عدة تطوير البرمجيات Development Kit يحتاج النجار إلى عدة نجارة فيها مفك ومطرقة ومسامير وغيرها، وكذلك مطور البرمجيات، فهو يحتاج إلى عدة لتطوير البرمجيات وقد تكون هذه العدة ملموسة مثل لوحة إلكترونية ومعالجات (راسبيري باي أو أردوينو مثلًا) لبناء برمجيات لأنظمة تحكم وقد تكون عدة برمجية أيضًا وهي مجموعة برمجيات يحتاج إليها المطور مثل محرر الشيفرات البرمجية أو بيئة التطوير البرمجية وأدوات تشغيل الشيفرة واختبارها. تختلف العدة باختلاف تخصص تطوير البرمجيات الذي تحدده لذا لا تشغل بالك حاليًا بها، وستتعرف عليها بمجرد اختيار التخصص المناسب لك. خطوات تطوير البرمجيات يبدأ العمل على تطوير التطبيقات بتحليل المشكلة أولًا التي تكون لدى العميل ويحتاج إلى تطبيق برمجي لحلها، ثم تمر بعدة خطوات ومراحل إلى أن تصل إلى المنتج النهائي. تحليل المشكلة يجمع المطور أو فريق العمل البيانات اللازمة عن المشكلة إما من المعطيات المتاحة التي يمكن جمعها أو من العميل مباشرة، ثم يحللها ليصل إلى سبب المشكلة وطرق معالجتها منطقيًا، وأفضل الأساليب والخوارزميات التي يمكن استخدامها لحل تلك المشكلة، وعلى ذلك يمكن اختيار الأدوات المناسبة ومنصات التشغيل التي سيعمل عليها التطبيق البرمجي. اختيار منهجية العمل لعل هذه لا تتغير من مشروع إلى آخر أو من تطبيق إلى آخر، وإنما تظل ثابتة لنفس فريق العمل أو نفس الشركة، وذلك لأنها تتعلق بنمط عمل الفريق نفسه وليس طريقة عمل التطبيق، وأشهر منهجيات العمل ما يلي: منهج الشلال Waterfall: تُكتب البرامج وفقًا لهذا المنهج على مراحل متتالية، بحيث لا يبدأ العمل في مرحلة إلا بعد تمام التي قبلها. المنهج المرن Agile: وهذا المنهج يقسم فريق التطوير إلى مجموعات يوكل إلى كل منها جزء من العمل، ويعملون في نفس الوقت لتقليل الوقت اللازم لإتمام المشروع، ويغلب على هذا المنهج أن يتبع العاملون فيه أسلوب Scrum، الذي يضع بعض القواعد لإدارة فريق العمل لضمان إتمام المشروع على أكمل وجه في أقصر مدة ممكنة. الجدير بالذكر هنا أن أسلوب العمل المرن وكذلك أسلوب Scrum لا يقتصران على تطوير التطبيقات البرمجية فقط، وإنما يتعديانها إلى كثير من المجالات الصناعية بما أنهما أسلوبين لإدارة المشاريع أصلًا وليسا مقتصرين على تطوير برمجيات، وارجع إلى مقال المراسم الأربعة لمنهجية أجايل Agile ceremonies لمزيد من التفصيل. النموذج الأولي Prototype بعد وضع أسلوب الحل الأمثل للمشكلة وتخطيط التفاصيل والخطوات العامة لحلها، وإسناد المهام إلى أعضاء الفريق البرمجي، يبدأ العمل على تنفيذ الشيفرات البرمجية والتصاميم المرئية وغيرها من العناصر المكونة للتطبيق النهائي. ثم يلتقي الفريق -أو المستقل مع العميل- في كل صباح أو كل فترة محددة لمناقشة ما تم إنجازه، وحل المشاكل التي طرأت، وتعديل سير العمل وفق المعطيات الجديدة. مرحلة الاختبار قد يبدأ العمل على اختبار البرمجية في بيئة التشغيل التي ستعمل عليها النسخة النهائية منه إما بعد الانتهاء من كتابة الشيفرات البرمجية والتصميم، أو أثناء العمل عليها إن احتاج الاختبار إلى العتاد الحقيقي وبيئة تشغيل حقيقية -الآلة أو الجهاز الذي سيعمل عليه التطبيق-، أو إلى بيئة تشغيل وهمية مثل المحاكيات، كما في حالة محاكيات نظم التشغيل والأجهزة المختلفة. يعود التطبيق أو البرمجية إلى مراحل سابقة من مراحل العمل وفقًا للمشاكل التي قد تظهر أثناء الاختبارات، وتُكرر دورة العمل مرة أخرى إلى أن ينجح التطبيق في تجاوز جميع مراحل التطوير. وقد يتطلب الاختبار أحيانًا عرضه على المستخدمين المحتملين لاختبار قابلية الاستخدام الشخصي للتطبيق، فقد يكون مكتوبًا بأفضل التقنيات البرمجية لكن المستخدم لا يستطيع استخدامه بسهولة، فحينئذ يكون الخلل في مرحلة تصميم تجربة الاستخدام، فيعود إليها من أجل تصميم تجربة استخدام سهلة للمستخدم النهائي. الإطلاق الأولي Soft Launch قد لا تظهر بعض المشاكل في بيئات الاختبار والمحاكاة مهما طالت، وقد يتعذر الوصول إلى مستخدمين محتملين، فيلجأ المطور إلى الإطلاق المرن التجريبي للتطبيق في بيئة التشغيل، مع مراقبة الأداء عن كثب، ومتابعة سلوك المستخدمين للتطبيق وسؤالهم ومراسلتهم إن تطلب الأمر لجمع البيانات اللازمة لتطوير بقية المزايا والخدمات في التطبيق، ولتصحيح الأخطاء التي قد تظهر مع الإطلاق الأولي. الإطلاق النهائي Hard launch في هذه المرحلة يكون التطبيق قد نضج، وتختلف المدة اللازمة لنضج التطبيق ووصوله إلى مرحلة الإطلاق النهائي وفقًا للتطبيق نفسه وحجم المزايا التي فيه، وبيئة العمل التي سيعمل فيها، فبعض البيئات لا تحتمل نسب الخطأ أو تكراره، كما في حالة الآلات التي سيحمَّل عليها التطبيق ولا سبيل للوصول إليه بعدها إلا بصعوبة بالغة، مثل السيارات والأجهزة المنزلية، أو لا يمكن السماح بنسبة خطأ كبيرة غير محسوبة، كما في حالة آلات المصانع والسيارات، وهكذا. لكن قد لا يكون هذا ضروريًا أو يمثل مشكلة في حالات تطبيقات الهواتف وأسطح المكتب وتطبيقات الويب المخصصة للمهام العادية، وهي ولله الحمد أغلب الحالات التي يطلبها العملاء في السوق، وتتراوح مدة العمل على التطبيقات فيها من أسبوعين إلى بضعة أشهر في الغالب. كيف تصبح مطور برمجيات؟ بعد أن تعرضنا إلى تفصيل مجال تطوير التطبيقات ينبغي أن تعلم أن السوق متعطش للغاية إلى العاملين المهرة في هذا المجال، وربما أكثر في العالم العربي بسبب ازدياد الشركات والعملاء وتطور الخدمات التي تعتمد على التقنيات البرمجية والبنى التحتية الرقمية في الأعوام الأخيرة، إضافة إلى إمكانية العمل عملاً حرًا كمستقل على منصات العمل الحر مثل مستقل وخمسات. وتحتاج إلى بعض المهارات الشخصية أولًا لتتميز في مجال تطوير التطبيقات، ثم إلى معرفة بالتقنيات والأدوات المطلوبة للعمل نفسه. المهارات الشخصية لمطور البرمجيات سنركز هنا على المهارات التي يحتاج إليها المطور خاصة والتي تفيده مباشرة في مسيرته المهنية كمطور، وليس المهارات العامة لأي عامل مستقل أو موظف. الطلب المستمر للعلم إن كان ثمة شيء ثابت في مجال تطوير البرمجيات لا يتغير، فهو أنه مجال دائم التطور والتجدد، فتخرج تقنيات جديدة كل يوم، وأساليب أفضل لتطوير البرمجيات، وربما أدوات جديدة أيضًا، وعلى المطور أن يكون مطلعًا على أحدث تلك الأدوات والوسائل لئلا يجد نفسه ابتعد عن المطالب التي يحتاج إليها العملاء أو يجد حصيلة المهارات التي لديه قد صارت لا قيمة لها بعد بضع سنين. وليهتم بدراسة علوم الحاسوب اﻷساسية التي تُبنى عليها التقنيات والأدوات الجديدة، ليسهل عليه استيعاب تلك التقنيات في بضعة أيام ثم بدء العمل بها مباشرة، فكم رأيت من مبرمج درس القواعد والأساسات الخاصة بعلم الحاسوب، فلما احتاج إلى تطوير تطبيق للهواتف مثلًا عكف على تعلم لغة البرمجة Swift فدرس أساسياتها ثم عمل مباشرة على التطبيق بعد أسبوع من دراستها، لأنه يعلم منطقها والأساسات التي بنيت عليها كما بينا من قبل في هذا المقال. وكذلك قد يتعرض المطور لمشروع يحتاج إلى تعلم تقنية جديدة عليه أو خارجة عن مجاله بالكلية، كأن يتعلم تقنيات تهيئة المحتوى مثلًا وهو يعمل مطورًا في الواجهات الأمامية أو الخلفية لتطبيقات الويب، وذلك لتصميم الموقع أو التطبيق وفق أحدث إرشادات محركات البحث وقواعدها التي تصنف المواقع وفقًا لها. التفكير المنطقي ذكرنا من قبل أن البرمجة في جوهرها هي حل للمشاكل، وما لغات البرمجة إلا أدوات تخرج تلك الحلول إلى النور، فإذا كنا نحتاج إلى معالجة معطيات تدخل إلينا بسرعة عالية، وبكميات كبيرة، واختيار المعطيات التي تحمل أسماء معينة أو خصائص س وص، فكيف نحل هذه المشكلة؟ الأمر الجميل في البرمجة أن أغلب المشاكل التي ستواجه المطور قد واجهت غيره من قبل، ووُضعت لها الحلول وصُنفت فيها الكتب والتوثيقات، لهذا كانت مهارة حب العلم لازمة للمطور، فسيجد أغلب وقته يقرأ مبحرًا في التوثيقات البرمجية ومناهج حل المشاكل المنطقية للبرمجيات. فمثلًا، ينبغي أن يكون مطلعًا على أنماط التصميم البرمجية التي تحل أغلب المشاكل في البرمجيات بمناهج تمثل قواعد يمكن تطبيقها على نفس نوعية المشاكل بغض النظر عن بيئة تطبيقها، وعلى أفضل الخوارزميات المستخدمة في تصنيف المعطيات واتخاذ القرار بشأنها، وهكذا. وقد فصلنا كثيرًا حول هذه النقطة في مقال حل المشكلات وأهميتها في احتراف البرمجة فارجع إليه لمزيد من الفائدة. المهارات التقنية ذكرنا أن المطور عليه أن يكون ملمًا بأساسيات علوم الحاسوب، ثم ينتقل بعدها إلى الأدوات التي سيستخدمها في بيئة عمله التي يختارها سواء كانت تطويرًا لتطبيقات الويب أو الهواتف أو تطبيقات أسطح المكتب أو غيرها، ليتعلم اللغات البرمجية وأطر العمل التي يحتاج إليها. يمكن كسب المهارات التقنية وتعلمها من عدة مصادر منها الدراسة الجامعية والدورات التعليمية، وعادة تكون الدراسة الجامعية طويلة أربع سنوات على الأقل ومليئة بالمواد النظرية البعيدة عن سوق العمل، أما الدورات التعليمية المتخصصة فقد أصبحت الأسلوب الشائع لدخول مجال هندسة وتطوير البرمجيات لأنها تعطي المتعلم ما ينفعه لبناء البرمجيات ودخول سوق العمل وأجمل ما في الأمر أن الشهادات التي تُعطى فيها معترفة وتغني عن الشهادة الجامعية. وقدمت أكاديمية حسوب الكثير من تلك الدورات التعليمية المتخصصة الاحترافية لتعلم تطوير البرمجيات ودخول سوق العمل مباشرةً، مثل دورة علوم الحاسوب لتعليم أساسيات ومفاهيم مجال علوم الحاسوب بالكامل ودورة تطوير التطبيقات باستخدام لغة Python لتعلم تطوير تطبيقات للويب أو لسطح المكتب أو دورة تطوير التطبيقات باستخدام لغة JavaScript وغيرها وارجع إلى صفحة الدورات التعليمية للاطلاع على كافة الدورات الموجودة. سوق العمل كمطور برمجيات بعد أن يتعلم المطور التقنيات التي يحتاج إليها والمهارات اللازمة لشق طريقه في سوق العمل، يستطيع أن ينطلق مباشرة إلى السوق إما في صورة عمل حر من خلال تقديمه لخدمات تقنية وبرمجية على منصة خمسات، أو تقديمه لعروض على المشاريع التقنية في منصة مستقل، ومزية العمل الحر هنا أنه يوفر للمطور فرصة لإنشاء معرض أعمال متميز من سوابق الأعمال، وكذلك الاحتكاك المباشر بالعملاء لاكتساب الخبرات والمهارات اللازمة للتفاوض وإدارة المشاريع، وهي المهارة التي يستطيع تعلمها من دورة إدارة تطوير المنتجات أيضًا ليتعرف على كيفية دراسة السوق وتحليل المنافسين ومتطلبات العملاء، ومراحل الإدارة المختلفة للمشاريع التقنية. أو إذا أراد، يمكنه التقديم على الوظائف البعيدة التقنية لمطوري التطبيقات عبر منصة بعيد، لتكون عملًا نظاميًا بدوام جزئي أو كلي، على عكس العمل الحر كما في منصتي مستقل وخمسات. خاتمة رأينا في هذا المقال مرورًا سريعًا على مجال تطوير التطبيقات البرمجية، وحاجة السوق إليه، وأنواع تطوير التطبيقات ومنصاتها، والمهارات التي يحتاج إليه المطور في عمله. وربما لا توجد عبارات تصف مدى حاجة السوق العالمي عمومًا والعربي خاصة إلى مطوري التطبيقات المهرة هذه الأيام، والأفضلية التي تكون لهؤلاء في السوق إذ لا تحدّهم حدود جغرافية، ولا أزمات محلية، بل تُفتح لهم فرص العمل بأجور تنافسية عالية موازنة ببقية الوظائف، مع عملاء من مختلف الدول. اقرأ أيضًا تعلم البرمجة تعرف على تخصص هندسة البرمجيات دليلك الشامل إلى برمجة التطبيقات مقال دليلك الشامل إلى تعلم البرمجة دليل المبتدئين لمنهجية أجايل Agile

-

سنتحدث عن تصميم موقع إلكتروني بشكل عام في هذا المقال، ولكن يجب أن نوضح أن مجال بناء المواقع الإلكترونية يتفرع إلى فرعين أساسيين هما تصميم المواقع وتطويرها، فتصميم المواقع يختص بترتيب العناصر المرئية واختيارها وتخطيط سلوك المستخدم وتجربته من حيث طريقة تفاعله مع الموقع وكيفية استقباله لرسالته التي أنشئ من أجلها، أما تطوير المواقع فيختص بتحويل تلك التصاميم المرئية إلى أكواد وشيفرات برمجية يخرج منها منتجات جاهزة للإطلاق. ورغم تشعبات هذا المجال التي تتزايد كل حين إلا أن أغلب حديث العملاء عند الرغبة في تصميم مواقع لهم سيدور حول التصميم المرئي للعناصر والنماذج وترتيبها على الشاشة، وكيفية ظهور الموقع على الشاشات المختلفة سواء كانت حواسيب أو هواتف أو غيرها، وطريقة تفاعل المستخدم مع عناصر الموقع. خطوات تصميم موقع إلكتروني وبنائه نلاحظ أننا ذكرنا نوعين من أنواع تصميم المواقع في الفقرة السابقة، وهما التصميم المرئي وتصميم تجربة الاستخدام، وهما يشبهان الهندسة المعمارية للمباني حيث يرى المستخدم آثارهما مباشرة عند تفاعله مع الموقع من حيث تنسيق الواجهة وترتيب العناصر وتناسق الألوان والتفاعلات الموجودة فيها. كذلك فإن هذين النوعين من التصميم هما أول مرحلتين من مراحل تصميم مواقع الإنترنت أو التطبيقات الموجهة للهواتف أو غيرها من الأجهزة، ثم يأتي بعدهما تطوير الواجهات سواء الأمامية أو الخلفية. 1. تصميم تجربة الاستخدام يختص مصمم تجربة الاستخدام User Experience (UX) بدراسة الفئات المستهدفة من الموقع، وحالاتهم الصحية والنفسية وأعمارهم وجنسياتهم، وذلك من خلال بحوث عميقة لطبيعة نشاط العميل والموقع والأهداف التي يجب أن يحققها الموقع أو التطبيق المراد إنشاؤه، من أجل توجيه انتباه المستخدم إلى العناصر التي يريد له صاحب الموقع أن يهتم بها أو يراها، إضافة إلى تخطيط تجربة استخدامه عمومًا داخل الموقع. وتظهر أهمية هذا المجال عند تصميم مواقع طبية مثلَا لا تراعي فئات المستخدمين التي لديها مشاكل في النظر أو القراءة أو السمع، فلا يراعي تهيئة الموقع لتلك الفئات من المستخدمين، فهل تتخيل موقعًا لمستشفى للأطراف الصناعية فيه الكثير من الحقول التي على المستخدم ملؤها في استمارة حجز موعد في مستشفى؟ ويضع مصمم تجربة الاستخدام الخريطة التأسيسية للموقع، وكيف يجب أن يكون التصميم المرئي للواجهة، وترتيب كل قسم رئيسي وفرعي فيه، وعدد النقرات التي ينقر عليها المستخدم للوصول إلى العناصر الهامة في الموقع، والألوان التي يجب استخدامها، وأحجام الأزرار والعناصر، وهكذا. 2. تصميم واجهة المستخدم يأتي مصمم واجهة المستخدم User Interface (UI) ليعمل على هذه النسخة التي أخرجها مصمم تجربة الاستخدام مسترشدًا بها، فيصمم الواجهة النهائية التي يراها المستخدم من قوائم وأزرار وألوان وغيرها وفق مبادئ تصميمية تحقق أهداف تجربة الاستخدام. قد يتخصص مصمم الواجهات المرئية في تصميم العناصر المرئية فقط إذا كان يعمل في شركة كبيرة وفي فريق تصميم كبير، لكن الغالب أنه يتجاوز هذه المرحلة إلى تصميم مواقع الإنترنت بحيث تكون تفاعلية، تستطيع بقية الفرق أن يتفاعلوا معها ليعرفوا الأثر المطلوب تنفيذه عند النقر على أحد الأزرار، أو كي يستطيع العميل أن يرى نسخة شبه حية من الموقع قبل البدء في تطويره وبنائه. 3. تطوير واجهة المستخدم بعد تمام مرحلة تصميم المواقع أو التطبيقات بحيث يكون لدينا نسخة مرئية جاهزة منها، ينتقل العمل إلى مطور الواجهات الأمامية Front End Development الذي يعمل على برمجة هذه الواجهات لتتحول من مجرد تصميمات إلى نسخة حية من الموقع يستطيع العميل أن يتفاعل معها بنفس كيفية تفاعل المستخدم النهائي معها. ويستخدم لغات وصفية مثل HTML وبرمجية مثل جافاسكربت لإتمام عمله، إضافة إلى أطر عمل Frameworks لئلا يعيد اختراع العجلة من الصفر في المهام المكررة. ومطور الواجهات الأمامية هو المسؤول عن إنشاء التأثيرات المرئية للأزرار والقوائم والانتقالات في الصفحة الواحدة وبين الصفحات. 4. تطوير الواجهة الخلفية ينشئ مطور الواجهة الخلفية قواعد البيانات التي تلتقط بيانات المستخدم من نماذج التسجيل وبيانات وصور وغيرها لتخزينها وتصنيفها ثم جلبها للمستخدم عند الحاجة، وكذلك الخوادم التي تكون عليها المواقع نفسها وقواعد بياناتها. وتختلف أهداف المطورين عن المصممين في أنهم يولون أهمية كبيرة لسرعة تحميل الموقع والعناصر التي فيه، وكذلك كفاءة التشغيل للخوادم لئلا تكون عرضة للاختراق أو التعطل، على عكس المصممين الذين يهتمون بتفاعلات المستخدم مع الواجهة اﻷمامية، وسهولة فهمه للمطلوب من الموقع أو التطبيق، وسرعة وصوله للمعلومات التي يحتاج إليها بأقل عدد من النقرات والإجراءات. الأدوات المستخدمة في تصميم موقع يشترك مصمم تجربة الاستخدام ومصمم الواجهات المرئية في بعض البرامج التي يستخدمونها في تصميم المواقع، لكن توجد بعض البرامج والأدوات التي ينفرد بها كل منهما، وفيما يلي أشهر تلك البرامج. Adobe XD يُستخدم برنامج Adobe XD من حزمة أدوبي لإنشاء نماذج أولية للمواقع والتطبيقات إما ثابتة أو تفاعلية، إضافة إلى مزية التعاون بين المصممين على نفس التصميم. Figma يسمح برنامج Figma ببناء نماذج أولية أيضًا للمواقع والتطبيقات واختبار قابلية استخدامها -وهو أمر ضروري لمصممي تجربة الاستخدام-، وهو أيضًا بيئة تفاعلية يستطيع فيها المصممون التعاون في العمل على نفس المشروع في نفس الوقت -مثل العمل المشترك على تطبيقات جوجل السحابية-، مما يعني أنه ليس تطبيقًا مستقلًا وإنما يعمل داخل المتصفح. FlowMapp - Octopus هذان التطبيقان يعملان في المتصفح أيضًا، ويُستخدمان في إنشاء خريطة تدفق Flow map لسلوك المستخدمين في التطبيقات، وكذلك مخططات التطبيقات وخرائط المواقع، كي تكون واضحة لبقية فرق العمل من مصممي الواجهات المرئية والمطورين، مما يعني أن هاتين اﻷداتين لمصممي تجربة الاستخدام خاصة. Balsamiq تُستخدم هذه الأداة لإنشاء إطارات سلكية Wireframes للموقع أو التطبيق، وهي كذلك لمصممي تجربة الاستخدام، حيث يستخدمونها لإنشاء تصميمات بسيطة لعناصر وتقسيمات الموقع أو التطبيق دون تشتيت بقية فرق العمل بتفاصيل العناصر من نصوص وأيقونات وألوان وغيرها. Adobe Ai أبقينا هذا البرنامج إلى نهاية القائمة ربما لإمكانياته الكبيرة، حيث يمكن تنفيذ أغلب مهام البرامج والأدوات السابقة فيه، وهو أقدم هذه الأدوات في سوق التصميم وأشملها، وكذلك أشهرها بين مصممي تجربة الاستخدام والواجهات المرئية على حد سواء. اللغات المستخدمة في تطوير المواقع نأتي إلى اللغات التي يستخدمها المطورون لتحويل التصميمات المرئية إلى تطبيقات حية جاهزة للإطلاق في السوق، وسنبدأ بمطوري الواجهات الأمامية أولًا ثم ننتقل إلى الواجهة الخلفية. HTML لا تُعد لغة HTML لغة برمجة وإنما هي لغة توصيفية تُستخدم لإنشاء هيكل واضح لصفحات الويب، فهي التي تحدد أن هذا النص عنوان وذاك نص عادي، وهذه قائمة غير مرتبة، وبالمثل تحدد بقية العناصر من روابط تشعبية وصور وأقسام في الصفحة وغيرها. لعل HTML هي أبسط اللغات في تعلمها إذ قد لا تستغرق بضعة أيام لفهم أساسياتها ومن ثم البناء بها أو الانتقال إلى بقية اللغات. CSS لغة CSS هي لغة تنسيق تضفي بعض مظاهر الحياة على صفحات الويب مع توحيد مظهر تلك الصفحات في نفس الوقت، وكذلك تُستخدم لإنشاء تصميمات متجاوبة responsive للمستخدمين لتناسب الأجهزة التي يتصفحون منها سواء كانت هواتف محمولة أو حواسيب لوحية أو حتى أجهزة سطح المكتب. تكمن فائدتها الأساسية في أن شيفرتها توضع في ملف منفصل عن HTML، ثم تُكتب فيها القوانين العامة لتصميم الموقع، مثل تنسيق العناوين الرئيسية وألوانها وحجم خطوطها، حتى إذا أردنا تغيير ذلك التنسيق لجميع العناوين غيرناه مرة واحدة في ملف CSS، بدلًا من تغييره في كل صفحة على حدة، وهكذا في بقية عناصر الصفحات من تنسيق الأزرار والألوان ومحاذاة النصوص مثلًا. جافاسكربت Javascript تأتي لغة جافاسكربت لتكمل أغلب الجوانب التي تبقى في عملية تطوير الويب سواء للواجهة الأمامية أو الخلفية، سواء باللغة نفسها أو بأطر العمل frameworks التي بُنيت عليها، فهي لغة برمجة أصيلة -ليست وصفية مثل HTML- تُستخدم لإنشاء تفاعلات من الموقع مع إجراءات المستخدم، إما باستخدام جافاسكربت نفسها أو أحد أطر العمل المشهورة التي بُنيت عليها، مثل أنجولر Angular و jQuery و Vue.js. وتُستخدم بعض أطر العمل تلك لبناء خدمات وتطبيقات تعمل في الواجهة الخلفية أيضًا للمواقع، مثل أنجولر Angular و Vue.js، إضافة إلى أطر عمل مثل Next.js. لغات أخرى يمكن استخدام العديد من لغات البرمجة وأطر العمل لتصميم مواقع الإنترنت وتطويرها، فمثلًا يُستخدم إطار العمل جانغو Django المكتوب بلغة بايثون لكتابة تطبيقات للويب، وكذلك إطار العمل Ruby-on-rails المكتوب بلغة روبي Ruby، وهكذا، فلم يعد الأمر مقصورًا على لغة جافاسكربت وحدها لإتمام عملية بناء الموقع. ويتوقف قرار اللغة المستخدمة في بناء الموقع وكذلك إطار العمل على طبيعة المشروع المطلوب والعميل والبيئة التي سيعمل فيها والتطورات المستقبلية له، لكن تظل جافاسكربت هي اللغة اﻷشهر المستخدمة في تطوير واجهات الويب أو الواجهات الأمامية لمواقع الإنترنت. الأدوات المستخدمة في تطوير الواجهات الأمامية يحتاج مطورو المواقع الإلكترونية إلى بيئات أو أدوات يستخدمونها لكتابة شيفراتهم البرمجية، وبيئات أخرى لاختبارها، وفيما يلي أمثلة لأهم هذه الأدوات. المحررات النصية Text Editors وهي برامج كتابة نصوص بسيطة مثل Notepad، لكنها تكون موجهة للمبرمجين والمطورين، فتتميز بتمييز النصوص بصريًا وفقًا لنوعها ليسهل قراءتها، وكذلك الإكمال التلقائي للنصوص، وغيرها من المزايا المخصصة لتطوير المواقع والتطبيقات، وأشهر هذه المحررات ما يلي: Vim Emacs Notepad++ Sublime Text بيئات التطوير المتكاملة IDEs تختلف بيئة التطوير عن المحرر النصي العادي في أنها أشمل وأكثر تكاملًا، فإضافة إلى المحرر النصي فإنها تحتوي على مصرِّف compiler و منقِّح debugger وأداة لبناء واجهات المستخدم المرئية، كما تدعم عدة لغات أحيانًا مثل بايثون و PHP وروبي Ruby و جافاسكربت وغيرها. فيما يلي أهم بيئات التطوير المستخدمة في تطوير المواقع: Visual Studio Code IntelliJ IDEA Aptana Studio 3 Eclipse NetBeans Webstorm خاتمة مواقع الإنترنت هي المقرات الافتراضية للشركات والمؤسسات، وهي عنصر لابد منه في العلامة التجارية لأي كيان له نشاط على الويب أو على الأرض، سواء كان ذلك شركة أو مؤسسة أو حتى فردًا مستقلًا. وترغب هذه الكيانات بإنشاء مواقع لها لبيع منتجاتها أو الترويج لأنشطتها والتعريف بها، أو توجيه جمهورها إلى استخدام تطبيقات مخصصة للهواتف، أو حتى لمجرد حجز خدماتها والتواصل من خلالها، إضافة إلى أن وجود موقع إنترنت يرفع كثيرًا من سمعتها لدى محركات البحث، مما يعني تصدرًا لنتائج البحث وشهرة أكثر. وقد ذكرنا في بداية المقال أن العملاء يولون أهمية خاصة لتصميم الموقع الذي يريدون له أن يعكس هويتهم التي تمثلهم، وتحمل روح المؤسسة أو الشركة من حيث جدية التصميم أو حداثته أو غير ذلك، وكذلك مناسبته للفئات المستهدفة منه. وعلى ذلك ينبغي أن يطلع المصمم -إلى جانب إلمامه بالجوانب الفنية الخاصة بعمله- على أصول إدارة المنتجات الرقمية، خاصة إن كان يوظف مطورين آخرين للعمل معه أو كان يدير فريق تصميم، وكذلك على أسس التعامل مع العملاء ليفهم احتياجاتهم ويوصل لهم رأيه المهني بالطريقة المثلى. إقرأ أيضا تعلم أساسيات البرمجة تعلم البرمجة كيف تتعلم البرمجة: نصائح وأدوات لرحلتك في عالم البرمجة برمجة مواقع الويب: دليلك المختصر مبادئ تصميم واجهة المستخدم UI الجيدة قواعد تصميم واجهة المستخدم

-

تمثل المتاجر الإلكترونية واجهات بيع رقمية للشركة أو فروع جديدة لها، وتتفوق على مثيلاتها التي تكون على الأرض في أن تكلفة إنشائها لا تكاد تُذكر مقارنةً بتكاليف تجهيز فرع حقيقي، وتكون أغلب عمليات البيع فيها آلية لا تحتاج إلى نفس العمالة المطلوبة للمتاجر الحقيقية. لذلك بات من الضروري العمل على تصميم متجر إلكتروني لمواكبة هذا التطور والاستفادة منه. ويمثل متجرك الإلكتروني المتاح في دولة ما للتصفح والشراء وتوصيل المنتجات فرعًا لك في تلك الدولة، وتلك مزية عظيمة لمن يرغب في زيادة معدلات البيع والربح والتوسع لأسواق جديدة، وعلى ذلك ينبغي الاهتمام بتصميم المتاجر الإلكترونية وتنسيق تجربة الاستخدام فيها لتكون سلسة ومريحة لمن يتصفحها بغض النظر عن المنصة التي يدخل منها، سواء في طريقة تصميم المنتجات وترتيبها، أو وسائل الدفع المتاحة، أو تصميم المتجر البصري من حيث الألوان المستخدمة وإمكانية التصفح من الهاتف. وأن تكون عملية إدارة المتجر نفسها سهلة ليس فيها تعقيد تقني بحيث يعيق المعاملات اليومية، وذلك باستخدام أنظمة التجارة الإلكترونية المشهورة مثل ووكومرس Woocommerce وشوبيفاي Shopify على سبيل المثال لا الحصر، وأنظمة إدارة الموارد للشركات Enterprise resource planning (ERP) مثل أودو Odoo. مراحل تصميم المتجر الإلكتروني قبل البدء في بناء المتجر الإلكتروني نفسه ينبغي أن ننظر أولًا في عدة عوامل للاعتبار بها أثناء التصميم، وهي توجه قرارات التصميم والبناء التقنية لاحقًا مثل اللغات البرمجية وأطر العمل التي يجب استخدامها، ووسائل الدفع الممكنة وفقًا للمستخدمين والدولة التي يتصفحون منها، وطبيعة المنتجات المعروضة على المتجر نفسه. دراسة السوق المستهدف للمتجر الإلكتروني يجب معرفة النموذج التجاري الخاص بالشركة لتحديد تجربة الاستخدام المناسبة ونموذج الربح الخاص بالمتجر إن كان ربحًا مباشرًا أم وساطة فقط بين طرفين، ويغلب على المتاجر الإلكترونية أن تكون أحد الأنواع التالية: متاجر تبيع من الشركات للشركات Business to Business (B2B). متاجر تبيع من الشركات للأفراد Business to Consumers (B2C). لكن توجد أنواع أخرى أقل شهرة، مثل المتاجر التي يبيع فيها الأفراد للأفراد C2C، ويكون الموقع مجرد وسيط يضمن المعاملة فقط، أو متاجر تبيع من الأفراد إلى الشركات C2B. تحديد فئات المستخدمين ثم ننظر بعدها في فئات الجمهور المستهدف من المتجر أولًا قبل بنائه لتحديد وسائل الدفع المناسبة لهم، وتجربة الاستخدام المناسبة إن كانوا يتصفحون من هواتف ذكية أم حواسيب مكتبية. وتؤثر تلك العوامل في كيفية تصميم تجربة الاستخدام للمتجر ككل، وينبغي هنا إدارج سلوك الشركة صاحبة المتجر في الحسبان إن كان لها متاجر حقيقية على الأرض، إذ يغلب أن يكون المتجر الإلكتروني انعكاسًا للهوية البصرية على الأرض. كذلك فإن معرفة الخبرة التقنية المتاحة لمن سيدير المتجر الإلكتروني توجه قرار اختيار نظام المتجر الإلكتروني، سواء كان شوبيفاي Shopify أو ووكومرس Woocommerce أو ماجنتو Magento أو غيرها من أنظمة إدارة المتاجر الإلكترونية، ونظام إدارة المحتوى مثل ووردبريس. كما أن قرار تصميم الواجهة الأمامية للمتجر الإلكتروني يتحكم فيه نوع العميل نفسه إن كان المتجر يبيع لمستهلكين أفراد أم لشركات، وإن كان يبيع منتجاته أم منتجات لشركات أخرى. اختيار منصة التجارة الإلكترونية المناسبة تفضل المتاجر الصغيرة أو الناشئة استخدام أنظمة إدارة جاهزة مثل شوبيفاي Shopify و ووكومرس Woocommerce، خاصة الثانية التي يمكن تثبيتها من خلال لوحة التحكم في نظام إدارة المحتوى الشهير ووردبريس Wordpress لموقعك، وهذا يعني أنها ستكون أقل تكلفة من الخيارات الأخرى مثل Shopify أو أنظمة الإدارة الكبيرة مثل Odoo. وتلك الأنظمة الجاهزة تدخل تحت نطاق البرمجيات الخدمية Saas، التي لا تحتاج إلى خبرة برمجية متخصصة أو توظيف مبرمجين، لكن في حالة المتاجر التي تحتاج إلى إعدادات مخصصة تكون الخيارات المتقدمة مثل أودو Odoo هي الأفضل، لكنها تحتاج إلى مبرمجين متخصصين في أنظمة إدارة الأعمال، حيث يمكن بناء تطبيقات وإضافات خاصة بمتجر الشركة. تصميم متجر إلكتروني احترافي تتعدد التقنيات المستخدمة في تصميم تطبيق متجر إلكتروني احترافي وفقًا لطبيعة المتجر الإلكتروني والجمهور المستهدف وقرار الشركة صاحبة المتجر وفقًا للأدوات التي تفضلها. اختيار التقنيات المناسبة لبناء المتجر قد يُستخدم إطار العمل Django مثلًا في بنائه ويُربط مع بوابات دفع مثل باي بال PayPal و سترايب Stripe، وهذا يعني أن لغة بايثون هي التي ستُستخدم، كذلك يمكن استخدامها لتطوير إضافات برمجية لاستخدامها مع نظام أودو Odoo لإدارة الأعمال. أو قد يُبنى المتجر باستخدام ووكومرس WooCommerce كما ذكرنا في شأن مواقع ووردبريس، فيحتاج إلى تطوير قوالب وإضافات له وفقًا لحاجة العميل أو الشركة صاحبة المتجر، وحينئذ تُستخدم لغة مثل PHP. دورة تطوير تطبيقات الويب باستخدام لغة PHP احترف تطوير النظم الخلفية وتطبيقات الويب من الألف إلى الياء دون الحاجة لخبرة برمجية مسبقة اشترك الآن تصميم تجربة الاستخدام للمتجر بعد أن تقرر التقنية المناسبة لبناء المتجر الإلكتروني باستخدامها، ينبغي النظر في عدة عوامل تدور بين تجربة المستخدم والتسويق للمتجر، وذلك من أجل إنجاح تجربة الشراء والاستخدام للعميل الذي يتصفح الموقع، ومن أجل تقليل فترة التسويق التي تسبق بدء تحقيق الأرباح الحقيقية. الواجهة البسيطة المرتبة لا تستقبل العميل بالرسائل المنبثقة، والأقسام غير المرتبة والخطوط المزعجة، فإن هذا يشتت العميل أولًا ويزيد من فرصة خروجه من الموقع دون إتمام عملية الشراء ثانيًا، فهذا يشبه دخوله إلى متجر حقيقي سيء التصميم والديكور، والمنتجات غير مرتبة، ويقفز الموظفون في المتجر في وجه العميل ليقاطعوا تجربة الشراء. كذلك ينبغي الاهتمام بتسهيل خطوات تصفح المنتجات إلى إتمام عملية الشراء، ذلك أن أي تأجيل فيها أو تعطيل قد يؤدي إلى ترك العميل للمتجر بالكلية، وهذا يشبه دخول متجر أرففه خالية من المنتجات إلا قليلًا، وموظف التحصيل غير موجود! التصفح من الهاتف صار من البداهة الآن أن يبدأ التصميم لمن يتصفح من الهاتف أولًا، سواء كان للمتجر تطبيق مخصص للهواتف أم كان التصفح من نسخة الويب، فينبغي تحسين تجربة الاستخدام من الهاتف لتكون مماثلة لتجربة الاستخدام الخاصة بسطح المكتب، وكذلك لتكون واحدة بين الأجهزة المختلفة. فنتجنب الاهتمام بمنصة على حساب الأخرى، كالاهتمام بتطبيق المتجر على هواتف أيفون مثلًا وإهمال تجربة الاستخدام على أندرويد إن كان للمتجر تطبيق مخصص، أو إهمال تجربة الاستخدام من متصفح الويب للهاتف إن كان التصميم متجاوبًا وموجه لسطح المكتب والهاتف معًا. وهذه النقطة غاية في الأهمية، إذ يجب توحيد عناصر تجربة الاستخدام بين تلك المنصات من سرعة التصفح والأيقونات وطريقة استخدام المتجر لئلا يختلف سلوك المستخدم بينها فيتشتت أو يصاب بالحيرة، فهذا قد يصرفه عن استخدام المتجر بالكلية. خاتمة لا شك أن التطور الطبيعي لبيئة مثل الإنترنت أن تنتقل المعاملات الحقيقية أو أغلبها إليه، وعمليات البيع والشراء ودخول الأسواق الجديدة للشركات والمتاجر عبر الإنترنت من أهم تلك المعاملات، إذ سمحت للشركات والمتاجر بالوصول إلى أسواق بعيدة عنها دون الحاجة إلى الذهاب إليها وافتتاح فروع حقيقية فيها، فقد سهلت الخدمات اللوجستية كثيرًا من عمليات الشحن الدولية، وبقي أن يكون لدى الشركة واجهة رقمية في صورة متجر إلكتروني تعرض فيه منتجاتها. وإذا كنت تريد تصميم متجر إلكتروني لموقع ووردبريس قائم بالفعل وتريد استخدام ووكومرس له فربما تود النظر في دورة تطوير تطبيقات الويب بلغة PHP، حيث ستتعلم كيفية إنشاء المتاجر الإلكترونية وبناء نظم إدارة المحتوى وقوالب ووردبريس. كذلك فإن دورة تطوير واجهات المستخدم تحتوي على قسم كامل لتطوير واجهة استخدام حقيقية من الصفر لمتجر إلكتروني، وهي مناسبة لمن ليس له خبرة مسبقة في تطوير المواقع وواجهات المستخدم ويريد أن يبدأ فيها. أما إذا كنت تريد تطوير متجر إلكتروني مخصص وتطوير قوالب وإضافات له، أو حتى العمل على نظم إدارة الأعمال الكبيرة ERP مثل Odoo، فربما تود الاطلاع على دورة تطوير التطبيقات بلغة بايثون، حيث ستتعلم تطوير متجر إلكتروني باستخدام جانغو Django، وتطوير متجر إلكتروني وبناء إضافات برمجية لاستخدامها مع نظام أودو Odoo لإدارة الأعمال. إقرأ أيضا الدليل الشامل لأشهر أنظمة إنشاء وإدارة المتاجر الإلكترونية المدخل الشامل لتعلم تطوير الويب وبرمجة المواقع دليلك لتصميم متجر وموقع تجارة إلكترونية على شبكة الإنترنت الخطوات الابتدائية لإنشاء متجرك الإلكتروني: عنوان المتجر وحجز النطاق (Domain) دليلك لتصميم موقع لمتجر إلكتروني إنشاء متجر إلكتروني باستخدام نظام أودو Odoo

-